Cloud Security: rischi e tecnologie per mettere in sicurezza il cloud

La migrazione al cloud è in pieno svolgimento, anche alla luce della pandemia che ha accelerato il passaggio allo smart working. Quali insidie riserva questo passaggio tecnologico e quali i metodi per prevenire problemi ed evitare guai.

Autore: Redazione SecurityOpenLab

La migrazione al cloud è il leitmotiv del 2020. Non è una novità perché questo aggiornamento tecnologico era in corso da tempo. A causa del lockdown e dello smart working forzato molte aziende hanno affrettato la migrazione verso le risorse in cloud, rendendo urgente l'applicazione di soluzioni per la cloud security.

L'accelerazione è comprensibile: dato che i dipendenti si sono improvvisamente spostati al di fuori dell'azienda, il modo migliore per dare loro un accesso efficiente alle risorse aziendali era allocarle sul web, anziché all'interno di reti raggiungibili solo tramite il tunneling VPN.

Con la fine del lockdown il passaggio al cloud non si è arrestato. La chiusura forzata degli uffici fisici ha fatto comprendere i vantaggi delle risorse in cloud, fra cui la semplicità e la velocità d'accesso alle risorse, a prescindere da dove si trovino i dipendenti. La "nuova normalità", con gli uffici operativi solo in minima parte, incentiva l'uso di risorse in cloud per garantire operatività alle aziende. Per farsi un'idea più precisa, basti pensare che secondo Gartner il passaggio al cloud computing da qui al 2022 comporterà una spesa di circa 1,3 trilioni di dollari.

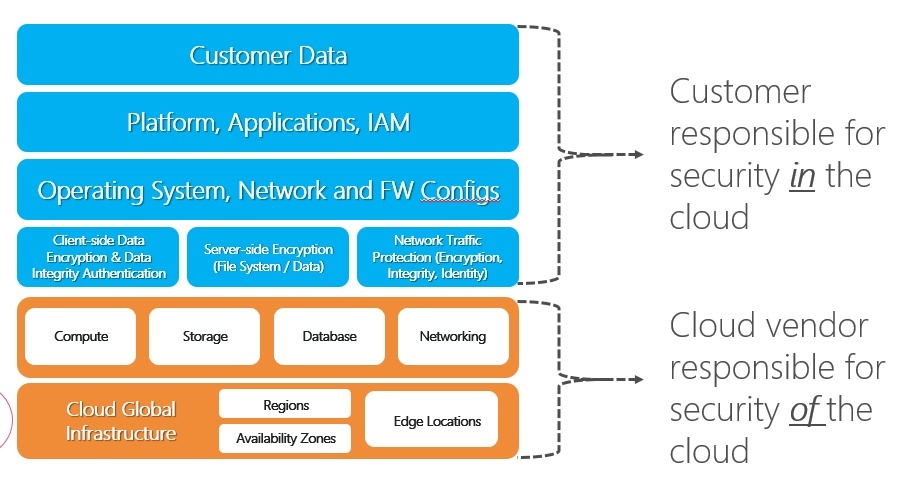

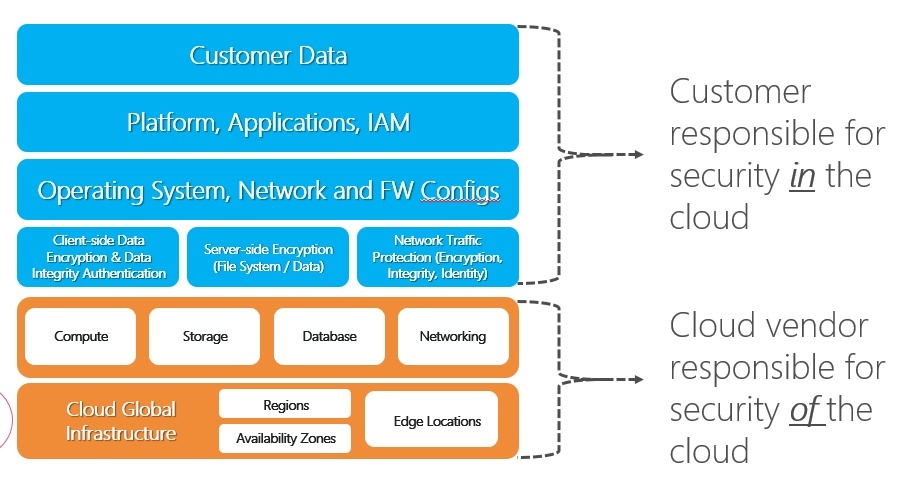

Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.

Come noto, basta un errore di configurazione di un server per mettere l'azienda a rischio di attacchi che possono sfociare in gravi danni finanziari e di immagine. Inoltre, per evitare di incorrere in problemi è necessario garantirsi piena visibilità e controllo su tutti gli asset in cloud, soprattutto nelle installazioni multicloud.

Ma mano che la migrazione prosegue, è bene verificare continuamente l'operatività e l'integrità dei dati. È un modo per sincerarsi che alla fine della migrazione non si verificheranno interruzioni delle attività aziendali.

L'altra questione riguarda la mancanza di visibilità e controllo. Se si verifica, non si è in grado di accertarsi che tutte le risorse siano adeguatamente protette. È per questo motivo che gli esperti di sicurezza caldeggiano l'uso di piattaforme univoche per la cyber security, che permettano il totale controllo di tutti gli asset da un'unica console. Per questo, oltre a controllare tutta l'infrastruttura mediante un'unica piattaforma, è consigliato condurre simulazioni di violazioni e attacchi, così da mettere in luce le eventuali criticità.

Questo passaggio è molto importante nella misura in cui può ridurre i danni in caso di attacchi che prendono di mira i dipendenti, come per esempio quelli di phishing molto diffusi al momento. Se il controllo degli accessi è ben fatto, i danni di un attacco andato a buon fine possono limitarsi all'area circoscritta a cui accede il dipendente colpito, impedendo i tanto temuti movimenti laterali.

L’Italia è il Paese dell'eurozona ad aver registrato la più bassa percentuale di incidenti di sicurezza nel public cloud nel corso dell’ultimo anno. Questo non significa che nel Belpaese si possano evitare investimenti in sicurezza cloud.

Quasi la metà degli intervistati nostrani (il 45%) ha confermato di aver dovuto far fronte a un incidente di sicurezza. riprendendo quanto accennato sopra, a far paura sono le configurazioni non corrette del cloud, che nell'81% dei casi aprono le porte agli incidenti di sicurezza.

Quali sono gli errori più diffusi? Restrizioni insufficienti sull'accesso, errata gestione dei controlli sui permessi, negligenza nel logging delle attività e asset esposti pubblicamente sono solo alcuni dei passi falsi che le aziende compiono quando predispongono le loro reti cloud.

L'accelerazione è comprensibile: dato che i dipendenti si sono improvvisamente spostati al di fuori dell'azienda, il modo migliore per dare loro un accesso efficiente alle risorse aziendali era allocarle sul web, anziché all'interno di reti raggiungibili solo tramite il tunneling VPN.

Con la fine del lockdown il passaggio al cloud non si è arrestato. La chiusura forzata degli uffici fisici ha fatto comprendere i vantaggi delle risorse in cloud, fra cui la semplicità e la velocità d'accesso alle risorse, a prescindere da dove si trovino i dipendenti. La "nuova normalità", con gli uffici operativi solo in minima parte, incentiva l'uso di risorse in cloud per garantire operatività alle aziende. Per farsi un'idea più precisa, basti pensare che secondo Gartner il passaggio al cloud computing da qui al 2022 comporterà una spesa di circa 1,3 trilioni di dollari.

Il cloud dev'essere protetto

Il cloud non è sicuro per definizione: dev'essere protetto se si vogliono evitare brutte sorprese. A ruota tutti gli esperti di cyber security hanno sottolineato che sotto l’aspetto della sicurezza non cambia molto passare dall'on-premises al SaaS perché SaaS, IaaS o infrastruttura on-premises vanno protette esattamente allo stesso modo. Anzi, forse un po’ di più il cloud.Non bisogna fidarsi dei minimi livelli di sicurezza che forniscono i service provider. Questi ultimi garantiscono che il servizio stia in piedi, ma la sicurezza di tutto quello che c’è dentro al servizio spetta al cliente, non al service provider.

Come noto, basta un errore di configurazione di un server per mettere l'azienda a rischio di attacchi che possono sfociare in gravi danni finanziari e di immagine. Inoltre, per evitare di incorrere in problemi è necessario garantirsi piena visibilità e controllo su tutti gli asset in cloud, soprattutto nelle installazioni multicloud.

Migrazione e criticità

Gli aspetti critici della migrazione al cloud sono principalmente due: le fasi in cui si svolge il processo e la visibilità. Per quanto riguarda il primo argomento, si dovrebbe partire dai dati non critici o ridondanti, perché è più facile che gli errori si verifichino nella prima fase del processo. In caso si verifichino problemi, meglio che riguardino dati poco o per niente importanti.Ma mano che la migrazione prosegue, è bene verificare continuamente l'operatività e l'integrità dei dati. È un modo per sincerarsi che alla fine della migrazione non si verificheranno interruzioni delle attività aziendali.

L'altra questione riguarda la mancanza di visibilità e controllo. Se si verifica, non si è in grado di accertarsi che tutte le risorse siano adeguatamente protette. È per questo motivo che gli esperti di sicurezza caldeggiano l'uso di piattaforme univoche per la cyber security, che permettano il totale controllo di tutti gli asset da un'unica console. Per questo, oltre a controllare tutta l'infrastruttura mediante un'unica piattaforma, è consigliato condurre simulazioni di violazioni e attacchi, così da mettere in luce le eventuali criticità.

Il controllo degli accessi

C'è poi un terzo elemento a cui prestare attenzione: la gestione degli accessi. In questo caso la scelta più caldeggiata è l'importazione in cloud della stessa directory degli accessi delle soluzioni on-premises. Ove sia presente, definisce già ruoli, privilegi e responsabilità di tutti gli utenti. Questo permette di autorizzare ciascun utente ad accedere solo alle risorse di cui ha effettivamente bisogno per lavorare.Questo passaggio è molto importante nella misura in cui può ridurre i danni in caso di attacchi che prendono di mira i dipendenti, come per esempio quelli di phishing molto diffusi al momento. Se il controllo degli accessi è ben fatto, i danni di un attacco andato a buon fine possono limitarsi all'area circoscritta a cui accede il dipendente colpito, impedendo i tanto temuti movimenti laterali.

La situazione in Italia

Nonostante la preoccupazione diffusa circa i rischi del cloud, in Italia la situazione sembra migliore che in altri Paesi. Il dato emerge dallo State of Cloud Security 2020 di Sophos, che si compone dei dati raccolti tramite interviste a oltre 3.500 responsabili IT impiegati in aziende di 26 Paesi che ospitano dati e carichi di lavoro nel cloud pubblico.L’Italia è il Paese dell'eurozona ad aver registrato la più bassa percentuale di incidenti di sicurezza nel public cloud nel corso dell’ultimo anno. Questo non significa che nel Belpaese si possano evitare investimenti in sicurezza cloud.

Quasi la metà degli intervistati nostrani (il 45%) ha confermato di aver dovuto far fronte a un incidente di sicurezza. riprendendo quanto accennato sopra, a far paura sono le configurazioni non corrette del cloud, che nell'81% dei casi aprono le porte agli incidenti di sicurezza.

Quali sono gli errori più diffusi? Restrizioni insufficienti sull'accesso, errata gestione dei controlli sui permessi, negligenza nel logging delle attività e asset esposti pubblicamente sono solo alcuni dei passi falsi che le aziende compiono quando predispongono le loro reti cloud.