Il parere di Proofpoint

Risponde Antonio Ieranò, evangelist cyber security strategy per Proofpoint Italia

Autore: Redazione SecurityOpenLab

Come si sviluppa un attacco alla supply chain, che è il punto di partenza per capire come prevenirlo?

La maggior parte delle aziende dipende da una varietà di fornitori e partner esterni per supportare le proprie attività commerciali. Queste relazioni interdipendenti formano un complesso ecosistema di terze parti chiamato supply chain. A causa della sua complessità, la supply chain è un obiettivo attraente per i criminali informatici perché è di difficile monitoraggio.

Nel senso moderno del termine, la supply chain di un'azienda è non lineare e più interconnessa., si estende oltre le tipiche terze parti a tutte le n-esime parti coinvolte. Qualsiasi relazione commerciale tra fornitori, fornitori di servizi e altri partner aziendali è considerata parte della supply chain di un'azienda.

Tradizionalmente si è sempre associato il rischio informatico ad un rischio diretto rivolto all’azienda da parte di un’attaccante. Questa percezione è drammaticamente errata. Le statistiche riportano che un numero crescente di violazioni viene attribuito alle vulnerabilità dei fornitori. Si consideri l’esempio di, Wipro, uno dei maggiori fornitori di servizi tecnologici al mondo, che è stato attaccato e compromesso per attaccare i suoi clienti.

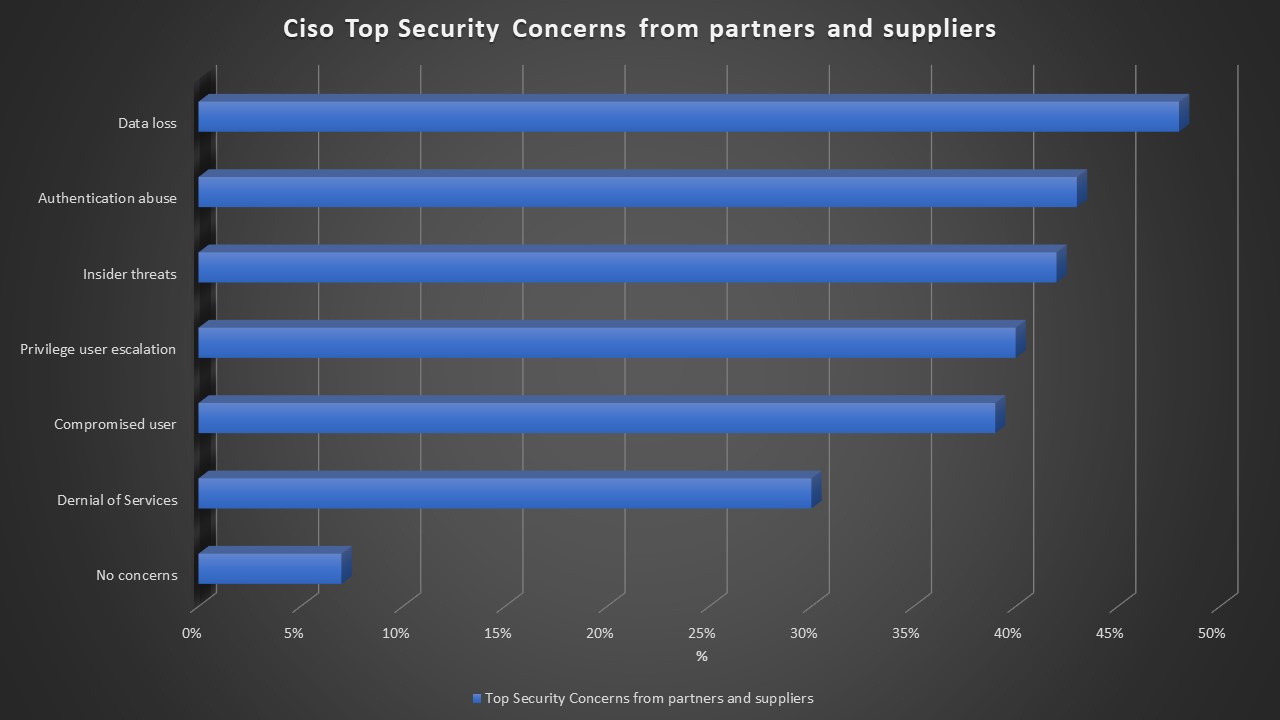

Attaccare via un’e-mail associata ad un partner commerciale di fiducia (sia una impersonificazione o una compromissione di un account legittimo), ha maggiori probabilità di indurre il bersaglio a intraprendere un'azione non autorizzata per questo questi eventi stanno aumentando. A complicare le cose, la maggior parte delle aziende non sa nemmeno chi sono tutti i loro fornitori e partner. Solo il 35% delle aziende afferma, infatti, di poter identificare la propria supply chain, per non parlare dei loro fornitori indiretti. Ed è importante pensare non solo ai grandi fornitori, ma anche alle piccole e medie imprese (PMI) che sono obiettivi primari per i criminali informatici. Un attacco può svilupparsi compromettendo un fornitore e sfruttando il legame di fiducia che questi ha con la azienda. Il crescere del fenomeno ha aumentato le preoccupazioni per la maggior parte dei CISO.

Il 58% delle aziende, secondo un recente studio CSA, ha avuto una terza parte, un appaltatore e/o un partner preso di mira in una violazione. L'81% delle organizzazioni intervistate è da moderatamente a molto preoccupato per i rischi che circondano fornitori e partner, con quasi la metà (48%) specificamente preoccupata per la potenziale perdita di dati a causa di tali rischi.

Top Security Concerns: https://www.proofpoint.com/sites/default/files/e-books/pfpt-us-eb-cloud-and-web-attacks.pdf

Top Security Concerns: https://www.proofpoint.com/sites/default/files/e-books/pfpt-us-eb-cloud-and-web-attacks.pdf

Alla luce della vostra esperienza, quali condotte devono cambiare le aziende per gestire questo rischio e quali strumenti gli occorrono?

Per rilevare e mitigare efficacemente i rischi, sono necessari framework e strategie che definiscano ogni fase del processo. Senza una strategia, errori critici potrebbero rendere l'organizzazione vulnerabile agli attacchi informatici, portando a pesanti multe per violazioni della conformità. È possibile seguire alcune strategie per eseguire una valutazione del rischio della supply chain e gestire il rischio in modo efficiente.

- Conoscere i fornitori: il primo passo nella gestione del rischio è conoscere i fornitori sia di prodotti che di servizi. Le grandi organizzazioni possono perdere traccia dei loro fornitori, lasciando la supply chain aperta a qualsiasi aggressore.

- Conoscere i rischi informatici: con i fornitori inventariati, il passo successivo nella strategia è identificare i rischi associati a ciascun fornitore e ai suoi prodotti o servizi. L'esecuzione di una valutazione del rischio della supply chain include l'assegnazione di una priorità specifica a ciascun rischio e la loro classificazione nei loro particolari processi aziendali. Ad esempio, ai fornitori di sistemi finanziari viene assegnata un'alta priorità a causa dei dati sensibili memorizzati su questi sistemi e rientrano nella categoria del processo di pianificazione finanziaria.

- Calcolare i rischi: la determinazione del rischio richiede un'analisi professionale dei rischi. La formula per analizzare il rischio è:

Rischio = probabilità di violazione dei dati * Impatto di una violazione dei dati / Costo

La probabilità e l'impatto sono determinati da professionisti che comprendono la sicurezza informatica e determinano se un componente specifico potrebbe essere violato. Una volta determinati tutti i fattori nel calcolo, solo allora è possibile valutare il rischio totale.

Siccome le statistiche dicono che il principale canale di attacco rimane la posta elettronica occorre in particolare:

- Utilizzare DMARC (Domain-based Message Authentication, Reporting, and Conformance) sui server di posta elettronica. DMARC rileverà i mittenti falsificati e impedirà loro di raggiungere la casella di posta elettronica di qualcuno.

- Addestrare gli utenti a rilevare messaggi di posta elettronica dannosi. I programmi di security awareness hanno dimostrato di ridurre i rischi consentendo agli utenti di rilevare e segnalare mittenti di e-mail dannosi.

- Considerare la remediation automatica come cardine del processo di securizzazione. Poter reagire in tempi rapidi ad un attacco o possibile violazione è fondamentale per mantenere l’integrità del sistema e ridurre i danni legati ad eventuali compromissioni.

- Monitorare i fornitori per i rischi: una volta determinato il rischio, continuare a monitorare i fornitori per rilevare eventuali vulnerabilità future. Le regole di conformità cambiano nel corso degli anni e tali modifiche devono essere prese in considerazione quando si rivaluta un fornitore e la catena di approvvigionamento. Le modifiche alle normative di conformità potrebbero mettere in violazione qualsiasi fornitore; quindi, il monitoraggio continuo dirà immediatamente quando ciò accade.

Le soluzioni Proofpoint sono distribuite in Italia da Westcon.