SolarWinds: tattiche di evasione e detection

Emergono nuovi dettagli sull'attacco SolarWinds e abbondano gli strumenti di detection.

La complessità e la vastità dell'attacco contro la supply chain di SolarWinds è senza precedenti, come senza precedenti è un attacco su larga scala che ha coinvolto così tante aziende in tutto il mondo. Negli ultimi giorni Microsoft e Darktrace hanno pubblicato interessanti ricostruzioni delle tecniche di mimetizzazione adottate dai cyber criminali.

FireEye e CrowdStrike hanno invece pubblicato altri strumenti di detection, che si aggiungono a quello NTT di cui abbiamo già parlato e a Sparrow, realizzato dalla Cybersecurity and Infrastructure Security Agency degli Stati Uniti.

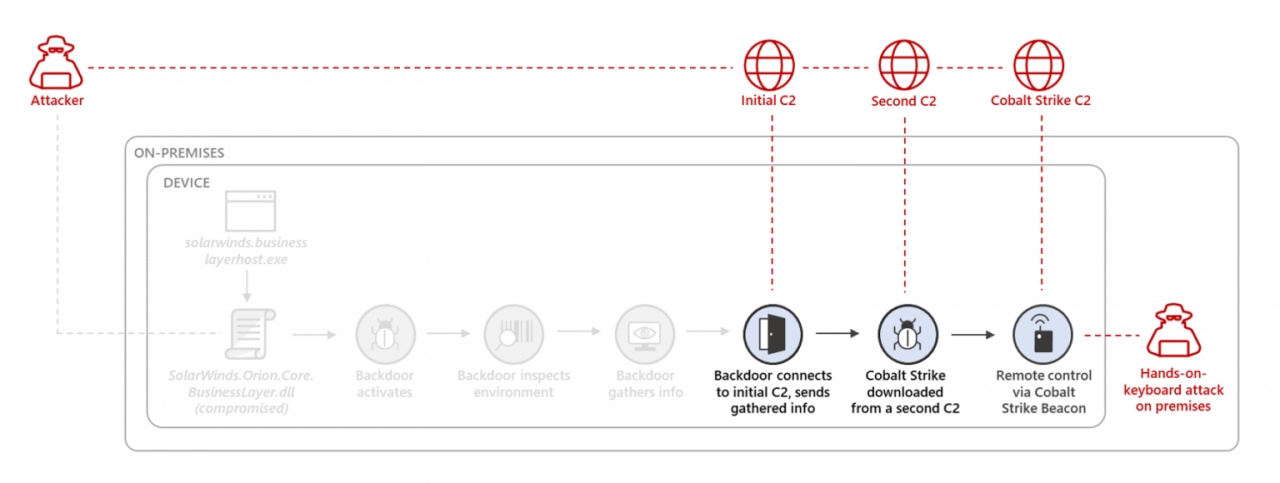

Gli attaccanti sono stati abili e metodici, hanno seguito pedissequamente le procedure OpSec atte a ridurre al minimo le proprie tracce, e si sono mossi in modo da non essere individuati dagli strumenti di scansione e controllo. La telemetria di Microsoft 365 Defender e l'analisi delle query di Azure Sentinel hanno permesso di ricostruire alcuni passaggi chiave e chiarire le tattiche di evasione che sono state attuate.

Su ciascun host infetto sono state distribuite DLL CobaltStrike infette personalizzate, così da non allertare gli indicatori condivisi. Darktrace reputa inoltre che gli attaccanti abbiano impostato gli hostname sulla propria infrastruttura C2 in modo che corrispondessero a un hostname legittimo trovato nell'ambiente della vittima. Inoltre, sono stati utilizzati server C2 in prossimità delle vittime, per aggirare le trust list basate sulla localizzazione geografica.

Gli strumenti binari impiegati sono stati rinominati in modo che corrispondessero a file e programmi effettivamente e legittimamente presenti sui dispositivi compromessi. Questo ha permesso una mimetizzazione pressoché totale.

Gli strumenti binari impiegati sono stati rinominati in modo che corrispondessero a file e programmi effettivamente e legittimamente presenti sui dispositivi compromessi. Questo ha permesso una mimetizzazione pressoché totale.

L'altra alzata d'ingegno è stata disabilitare la registrazione eventi tramite auditpol immediatamente prima dell'attivazione delle attività criminali, e riattivarla non appena queste erano concluse. I criteri di controlli del sistema e dell'utente restavano così inviolati.

Intelligente è stata anche la creazione di regole ad hoc per i firewall, in modo da ridurre al minimo il controllo in uscita per determinati protocolli prima di eseguire le attività di esfiltrazione. Anche qui, le regole sono poi state rimosse al termine dell'attività per non dare nell'occhio. Ultimo ma altrettanto importante, i movimenti laterali sono stati attivati solo dopo avere disabilitato i servizi di sicurezza sugli host interessati.

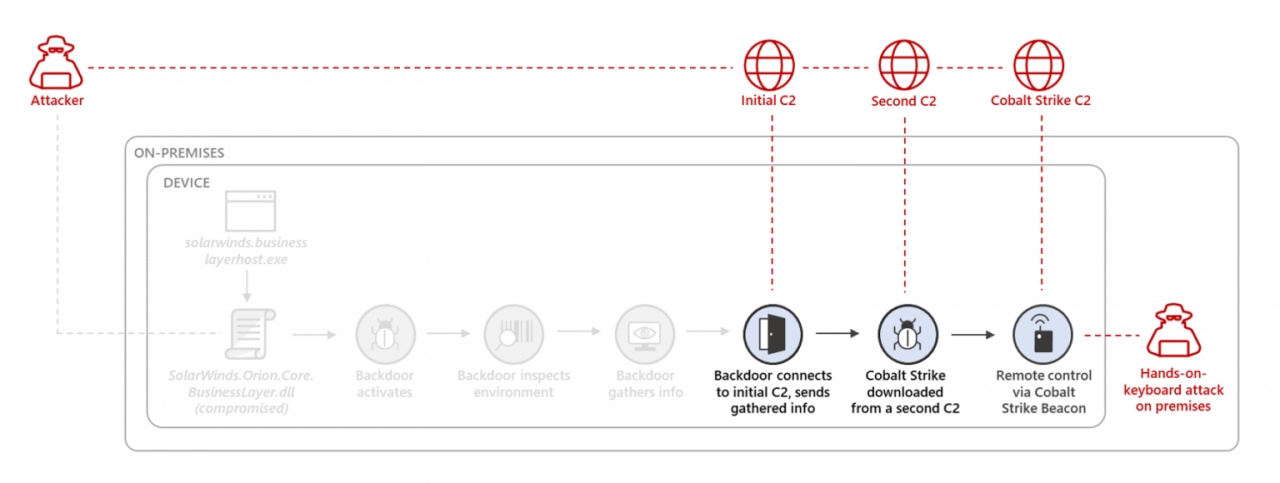

A seguito di questa prima fase, gli attaccanti sono passati alla fase 2, nella quale hanno impiegato kit Cobalt Strike personalizzati da usare con gli obiettivi di interesse. Era già noto che non tutte le aziende coinvolte nella prima fase erano di interesse per i cyber criminali, quindi la seconda fase è stata attivata solo su obiettivi attentamente selezionati. Quando sono iniziati gli attacchi contro questi ultimi era ormai inizio maggio.

Tramite CobaltStrike, a partire da maggio 2020 è stato scaricato sui sistemi infetti un malware che Symantec ha identificato come "Raindrop" e FireEye ha battezzato "Teardrop". Nomenclatura a parte, questo componente aveva il compito di consegnare ai cyber criminali il pieno controllo dell'ambiente compromesso.

La posizione di FireEye è che, nonostante l'alto livello di sofisticazione ed evasività, le tecniche messe in campo durante questo attacco "sono rilevabili e difendibili". Il fatto che FireEye sia stata la prima azienda ad accorgersi di quanto stava accadendo dà credito alla sua ipotesi.

Ipotesi che peraltro è condivisa da Darktrace, altra azienda di cyber security. Non è stata direttamente coinvolta nell'hack, ma si è data da fare per analizzare ogni passaggio dell'attacco e, dando in pasto tutti gli elementi al suo motore di Intelligenza Artificiale, ha concluso che sarebbe stato possibile identificare uno schema d'attacco riducendo significativamente i tempi di intervento. L'impiego dell'AI e dell'autoapprendimento sono importanti per il fatto che, conoscendo la minaccia, in futuro soluzioni simili potranno bloccare attacchi come quello a SolarWinds.

Ipotesi che peraltro è condivisa da Darktrace, altra azienda di cyber security. Non è stata direttamente coinvolta nell'hack, ma si è data da fare per analizzare ogni passaggio dell'attacco e, dando in pasto tutti gli elementi al suo motore di Intelligenza Artificiale, ha concluso che sarebbe stato possibile identificare uno schema d'attacco riducendo significativamente i tempi di intervento. L'impiego dell'AI e dell'autoapprendimento sono importanti per il fatto che, conoscendo la minaccia, in futuro soluzioni simili potranno bloccare attacchi come quello a SolarWinds.

CrowdStrike Reporting Tool for Azure (CRT) è infine uno strumento gratuito prodotto da CrowdStrike che si propone di aiutare le aziende a rivedere in modo rapido e semplice le autorizzazioni per l'accesso agli ambienti Azure AD, e per individuare i punti deboli della configurazione, così da mitigare i rischi.

FireEye e CrowdStrike hanno invece pubblicato altri strumenti di detection, che si aggiungono a quello NTT di cui abbiamo già parlato e a Sparrow, realizzato dalla Cybersecurity and Infrastructure Security Agency degli Stati Uniti.

Le tecniche di evasione

La novità più succulenta è quella che riguarda le tecniche di evasione. Microsoft ha pubblicato un aggiornamento che descrive come l'attacco sia potuto passare inosservato nonostante l'attività dannosa fosse attiva all'interno delle reti di centinaia di aziende.Gli attaccanti sono stati abili e metodici, hanno seguito pedissequamente le procedure OpSec atte a ridurre al minimo le proprie tracce, e si sono mossi in modo da non essere individuati dagli strumenti di scansione e controllo. La telemetria di Microsoft 365 Defender e l'analisi delle query di Azure Sentinel hanno permesso di ricostruire alcuni passaggi chiave e chiarire le tattiche di evasione che sono state attuate.

Su ciascun host infetto sono state distribuite DLL CobaltStrike infette personalizzate, così da non allertare gli indicatori condivisi. Darktrace reputa inoltre che gli attaccanti abbiano impostato gli hostname sulla propria infrastruttura C2 in modo che corrispondessero a un hostname legittimo trovato nell'ambiente della vittima. Inoltre, sono stati utilizzati server C2 in prossimità delle vittime, per aggirare le trust list basate sulla localizzazione geografica.

Gli strumenti binari impiegati sono stati rinominati in modo che corrispondessero a file e programmi effettivamente e legittimamente presenti sui dispositivi compromessi. Questo ha permesso una mimetizzazione pressoché totale.

Gli strumenti binari impiegati sono stati rinominati in modo che corrispondessero a file e programmi effettivamente e legittimamente presenti sui dispositivi compromessi. Questo ha permesso una mimetizzazione pressoché totale. L'altra alzata d'ingegno è stata disabilitare la registrazione eventi tramite auditpol immediatamente prima dell'attivazione delle attività criminali, e riattivarla non appena queste erano concluse. I criteri di controlli del sistema e dell'utente restavano così inviolati.

Intelligente è stata anche la creazione di regole ad hoc per i firewall, in modo da ridurre al minimo il controllo in uscita per determinati protocolli prima di eseguire le attività di esfiltrazione. Anche qui, le regole sono poi state rimosse al termine dell'attività per non dare nell'occhio. Ultimo ma altrettanto importante, i movimenti laterali sono stati attivati solo dopo avere disabilitato i servizi di sicurezza sugli host interessati.

Cronologia degli attacchi

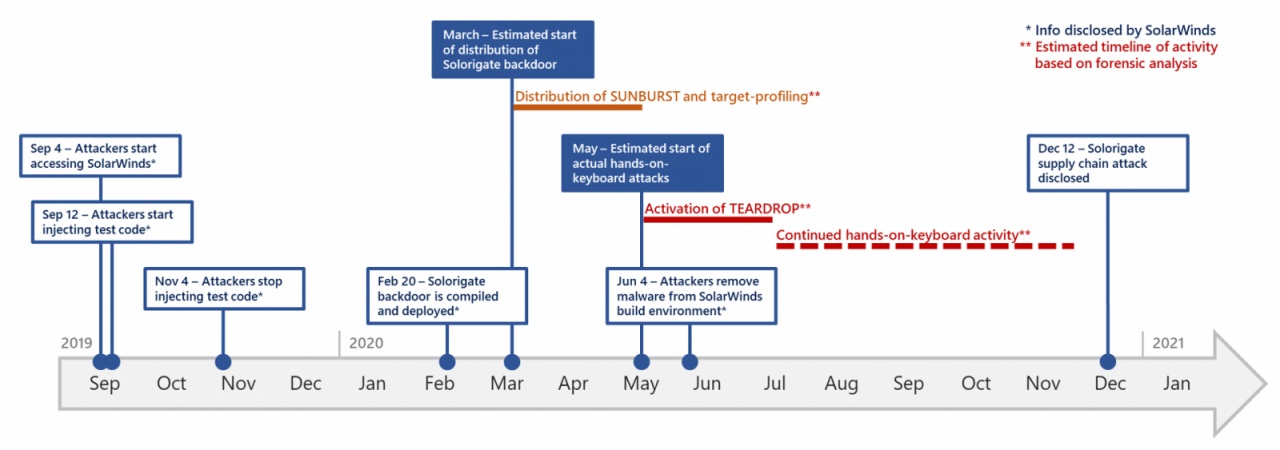

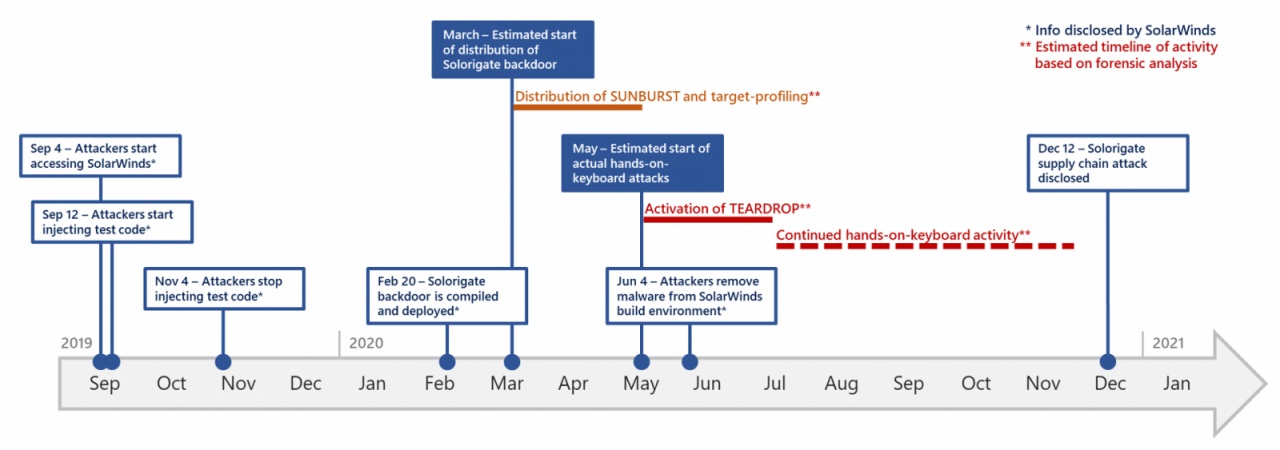

Abbiamo già parlato in passato della cronologia con cui sono stati attivati alcuni degli strumenti di attacco. Microsoft torna sull'argomento tracciando una sequenza temporale dettagliata di attacchi che hanno portato all'esito nefasto ormai noto. La backdoor della DLL Solorigate/Sunburst è stata distribuita a febbraio 2020 e le reti sono state compromesse alla fine di marzo. Gli attaccanti hanno poi rimosso il codice di Solorigate da SolarWinds a giugno 2020.

A seguito di questa prima fase, gli attaccanti sono passati alla fase 2, nella quale hanno impiegato kit Cobalt Strike personalizzati da usare con gli obiettivi di interesse. Era già noto che non tutte le aziende coinvolte nella prima fase erano di interesse per i cyber criminali, quindi la seconda fase è stata attivata solo su obiettivi attentamente selezionati. Quando sono iniziati gli attacchi contro questi ultimi era ormai inizio maggio.

Tramite CobaltStrike, a partire da maggio 2020 è stato scaricato sui sistemi infetti un malware che Symantec ha identificato come "Raindrop" e FireEye ha battezzato "Teardrop". Nomenclatura a parte, questo componente aveva il compito di consegnare ai cyber criminali il pieno controllo dell'ambiente compromesso.

Strumenti di detection

Moltissime aziende di cyber security stanno realizzando tool per scansionare le reti dei clienti alla ricerca degli indicatori di un loro possibile coinvolgimento nell'hacking della supply chain di SolarWinds. FireEye ha rilasciato uno strumento gratuito su GitHub che è stato battezzato Azure AD Investigator.La posizione di FireEye è che, nonostante l'alto livello di sofisticazione ed evasività, le tecniche messe in campo durante questo attacco "sono rilevabili e difendibili". Il fatto che FireEye sia stata la prima azienda ad accorgersi di quanto stava accadendo dà credito alla sua ipotesi.

Ipotesi che peraltro è condivisa da Darktrace, altra azienda di cyber security. Non è stata direttamente coinvolta nell'hack, ma si è data da fare per analizzare ogni passaggio dell'attacco e, dando in pasto tutti gli elementi al suo motore di Intelligenza Artificiale, ha concluso che sarebbe stato possibile identificare uno schema d'attacco riducendo significativamente i tempi di intervento. L'impiego dell'AI e dell'autoapprendimento sono importanti per il fatto che, conoscendo la minaccia, in futuro soluzioni simili potranno bloccare attacchi come quello a SolarWinds.

Ipotesi che peraltro è condivisa da Darktrace, altra azienda di cyber security. Non è stata direttamente coinvolta nell'hack, ma si è data da fare per analizzare ogni passaggio dell'attacco e, dando in pasto tutti gli elementi al suo motore di Intelligenza Artificiale, ha concluso che sarebbe stato possibile identificare uno schema d'attacco riducendo significativamente i tempi di intervento. L'impiego dell'AI e dell'autoapprendimento sono importanti per il fatto che, conoscendo la minaccia, in futuro soluzioni simili potranno bloccare attacchi come quello a SolarWinds. CrowdStrike Reporting Tool for Azure (CRT) è infine uno strumento gratuito prodotto da CrowdStrike che si propone di aiutare le aziende a rivedere in modo rapido e semplice le autorizzazioni per l'accesso agli ambienti Azure AD, e per individuare i punti deboli della configurazione, così da mitigare i rischi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

09-02-2026

Anche la Commissione Europea ha la sua breccia da gestire

09-02-2026

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

09-02-2026

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab