Categoria

Business

Business

Anche la Commissione Europea ha la sua breccia da gestire

La piattaforma di gestione dei device mobili della Commissione Europea è stata attaccata, pare senza particolari conseguenze. Ma non se ne sa ancora molto.

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

Nel settore l’attenzione si è sempre concentrata sulle transazioni monetarie, ma i sistemi che gestiscono edifici, logistica e automazione di magazzino oggi sono il vero anello debole

AI e privacy, Italia accelera sugli investimenti nei dati

Con l’AI sempre più integrata nei processi di business, le aziende italiane rafforzano privacy e governance: più risorse dedicate, nuove figure interne e richiesta di regole globali più armonizzate.

Kyndryl apre il suo Security Briefing Center di Roma

Nella Capitale nasce un nuovo hub per affrontare le sfide della cybersicurezza e della resilienza digitale

Acronis prepara il futuro degli MSP: automazione AI-based e uno stack completo di cybersecurity

Una giornata di roadmap, analisi sulle minacce, workshop tecnici, formazione ma anche intrattenimento per gli oltre 700 partner riuniti all'Acronis TRU Security Summit di Portaventura

C'era un threat actor nei sistemi F5

Un threat actor ha penetrato i sistemi di F5 e ha avuto accesso per molto tempo alla sua supply chain software: per i clienti è meglio aggiornare i prodotti in uso

Qualys estende la visione Risk Operation Center con l’AI agentica: "Un'alternativa alla platformization"

Il CEO Sumedh Thakar spiega l'evoluzione del ROC di Qualys, mentre il Managing Director Italia e Sud-Est Europa Emilio Turani traccia un bilancio dei 10 anni di presenza diretta in Italia

S2E ed Ermetix, un’alleanza tutta italiana per la cybersecurity mobile

S2E integra la piattaforma di Unified Endpoint Security di Ermetix all’interno della sua proposta di piattaforme e servizi di sicurezza cyber

Palo Alto acquisisce CyberArk, per una nuova Identity Security

Identità macchina e agenti AI rivoluzioneranno lo scenario della Identity Security, Palo Alto si porta in casa le tecnologie che reputa migliori per il prossimo futuro

SentinelOne premia i partner top performer in EMEA

Nel corso del PartnerOne Summit 2025 il vendor di cybersecurity premia i contributi di eccellenza all'innovazione nelle soluzioni di sicurezza dei propri partner

ConfSec 2025: a Bari la cybersecurity è di casa

Torna a Bari il più importante evento del Sud Italia sulla cybersecurity: il 13 giugno è dedicato alla sicurezza digitale di aziende, istituzioni e organizzazioni

SimpleCyb, la cybersecurity “made in Parma”

SimpleCyb si è posta l’obiettivo di offrire soluzioni e servizi di sicurezza espressamente progettati per le piccole e medie imprese italiane

La cybersecurity hardware non è in declino

Il mercato delle appliance di cybersecurity resta globalmente stabile, con una crescita interessante in Europa Occidentale

Aruba con la Polizia di Stato contro il cybercrime

Stipulato un accordo di collaborazione tra Polizia di Stato e Aruba SpA per rafforzare la prevenzione e il contrasto dei crimini informatici

Sangfor Technologies lancia il suo XDR

Debutta in Italia la piattaforma Omni-Command, per una gestione integrata della cybersecurity aziendale. Anche grazie all'AI.

Var Group brinda ai 10 anni del SOC Yarix: “Con l’AI tempi di risposta ridotti del 40%”

Nel 2024 gestiti 485mila eventi (+56%) con 120 specialisti, di cui 70 in Italia. “Ora puntiamo al ‘follow the sun’ con nuove sedi in Messico e Thailandia”

Infrastrutture: Sparkle e Fincantieri per proteggere i cavi sottomarini

Sparkle e Fincantieri hanno definito un Memorandum d’Intesa per lo sviluppo di nuove tecnologie e soluzioni per la protezione e la sorveglianza dei cavi sottomarini di telecomunicazioni

Endpoint security: Cylance passa di mano

BlackBerry cede la parte di endpoint protection ad Arctic Wolf, la quale punta alla integrazione delle tecnologie Cylance con la sua piattaforma Aurora

Segno più per il mercato della network security

Il terzo trimestre 2024 si chiude con una crescita in valore dell'8 percento. E con un equilibrio (transitorio) tra soluzione classiche e SaaS.

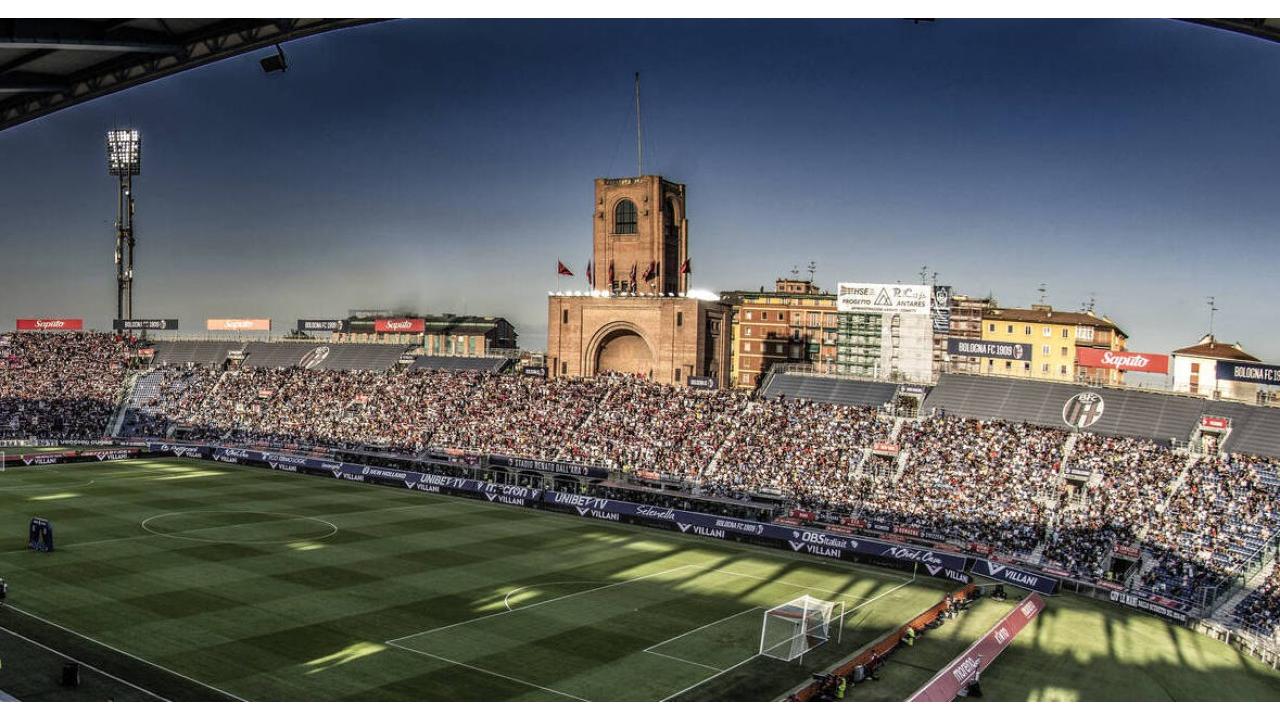

Il ransomware contro il Bologna FC

Diverse suqadre di vari sport sono state oggetto di attacchi ransomware, in Italia il Bologna FC ha reso pubblico un attacco e ha deciso di non pagare

Axis: un SoC più potente per una videosorveglianza ad alte prestazioni

Axis lancia la nona generazione del suo SoC ARTPEC, che porterà a bordo delle videocamere di sicurezza funzioni di analisi video particolarmente evolute

Protezione del cloud: Integrity360 lancia un servizio gestito di CNAPP

CNAPP Managed Service è stato pensato per monitorare ogni livello di una infrastruttura multicloud: risorse, workload, API, dati

TeamSystem punta sulla cybersecurity

Con l’acquisizione di Muscope Cybersecurity, la tech company italiana propone una nuova soluzione di cyber rating

CrowdStrike insieme a Omnissa per la protezione degli ambienti VDI

Desktop virtuali (e non) più al sicuro dalle minacce cyber grazie alla combinazione delle funzioni delle piattaforme di CrowdStrike e dell'ex parte EUC di VMware

La cybersecurity Cisco per l’Ospedale Santobono Pausilipon di Napoli

Diverse tecnologie Cisco - tra cui Secure End Point, Umbrella e XDR - svolgono un ruolo specifico nella protezione dell’infrastruttura digitale del Santobono. Anche in ottica Smart Health.

Quest Software mette in sicurezza Active Directory

Le piattaforme di identity management di Microsoft sono sempre un bersaglio per i threat actor, Quest le circonda con una suite estesa di componenti di cyber security ad hoc

Come si protegge l'Industrial IoT

Per proteggere i sistemi IIoT serve una strategia precisa, che secondo Claroty prevede cinque step fondamentali.

Il mercato cybersecurity secondo IDC

Tutte le categorie di soluzioni per la cybersecurity crescono a doppia cifra, ma il mercato resta ancora molto frammentato tra un gran numero di produttori

Data leak per Aruba SpA. Ma non era vero.

Non sono di Aruba SpA i dati in vendita sul Dark Web, come spiega la società

Gyala: la cybersecurity "Made in Italy" nata dalla Difesa

Con una consolidata esperienza in campo Difesa, Gyala ora porta le sue tecnologie di cybersecurity anche al pubblico più ampio delle imprese.

Quanto costerà mantenere sicuro Windows 10

Le imprese che vogliono continuare a usare Windows 10 in relativa sicurezza anche dopo la data di fine supporto potranno farlo, ma i costi saranno elevati

Acronis, arriva Cyber Protect 16

L'ultima versione di Cyber Protect velocizza e semplifica le operazioni grazie al ripristino con un solo clic dopo un attacco informatico o una perdita di dati

Midnight Blizzard viola i sistemi HPE

Il threat actor russo ha "bucato" la piattaforma di posta di HPE, compresa quella del team di cybersecurity

Anche Airbus punta alla cybersecurity

Airbus punta ad acquisire il business cybersecurity di Atos, per dotarsi di migliori funzioni di sicurezza cyber

OT Zero Trust è il futuro della security nelle Operational Technology

TXOne Networks spiega l’evoluzione della cyber security in ambito OT e le soluzioni di ultima generazione per ottenere una protezione efficiente.

WithSecure: la cybersecurity tra cloud e servizi

Le aziende utenti affrontano i temi a volte nuovi della cloud security. Proprio il cloud e l'as-a-Service possono aiutarle a migliorare il loro approccio.

Commvault, la rivoluzione della cyber resilience

Si chiama Commvault Cloud la nuova piattaforma di cybersecurity che unisce cloud e funzionalità avanzate di Intelligenza Artificiale, tra cui l’assistente virtuale Arlie

Bitdefender: molto più che cybersecurity per le PMI

Bitdefender prosegue la sua crescita come operatore di cybersecurity per le fasce alte del mercato, puntando su un'offerta sempre più estesa

Effetto Broadcom: integrazione SASE tra VMware e Symantec

VMware "sposa" la sicurezza di Symantec Enterprise Cloud per garantire implementazioni SASE più immediate. I lavori però sono ancora in corso.

Project: un'acquisizione per la cybersecurity

Project Informatica acquisisce Fasternet anche per la sua offerta in ambito cybersecurity

Bando alle regole fisse, oggi la cybersecurity richiede flessibilità

Una ricerca di Vectra AI mostra un caso pratico delle tecniche impiegate dagli attaccanti per aggirare le regole fisse e indica una strada più efficace per il contrasto agli attacchi cyber.

Deloitte semplifica la network segmentation di Akamai

Akamai e Deloitte si alleano per spingere la segmentazione della rete e Zero Trust come tecniche di difesa contro il ransomware

Acronis MSP Academy: il supporto MSP va oltre il prodotto

Acronis inaugura MSP Academy, un programma di formazione per gli MSP che copre le operazioni aziendali, la tecnologia, le vendite e il marketing.

Il 40% delle risorse informatiche non è monitorato

La principale minaccia per le organizzazioni a livello globale è la mancanza di un asset inventory sempre aggiornato.

Sophos: la cybersecurity che fa ecosistema

Per fronteggiare bene i cyberattacchi serve costruire un solido ecosistema tra i fornitori di tecnologia più capaci di portare innovazione e gli operatori che agiscono direttamente insieme alle aziende…

Microsoft Security Copilot: l'AI generativa aiuta la cybersecurity

Microsoft Security Copilot debutta in versione preliminare, integrato nella piattaforma Microsoft 365 Defender

Identity security sempre più importante

Cresce la necessità di mettere al sicuro le identità, umane e non: ecco due vendor che hanno un know-how specifico da tempo.

WindTre con Google Cloud per la cybersecurity

L'offerta di servizi Security Pack sarà potenziata con le tecnologie della Google Cloud Platform collegate alla cybersecurity

Social engineering e brand impersonation: la ricetta per l’attacco BEC 3.0

Un nuovo tipo di attacco particolarmente insidioso sfrutta diversi elementi per ingannare le difese informatiche e andare a segno.

Cybersecurity: la percezione dei CdA in Italia

La considerazione degli investimenti in cybersecurity aumenta nelle aziende italiane sopra ai mille dipendenti. Vengono riconosciuti benefici che vanno al di là della difesa attiva contro gli attacchi…

Quantum SASE, la risposta di Check Point alla necessità di semplificare la cybersecurity

In tempi record Check Point ha integrato le tecnologie di Perimeter 81 nella propria architettura Infinity. Ecco i vantaggi e gli obiettivi.

Acronis CyberApp Standard, semplificazione e integrazione

Con CyberApp Standard, Acronis apre il proprio ecosistema a vendor terzi per agevolare MSP e partner.

L’analisi di tecniche e motivazioni degli attaccanti nel 2023

La percentuale più alta di attività cybercrime ha origine in Russia, la Cina è il Paese più attivo con gli attacchi geopolitici.

F5 sostiene OpenTelemetry

Il contributo di F5 raddoppia il rapporto di compressione dei protocolli, riducendo i costi della larghezza di banda per le iniziative di telemetria ad alto volume.

Identity Security: CyberArk pubblica nuove funzionalità

Garantire l’accesso sicuro alle risorse in cloud è l’obiettivo delle nuove funzionalità integrate nella piattaforma di Identity Security di CyberArk.

Cybertech Europe 2023: la parola ad aziende e istituzioni

Cooperazione fra pubblico e privato, semplificazione e servizi a valore sono stati fra i temi portanti del Cybertech 2023.

APT ToddyCat ha strumenti sempre più sofisticati

Gli aggiornamenti di Kaspersky sull’APT ToddyCat rivelano nuovi strumenti di attacco.

Scott Dussault è il nuovo CFO di Vectra AI

Il nuovo manager con trentennale esperienza nella gestione delle rapide fasi di crescita guiderà le operazioni finanziarie dell’azienda.

SentinelOne e AUCloud fanno squadra per fronteggiare le minacce

Perché una piattaforma XDR come quella di SentinelOne interessa tanto al principale cloud provider australiano.

Lyca Mobile: servizi in crisi per un attacco

Lyca Mobile conferma che i suoi servizi mobili sono stati parzialmente bloccati a causa di un attacco cyber. Si indaga sulla dinamica.