Bug in Windows Server 2025: una chiave può aprire le porte delle aziende

Una vulnerabilità nei dMSA consente agli attaccanti di creare credenziali valide e ottenere accesso a tutti i servizi Active Directory aziendali.

Una vulnerabilità critica in Windows Server 2025 mette a rischio la sicurezza degli account di servizio gestiti, aprendo le porte a un tipo di attacco inedito e particolarmente insidioso, soprannominato Golden dMSA. È sufficiente che un attaccante riesca ad accedere a una chiave digitale custodita all’interno del sistema per ottenere il controllo su tutti gli account di servizio gestiti dall’azienda, superando in un colpo solo tutte le barriere di sicurezza previste per questa nuova generazione di ambienti Windows. L’allarme lanciato da Semperis interessa tutte le aziende che stanno valutando l’adozione di Windows Server 2025 o che si affidano ai dMSA.

Prima di addentrarci nei tecnicismi dell’attacco, chiariamo che cosa sono i dMSA e qual è il loro ruolo. Storicamente, gli amministratori di sistema di Windows hanno fatto affidamento su account di dominio classici o su Managed Service Account (MSA), caratterizzati dalla gestione centralizzata e dalla possibilità di rotazione automatica delle password. Gli MSA avevano un limite: potevano essere collegati solo a una singola macchina. L’arrivo dei group Managed Service Account (gMSA) in Windows Server 2012 ha permesso di estendere il supporto a scenari multi-macchina, cluster e servizi distribuiti. Tuttavia, anche il gMSA, pur offrendo la rotazione automatica delle password, rimaneva soggetto ad attacchi di Kerberoasting (la tecnica di attacco che colpisce Active Directory sfruttando il protocollo di autenticazione Kerberos) e dipendeva dall’uso di credenziali condivise.

Con Windows Server 2025, Microsoft ha introdotto gli Account di servizio gestiti delegati (dMSA), una nuova generazione di account di servizio il cui punto di forza teorico consiste nel vincolare l’autenticazione alla macchina: solo dispositivi autorizzati possono autenticarsi; la password non viene mai esposta o trasferita al di fuori dei controller di dominio. Una strategia che dovrebbe limitare fortemente gli attacchi legati al furto delle credenziali e spostare il baricentro della sicurezza alle chiavi crittografiche distribuite in Active Directory e protette da complesse Access Control List.

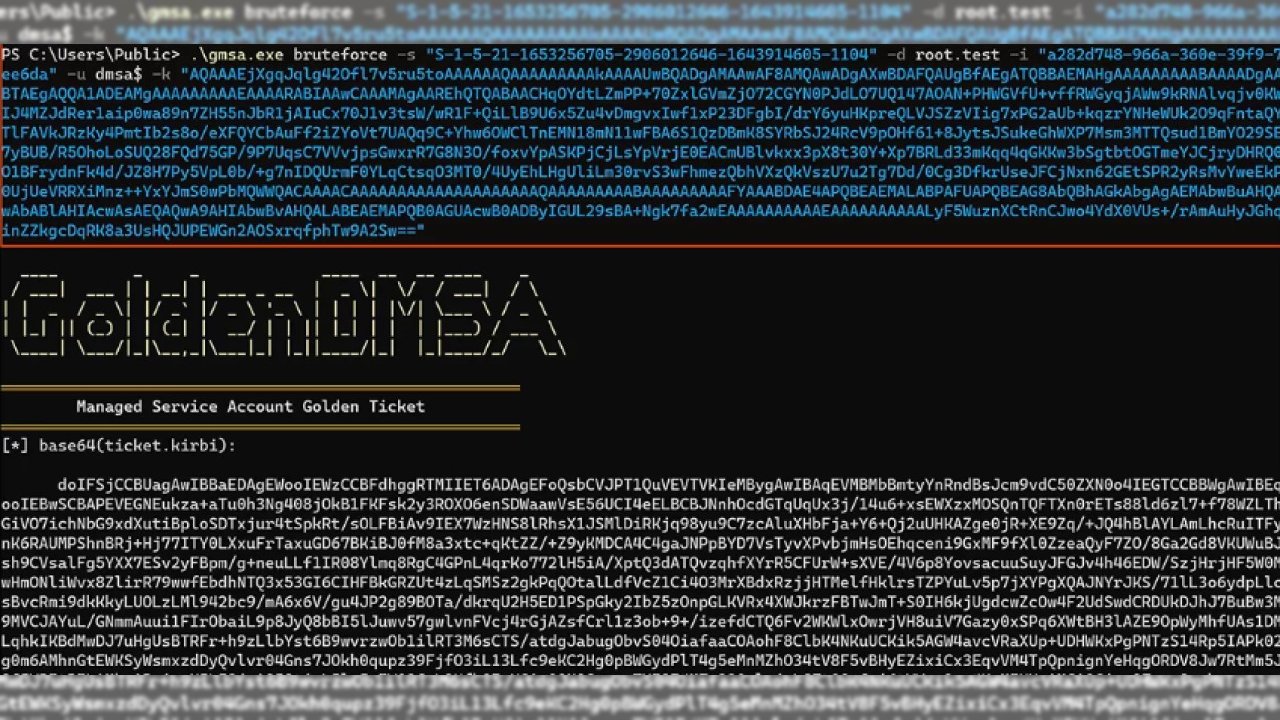

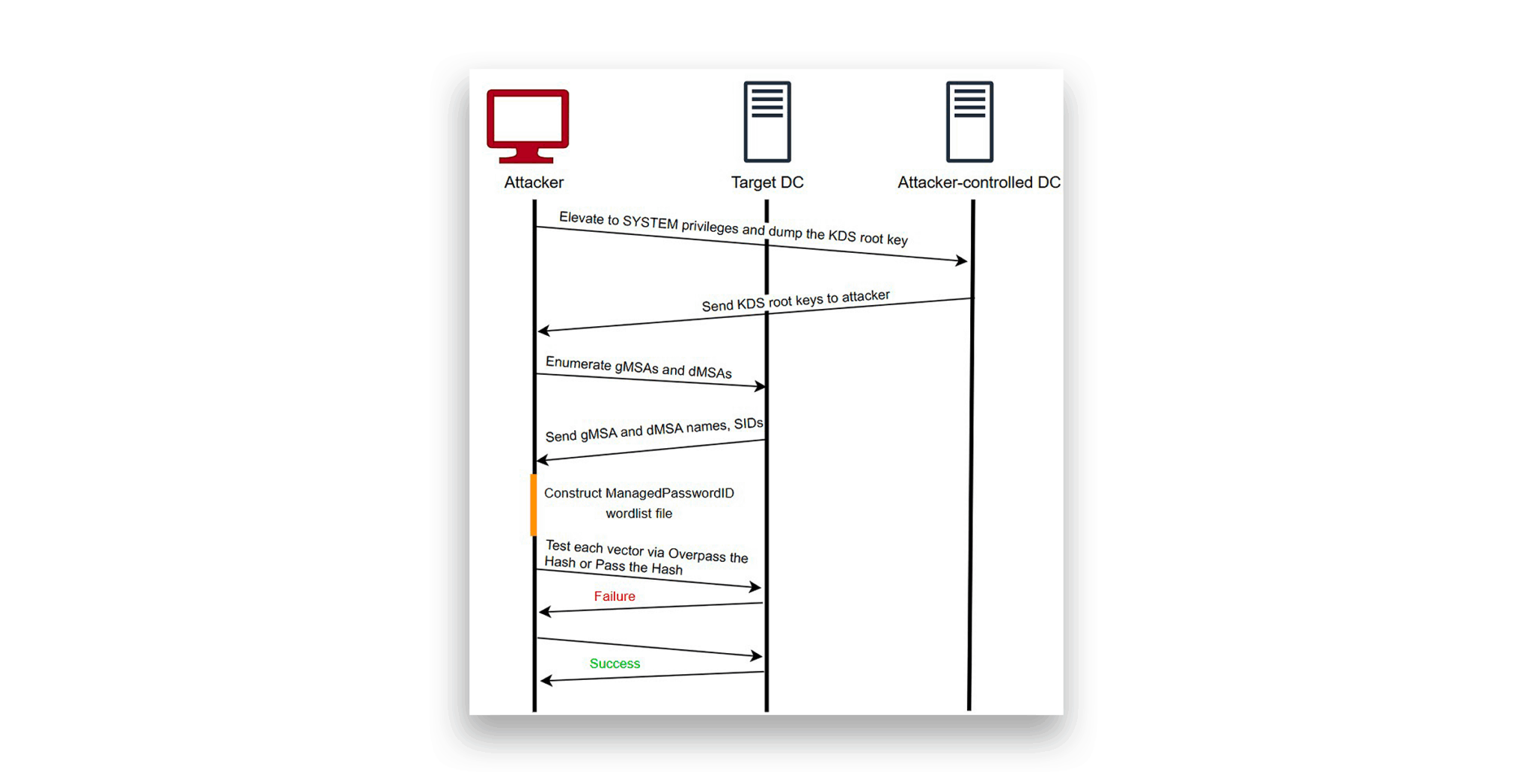

La catena di attacco di Golden dMSA

La catena di attacco di Golden dMSA

La vulnerabilità

La realtà però non è così semplice. L’analisi di Semperis rivela un bug intrinseco proprio nella struttura di sicurezza dei dMSA. Le password per questi account vengono generate e gestite con ManagedPasswordId, un attributo memorizzato in Active Directory che contiene i metadati necessari per ricavare la password corrente di un MSA, fra cui alcuni indici legati al tempo (L1Index e L2Index), che sono vincolati a soli 32 possibili valori ciascuno, quindi solo 1.024 vettori possibili da testare con un attacco brute force, che è un compito a dire poco banale.

Ancora più allarmante è il fatto che questa debolezza intrinseca può essere sistematicamente sfruttata da un attaccante che riuscisse a impossessarsi della chiave radice KDS (Key Distribution Services). Si tratta di una chiave, introdotta in Windows Server 2012 come base per la generazione delle password dei gMSA e ora estesa anche ai dMSA, che rappresenta il segreto meglio custodito dell’infrastruttura AD: è archiviata sui domain controller e accessibile solo a utenti altamente privilegiati, come Domain Admins o SYSTEM. Il guaio è che, una volta compromessa, questa singola chiave dà accesso a tutte le password di tutti gli account gMSA e dMSA in ogni dominio di Active Directory, permettendo agli attaccanti di ottenere persistenza e di attuare movimenti laterali illimitati su tutta l’infrastruttura aziendale.

Una volta sbrigato questo passaggio, l’attuazione di una catena di attacco Golden dMSA è fin troppo semplice e si articola in quattro fasi principali. La prima consiste nell’ottenimento di privilegi elevati (SYSTEM sui controller di dominio o Enterprise Admin) per poter accedere al contenuto delle chiavi radice KDS. Il secondo passaggio è l’enumerazione degli account dMSA mediante la raccolta di attributi come sAMAccountName e SID, spesso utilizzando la combinazione di tecniche LDAP e la funzione Win32 LsaLookupSids per aggirare le restrizioni degli ACL.

Terza fase consiste nel brute force a ManagedPasswordId, sfruttando la falla scoperta dai ricercatori e descritta sopra. Infine, calcolare offline la password per ogni possibile coppia (chiavi radice KDS e ManagedPasswordIds) e fare l'hash a NTLM/AES256, senza bisogno di ulteriori privilegi o accessi diretti ai sistemi target.

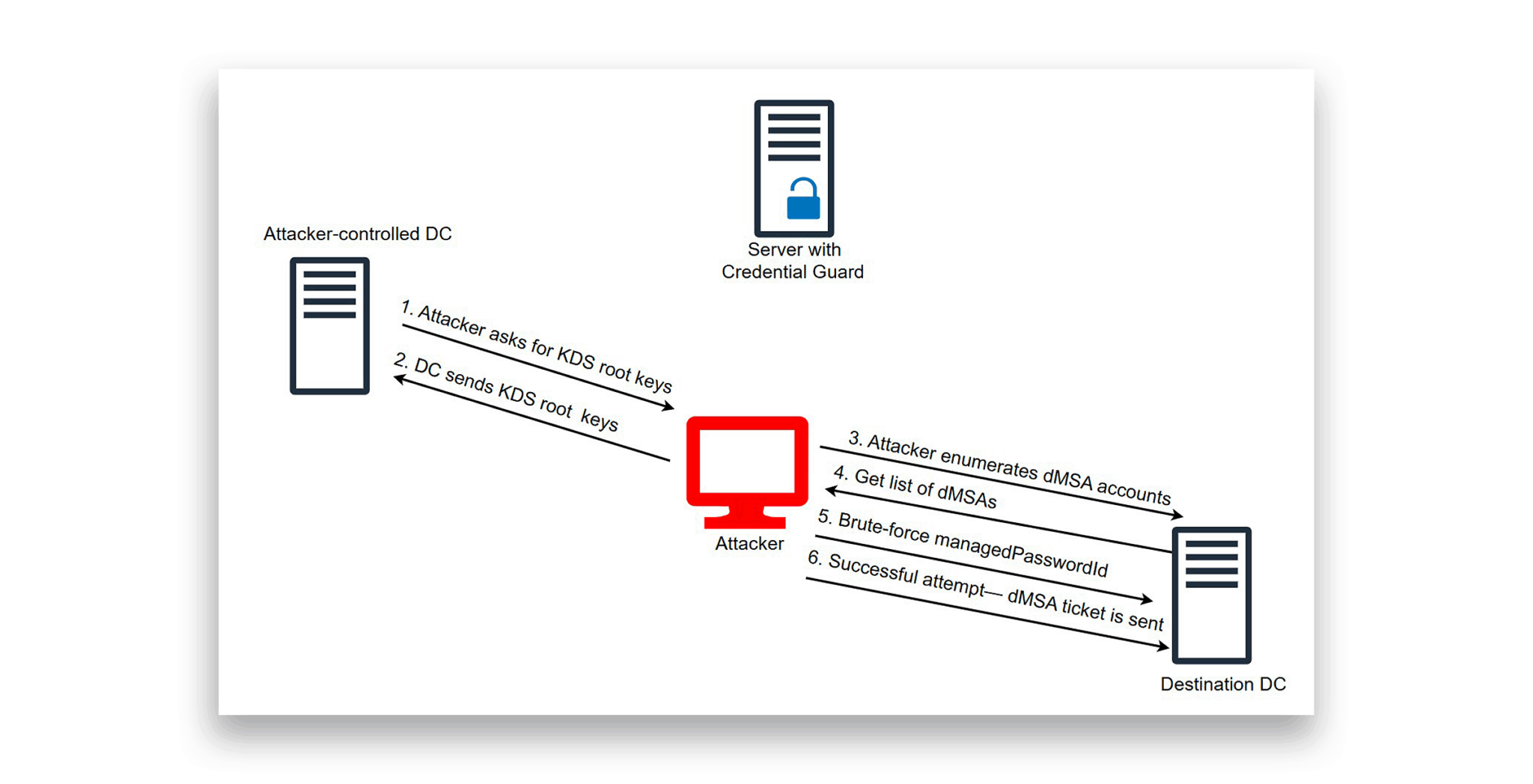

Golden dMSA usato per bypassare un server protetto con Credential Guard

Golden dMSA usato per bypassare un server protetto con Credential Guard

Le implicazioni

I ricercatori sottolineano che i rischi di un attacco Golden dMSA includono, oltre a quanto già detto sopra, la persistenza di backdoor di fatto inestinguibili, dato che la sostituzione delle chiavi KDS non viene quasi mai effettuata vista l’invasività e la complessità che comporta.

A complicare ulteriormente la situazione contribuisce la facilità con cui l’attacco Golden dMSA riesce ad aggirare tutte le difese pensate proprio per impedire il furto di credenziali, comprese quelle più sofisticate come Credential Guard. Secondo l’idea di Microsoft, infatti, la forza dei dMSA dovrebbe essere quella di non esporre mai la password al di fuori dei domain controller. In teoria, quindi, questa misura avrebbe dovuto tutelare le aziende contro le classiche tecniche di furto di password, comprese quelle che si affidano al dumping di memoria o all’intercettazione del traffico. Tuttavia, all’atto pratico il Golden dMSA si muove fuori da questo schema e permette di aggirare del tutto il controllo che Microsoft aveva cercato di esercitare vincolando le credenziali agli host e limitando la visibilità delle password.

All’atto pratico ci si trova a che fare con una vulnerabilità che rende insufficiente la difesa dei server applicativi, la segretezza delle password e il monitoraggio del traffico, perché di fatto chi è in possesso della chiave KDS è superiore a qualsiasi livello di sicurezza locale e può

non solo spiazzare le protezioni tradizionali, ma ostacolare efficacemente la rilevazione di un’intrusione in corso. Per ora e fino alla pubblicazione di una patch risolutiva, la contromisura realmente efficace è la sostituzione periodica della chiave radice KDS.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab