30 milioni di dispositivi Dell vulnerabili ad attacchi Remote BIOS

BIOSConnect afflitto da vulnerabilità che favoriscono cyber attacchi su 30 milioni di notebook, tablet e PC Dell.

Quattro differenti vulnerabilità con CVSS di 8.3 su 10 potrebbero consentire a un attaccante remoto di ottenere il controllo di 30 milioni di dispositivi Dell fra tablet, notebook e PC. Il problema riguarda la funzionalità BIOSConnect di Dell SupportAssist. Quest'ultimo è preinstallato sulla maggior parte dei dispositivi Dell che eseguono il sistema operativo Windows. BIOSConnect è la funzionalità proprietaria di aggiornamento remoto del firmware e di ripristino del sistema operativo.

A scoprire le falle e a ricostruire la possibile attack chain sono stati i ricercatori di Eclypsium. La prima falla è monitorata con la sigla CVE-2021-21571 e causa una connessione TLS non sicura dal BIOS a Dell. Le altre tre sono vulnerabilità di overflow associate alle sigle CVE-2021-21572, CVE-2021-21573 e CVE-2021-21574. Di queste ultime, due "influiscono sul processo di recupero del sistema operativo, mentre la terza agisce sul processo di aggiornamento del firmware. Tutte e tre sono indipendenti e ognuna potrebbe portare a una esecuzione arbitraria di codice nel BIOS".

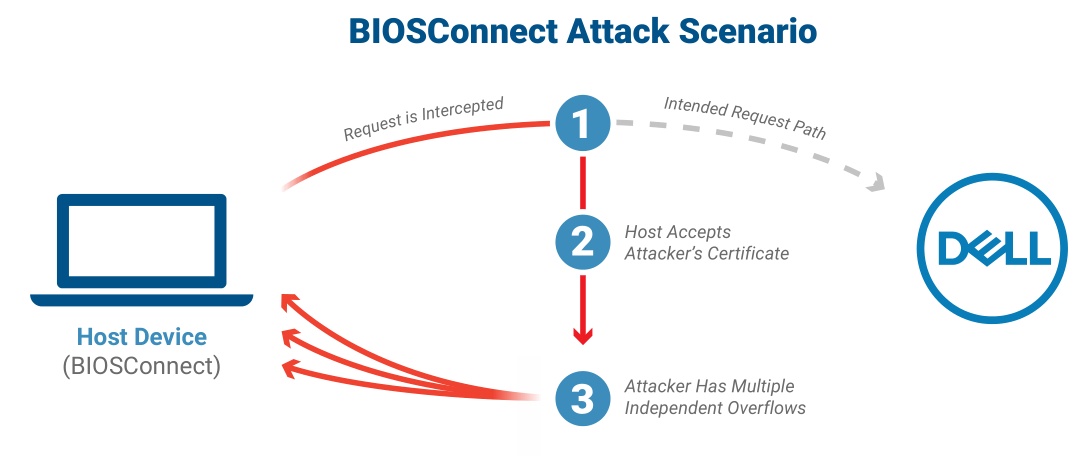

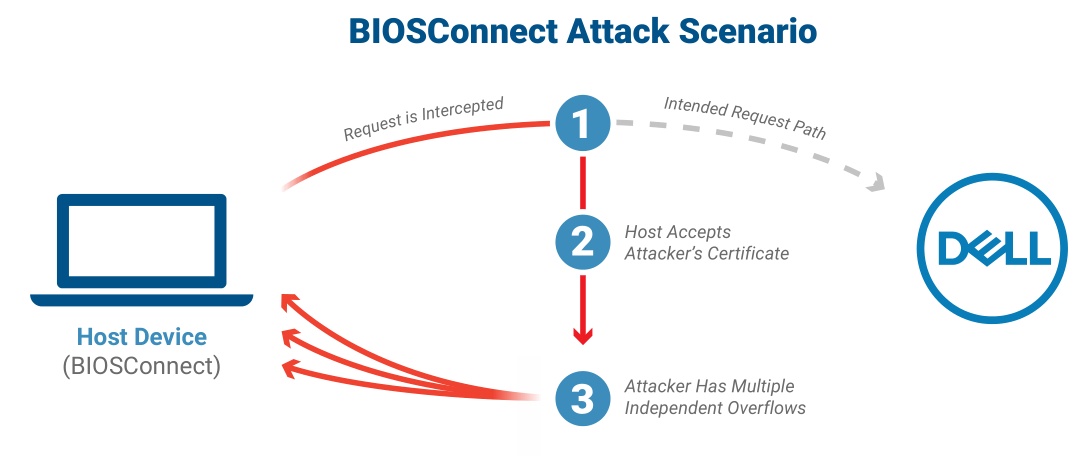

In buona sostanza, quello che accade è che durante l'aggiornamento remoto del firmware o il ripristino del sistema operativo, cyber criminali potrebbero impersonare Dell.com, bypassare le protezioni dell'avvio protetto, prendere il controllo del processo di avvio del dispositivo stesso e interromperne i controlli di sicurezza a livello di sistema operativo.

Il processo di verifica del certificato per dell.com viene eseguito recuperando prima il record DNS dal server hard-coded 8.8.8.8, quindi stabilendo una connessione a [sito di download di Dell]. Il problema riscontrato dai ricercatori è che "qualsiasi certificato valido emesso da una qualsiasi delle autorità di certificazione contenute nella funzionalità BIOSConnect soddisferà la condizione di connessione protetta. Pertanto, BIOSConnect procederà al recupero dei file".

È in questa fase che si verifica l'attacco. I criminali informatici possono scegliere una delle tre vulnerabilità di overflow segnalate sopra per ottenere l'esecuzione di codice da remoto pre-avvio sul dispositivo di destinazione. Quindi possono lanciare attacchi contro il BIOS dei dispositivi Dell, stabilendo una persistenza continua grazie alla disattivazione delle protezioni, e mantenendo i privilegi più elevati possibili.

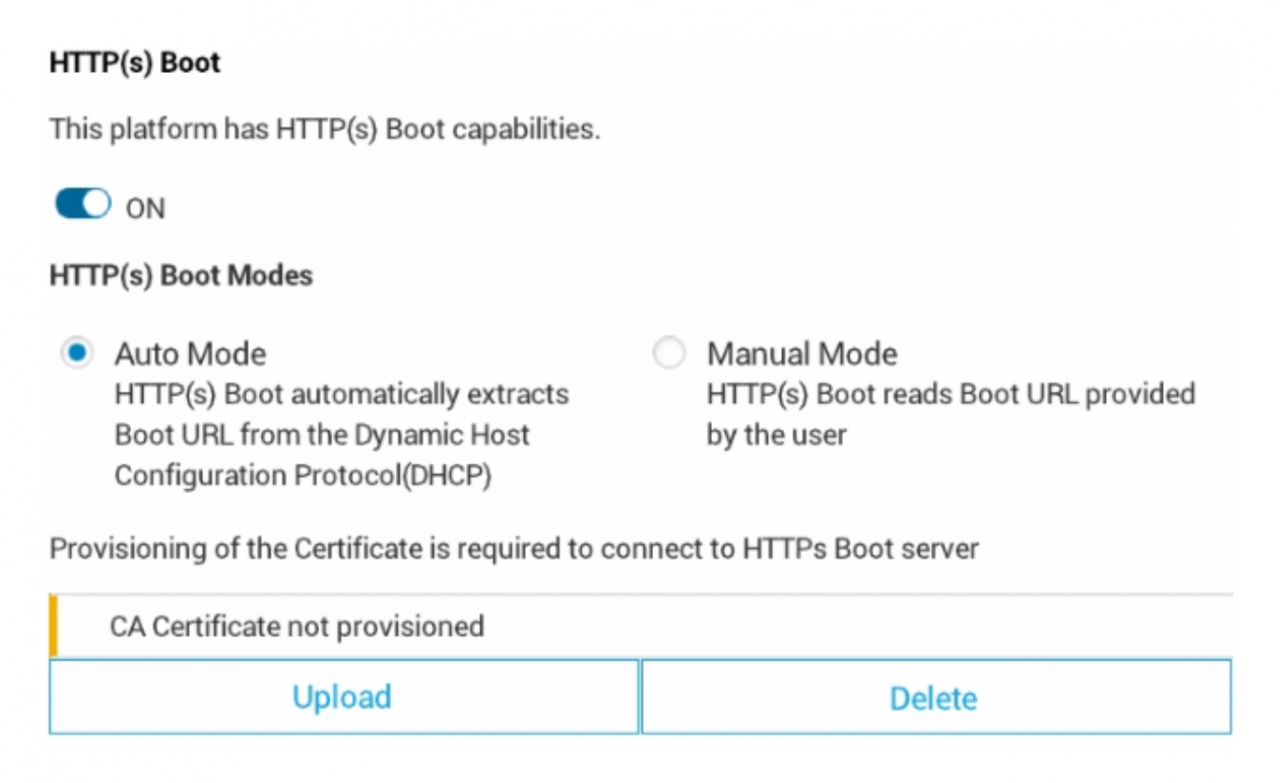

Nell'attesa l'azienda sconsiglia fortemente agli utenti di usare BIOSConnect per l'aggiornamento del BIOS. Meglio sfruttare le altre opzioni fornite dal sito del produttore, come il download manuale degli upgrade. È inoltre caldeggiato disabilitare BIOSConnect dalla pagina di configurazione del BIOS su tutti i sistemi fino a quando non saranno state installate le patch. I ricercatori per la sicurezza reputano che il patching richiederà un aggiornamento del BIOS.

Nell'attesa l'azienda sconsiglia fortemente agli utenti di usare BIOSConnect per l'aggiornamento del BIOS. Meglio sfruttare le altre opzioni fornite dal sito del produttore, come il download manuale degli upgrade. È inoltre caldeggiato disabilitare BIOSConnect dalla pagina di configurazione del BIOS su tutti i sistemi fino a quando non saranno state installate le patch. I ricercatori per la sicurezza reputano che il patching richiederà un aggiornamento del BIOS.

A scoprire le falle e a ricostruire la possibile attack chain sono stati i ricercatori di Eclypsium. La prima falla è monitorata con la sigla CVE-2021-21571 e causa una connessione TLS non sicura dal BIOS a Dell. Le altre tre sono vulnerabilità di overflow associate alle sigle CVE-2021-21572, CVE-2021-21573 e CVE-2021-21574. Di queste ultime, due "influiscono sul processo di recupero del sistema operativo, mentre la terza agisce sul processo di aggiornamento del firmware. Tutte e tre sono indipendenti e ognuna potrebbe portare a una esecuzione arbitraria di codice nel BIOS".

In buona sostanza, quello che accade è che durante l'aggiornamento remoto del firmware o il ripristino del sistema operativo, cyber criminali potrebbero impersonare Dell.com, bypassare le protezioni dell'avvio protetto, prendere il controllo del processo di avvio del dispositivo stesso e interromperne i controlli di sicurezza a livello di sistema operativo.

Attack chain

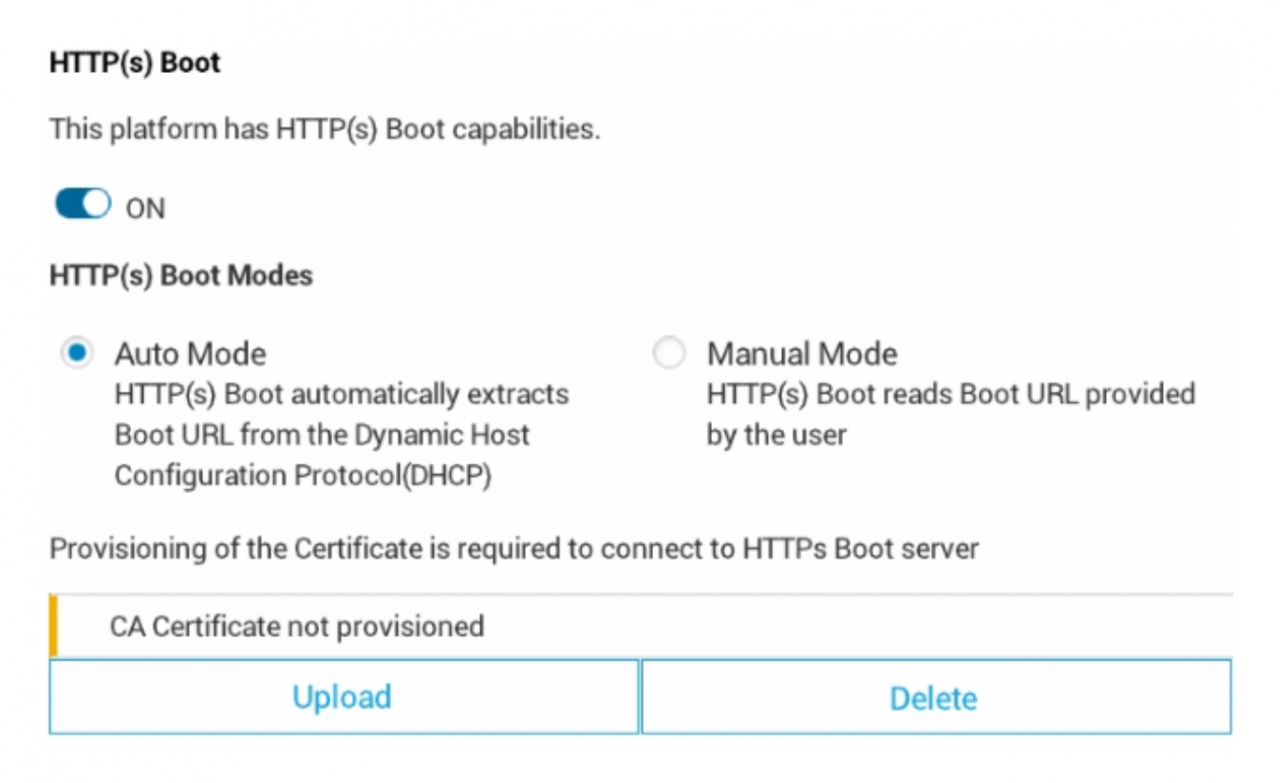

La prima fase inizia quando BIOSConnect tenta l'aggiornamento o il ripristino remoto collegandosi al server HTTP Dell. L'utility consente al BIOS del sistema di accedere ai servizi back-end Internet di Dell, di modo da avviare il processo di aggiornamento o di ripristino.

Il processo di verifica del certificato per dell.com viene eseguito recuperando prima il record DNS dal server hard-coded 8.8.8.8, quindi stabilendo una connessione a [sito di download di Dell]. Il problema riscontrato dai ricercatori è che "qualsiasi certificato valido emesso da una qualsiasi delle autorità di certificazione contenute nella funzionalità BIOSConnect soddisferà la condizione di connessione protetta. Pertanto, BIOSConnect procederà al recupero dei file".

È in questa fase che si verifica l'attacco. I criminali informatici possono scegliere una delle tre vulnerabilità di overflow segnalate sopra per ottenere l'esecuzione di codice da remoto pre-avvio sul dispositivo di destinazione. Quindi possono lanciare attacchi contro il BIOS dei dispositivi Dell, stabilendo una persistenza continua grazie alla disattivazione delle protezioni, e mantenendo i privilegi più elevati possibili.

Le patch

Dell ha iniziato ieri a pubblicare le patch per alcuni dei suoi dispositivi, quelle per altri seguiranno il mese prossimo. Per capire perché sia necessario tanto tempo basta dare un'occhiata alla tabella con l'elenco ufficiale dei dispositivi interessati: solo i notebook sono 129 differenti modelli fra consumer e aziendali. Purtroppo sono inclusi anche prodotti con avvio protetto che, sulla carta, avrebbero dovuto tutelare gli utenti da problemi di questo tipo. Nell'attesa l'azienda sconsiglia fortemente agli utenti di usare BIOSConnect per l'aggiornamento del BIOS. Meglio sfruttare le altre opzioni fornite dal sito del produttore, come il download manuale degli upgrade. È inoltre caldeggiato disabilitare BIOSConnect dalla pagina di configurazione del BIOS su tutti i sistemi fino a quando non saranno state installate le patch. I ricercatori per la sicurezza reputano che il patching richiederà un aggiornamento del BIOS.

Nell'attesa l'azienda sconsiglia fortemente agli utenti di usare BIOSConnect per l'aggiornamento del BIOS. Meglio sfruttare le altre opzioni fornite dal sito del produttore, come il download manuale degli upgrade. È inoltre caldeggiato disabilitare BIOSConnect dalla pagina di configurazione del BIOS su tutti i sistemi fino a quando non saranno state installate le patch. I ricercatori per la sicurezza reputano che il patching richiederà un aggiornamento del BIOS.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab