L'analisi tagliente e senza filtri di Antonio Ieranò sulla cybersecurity moderna, tra competenza, irriverenza e verità scomode del cyberspazio.

Dizionario Etilogico della Cybersecurity

Volume 1: Dall’Antico IDS all’Evangelizzazione Zero Trust

Introduzione – Glosse digitali per tempi oscuri

Fin dai primordi dell'informatica, l'uomo moderno ha cercato un modo per sentirsi superiore ai suoi simili. Alcuni hanno scelto l’arte. Altri la filosofia. I più sfortunati la programmazione in Assembly. Ma i più scaltri – quelli che poi sono diventati vendor, consulenti o solutions architects – hanno scelto la sigla.

La sigla – o acronimo, per chi ha fatto il classico ma non si ricorda cos’è un codice ASCII – è l’arma semantica definitiva: dice tutto, non spiega nulla, suona tecnica e costringe il cliente a pagare un corso per capirla.

Questo manuale etilogico (sì, etilogico: è la crasi tra “etimologia” e “intossicazione da acronimi”) nasce per raccontare la storia e la sociolinguistica del fenomeno più inflazionato della cybersecurity: le SIGLE. Perché una cosa è certa: se il malware evolve, le sigle evolvono più in fretta. Come l’inflazione, ma con più PowerPoint.

Capitolo 1 – Le Tavole Acronomiche: origini e primi traumi

1.1. L’Antico Testamento: IDS, IPS, e l’Oracolo SNORT

Tutto iniziò con IDS (Intrusion Detection System), che suonava già come una minaccia. "Installi l'IDS o ti succede qualcosa." Nessuno sapeva davvero cosa facesse, ma tutti lo volevano.

Poi arrivò il fratello maggiore, IPS (Intrusion Prevention System). La differenza? L’IDS guarda. L’IPS guarda e ti spara. E già qui, i primi equivoci: alcuni pensavano che "Intrusion Prevention" significasse che il firewall si trasformava in un ninja.

Fu allora che comparve il culto di SNORT, la creatura mitologica a metà tra un motore di regole e un maiale che starnutisce. “SNORT” è l’onomatopea che più di ogni altra ha reso la sicurezza informatica un’esperienza porcosa. SNORT era gratuito. SNORT era configurabile. SNORT era... doloroso. Come un file .conf scritto in sanscrito.

Nota Glottologica:

In alcune tribù IT del 2002, “SNORTARE” divenne verbo transitivo. Es: “Lo SNORTA il traffico DNS prima che entri nel proxy.”

1.2. Quando Firewall era solo un muro

Prima che tutto diventasse Next-Gen, il firewall era semplicemente una scatola che diceva NO. Un "NO" secco, rigido, manicheo. Tipo Kant con un’interfaccia web.

Poi i vendor iniziarono a chiamarlo NGFW (Next Generation Firewall), non perché avesse cambiato funzione, ma perché era passato da CLI a GUI. La vera “Next Generation” erano i pulsantoni colorati.

E allora via con la sigla, come fosse una lavatrice:

- NGFW con IPS (per far paura)

- NGFW con URL filtering (per sembrare scolastici)

- NGFW con Threat Intelligence (che non vuol dire niente ma suona molto "CIA")

Errore semantico frequente:

Alcuni CISO confondevano “Next Gen” con “più sicuro”. Altri pensavano fosse una versione beta di Star Trek.

(Spoiler: lo è.)

1.3. VPN: Very Problematic Name

La VPN (Virtual Private Network) è l’esempio perfetto di come una sigla possa diventare un passepartout semantico.

- Per il marketing: è sicurezza totale!

- Per l’utente: è il tasto che rallenta tutto.

- Per l'IT: è il motivo per cui nessuno dorme a Natale.

Poi, giusto per confondere, sono arrivate le VPN “consumer”, tipo “SurfAnonymously™”, “NoSpy™”, “UltraSecure™”, che fanno routing delle connessioni a Timbuctù ma vendono dati a TikTok.

Esempio reale:

Un vendor ha venduto “VPNaaS” come novità assoluta. Si scoprì poi essere OpenVPN su AWS. Ma con logo verde.

1.4. Sigle a Nido d’Ape

Col tempo, le sigle si sono accoppiate tra loro, generando gerarchie semantiche degne della famiglia dei draghi di House of Acronyms:

- EDR = Endpoint Detection & Response

- XDR = Extended Detection & Response

- MDR = Managed Detection & Response

- CDR = Content Disarm & Reconstruction (che pare un’operazione chirurgica)

È una catena di montaggio di sigle: a ogni evoluzione semantica corrisponde un aumento del prezzo a listino. Il significato? Boh. Ma c’è un whitepaper di 47 pagine per fartelo sembrare importante.

1.5. Zero Trust: il credo degli acronomi

“Zero Trust” non è solo un paradigma: è una religione. Ha dogmi, profeti (Forrester), eresie (il VPN), e persino un catechismo:

- “Zero Trust is not a product”

- “Trust no one, verify everything”

- “Amen”

Da Zero Trust nacque una pletora di sigle liturgiche:

- ZTNA – Zero Trust Network Access

- ZTI – Zero Trust Identity

- ZTS – Zero Trust Spaghetti (non ancora realizzato, ma il naming è pronto)

Eresie documentate:

Alcuni vendor vendono soluzioni ZTNA che iniziano con login username/password. È come iniziare la dieta con una teglia di lasagne.

L'acronimo (cyber) più lungo mai generato

Dopo attente analisi e scavi paleolinguistici tra whitepaper, documenti NIST e fantasie da analyst report, l’acronimo (reale!) che attualmente detiene il record per lunghezza e assurdità in ambito sicurezza digitale sembra essere:

STIGs: Security Technical Implementation Guides (non è lunghissimo, ma... aspetta) ...finché non troviamo questa bellezza certificata dal DoD statunitense:

DIACAP – Department of Defense Information Assurance Certification and Accreditation Process

(ma ora obsoleto: sostituito da RMF = Risk Management Framework, che è più corto ma più criptico)

Ancora non soddisfa? E allora eccolo, il mostro:

EAL4+ CC PP CSfC MACP - Evaluation Assurance Level 4+ Common Criteria Protection Profile Commercial Solutions for Classified Mobile Access Capability Package

Sì. Esiste. È nei documenti NSA. È lungo 84 caratteri senza nemmeno contare le parole spiegate.

Serve per dire “abbiamo controllato che questo smartphone supercifrato può entrare nel Pentagono senza che esploda”.

Capitolo 2 – L’Età dei “Security-as-a-Qualcosa”

Se il primo capitolo era dedicato alla sacra genealogia degli acronimi di base, il secondo entra nel Medioevo Tardo della sicurezza: quello in cui ogni tecnologia viene ribattezzata “as-a-service”, per dare l’illusione di modernità e per potersela far pagare in abbonamento perpetuo.

2.1. SaaS, IaaS, PaaS, CaaS: Il Concilio di Siglopoli

L’origine del disastro semantico inizia con le tre bestie bibliche del cloud:

- SaaS – Software as a Service: quello che usi

- PaaS – Platform as a Service: quello che non sai di usare

- IaaS – Infrastructure as a Service: quello che paghi anche quando non lo usi

Poi sono arrivati i fratellastri meno noti:

- CaaS – Container as a Service: Docker travestito da fattura

- BaaS – Backend / Blockchain as a Service: di solito vuol dire "fuffa + buzzword"

- DaaS – Desktop as a Service: “il tuo PC, ma più lento e con problemi di licenza”

Per coerenza linguistica, manca solo:

- WaaS – Worries as a Service: ogni volta che il cloud va giù

- NaaS – Nothing as a Service: in beta su certe startup

Caso clinico:

Un cliente ha chiesto a un fornitore “un SIEM as a service”. Gli hanno venduto una dashboard in Excel con macro e l'hanno chiamata SIEMaaS. Il contratto dura ancora oggi.

2.2. CASB: il più grande mistero della semantica moderna

CASB – Cloud Access Security Broker

La leggenda narra che ogni volta che pronunci “CASB” senza sapere cosa fa davvero, un CISO riceve un report di shadow IT in formato PDF.

Il CASB è stato venduto come lo “sceriffo del cloud”, quello che controlla chi accede a cosa. Ma nella pratica è:

- un proxy travestito

- un report builder con più sigle che insight

- un generatore automatico di confusione nei board meeting

Definizione alternativa (più onesta):

CASB: Complicating A Simple Business.

2.3. Quando anche la Sicurezza divenne Mesh

“Cybersecurity Mesh” – così astratta che nemmeno Hegel la comprenderebbe del tutto.

Coniata da Gartner, la Mesh Architecture è quella cosa che:

- Nessuno ha davvero visto

- Tutti dicono di implementare

- Nessuno può provare che esista

È il nuovo “modello distribuito”, ma detto con parole da boutique di intimo tecnico.

Il risultato? Sigle su sigle:

- CSMA – Cybersecurity Mesh Architecture

- DSRM – Distributed Security Risk Management

- MESHaaS – (ancora no, ma arriverà, fidati)

Fun Fact:

Un vendor ha presentato “Mesh-Ready Firewall”. Dentro c’era pfSense.

2.4. CNAPP e la nuova lingua DevSecOpsiana

CNAPP – Cloud-Native Application Protection Platform

Definizione: l’unione confusa di tutto ciò che termina in “SecOps” ma in salsa Kubernetes.

CNAPP include:

- CSPM (Cloud Security Posture Management)

- CWPP (Cloud Workload Protection Platform)

- CIEM (Cloud Infrastructure Entitlement Management)

- UEBA (User and Entity Behavior Analytics)

Insomma: se non lo capisci, è perché funziona.

Glossario:

“Platform” = una cosa che ti vende una visione.

“Cloud-native” = ci gira su AWS.

“Protection” = ha un log.

“Analytics” = ci sono i grafici.

2.5. SASE, SSE e il Grande Inganno Semantico

SASE – Secure Access Service Edge

SSE – Security Service Edge

Quando il marketing capì che “VPN” puzzava di anni ’90, inventò “SASE”, che si pronuncia come una velina simpatica. Poi, giusto per fare casino, tagliarono “Secure” da “SASE” e lo chiamarono “SSE”.

Esercizio per il lettore:

Provate a spiegare la differenza tra SASE e SSE a vostra zia. Poi a un cliente. Poi a voi stessi. Se alla fine state ancora parlando, siete pronti per fare il pre-sales.

2.6. Everything-as-a-Distraction

Cosa abbiamo imparato? Che la sigla è un filtro semantico. Un oscuro oggetto del desiderio, spesso usato per:

- Vendere una tecnologia vecchia con parole nuove

- Creare FOMO (Fear Of Missing Out) nei manager

- Confondere le RFP abbastanza da farsi scegliere a caso

E quando non funziona, si butta dentro un’altra parola magica: AI, behavioral, real-time, quantum-resistant, o “Zero”.

Come disse un CISO disperato: «Ho firmato per un CDR. Ora mi arriva un MDR XDR NGAV CNAPP con SASE integrato. Posso solo pregare in STIG.»

Se approvi, procedo col Capitolo 3: La Rivincita delle Entità Minori dove esploreremo i siglismi dimenticati, quelli borderline e quelli quasi reali ma del tutto inutili, come:

- UTM

- DLP

- IAM vs IGA vs PAM

- UEBA vs UBA vs UTI vs UDO

E il leggendario momento in cui SOAR si ruppe l’API in produzione.

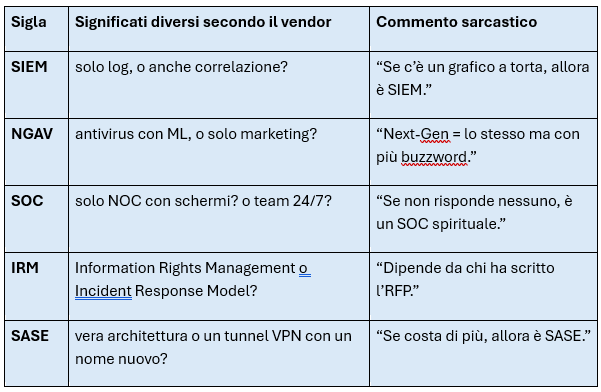

Sigle uguali ma con significati diversi? sì, eccome se ci sono!

Anzi, l’ambiguità semantica delle sigle è una delle principali tecniche di marketing mimetico. Alcuni acronimi vengono usati con significati diversi a seconda del vendor, dell’anno, della slide o dell’umore del pre-sales. Ma ora… procediamo col Capitolo 3:

Capitolo 3 – La rivincita delle Entità Minori

(O: quando la sigla c’è, ma nessuno sa perché)

Benvenuti nel limbo semantico della sicurezza IT, dove vivono gli acronimi minori, le creature di secondo piano nel pantheon della cybersecurity, spesso confuse, maltrattate o maldestramente reinterpretate dai vendor.

3.1. UTM – Uccidiamo Tutto Ma con stile

UTM – Unified Threat Management

La promessa era: “tutto in uno”. Firewall, antivirus, VPN, filtro contenuti, insulti a chi naviga su siti sbagliati.

Peccato che ogni vendor lo intenda a modo suo:

- Per alcuni: un firewall economico con log carini.

- Per altri: una scatola con antivirus ClamAV e sogni infranti.

- Per altri ancora: “un NGFW, ma con meno RAM e più acronimi”.

Oggi “UTM” è considerato boomeresco. Nessuno lo ammette, ma nei contratti pubblici appare ancora, tipo fossile semantico.

3.2. DLP – Definizione Largamente Plastica

DLP – Data Loss Prevention

Teoricamente: blocca i dati in fuga.

In pratica: un concetto così vago che ogni vendor lo ha reinterpretato secondo la propria etica aziendale (e budget marketing).

- Per alcuni, DLP = blocco delle USB.

- Per altri, DLP = ispezione contenuti nelle email.

- Per i più fantasiosi, DLP = crittografia dei PDF con password “1234”.

Citazione semiseria:

“Il DLP è come la dieta: tutti dicono di averla, nessuno la rispetta, e il primo a violarla è il tuo CEO che manda l’Excel via Gmail.”

3.3. IAM, IGA, PAM – Tre lettere, infinite definizioni

IAM – Identity and Access Management

IGA – Identity Governance and Administration

PAM – Privileged Access Management

Sembrano tre fratelli nati dalla stessa madre ISO, ma cresciuti in famiglie vendor diverse.

- Per il vendor A, IAM è solo login federato.

- Per il vendor B, PAM = una shell con auditing (aka “scrivo tutto su Notepad”).

- Per altri, IGA è un workflow con UI in SharePoint e attese cosmiche.

Effetto collaterale:

I clienti confondono IAM con LDAP. LDAP con Active Directory. Active Directory con “quello che se va giù non accediamo più nemmeno al caffè”.

3.4. UEBA, UBA, EUBA, UTI, UDO, UFO

UEBA – User and Entity Behavior Analytics

UBA – User Behavior Analytics

La differenza tra UBA e UEBA?

Il secondo ha anche le “entity”. Cosa siano queste entity, non è dato sapere. Forse processi, forse server, forse entità metafisiche che attraversano il traffico DNS.

Poi i vendor hanno cominciato a inventarsi derivazioni:

- EUBA – Enhanced UBA (per chi si sente premium)

- UBA++ – (giuro, esistito in una slide)

- UTO – User Threat Orchestration (marketing con l’arpa)

- UFO – User Frustration Optimizer (il mio preferito, ma non esiste… ancora)

Nota dell’autore:

Se un vendor ti propone una UEBA che ha solo 3 regole e nessun algoritmo, è una UBA travestita da UDO: Una Decente Offerta.

3.5. SOAR – Script Over Automation Randomly

SOAR – Security Orchestration, Automation and Response

In teoria: automatizza e orchestra le risposte agli incidenti.

In pratica: un motore di regole con drag&drop e debug infinito.

Ogni vendor ha il suo concetto di SOAR:

- Alcuni = motore di playbook.

- Altri = centro notifiche glorificato.

- I più coraggiosi = SOAR-as-Code, ovvero “scrivi tu lo script, poi se esplode è colpa tua”.

Caso reale:

In un SOC, un playbook SOAR ha disattivato l’account del CEO perché aveva fatto login da una località sconosciuta: casa sua.

3.6. XDR – o della Labilità Semantica Applicata

XDR – Extended Detection and Response

Sigla iconica. Talmente vuota di contenuto che ogni vendor l’ha riempita con i propri incubi:

- Per alcuni: EDR + SIEM = XDR.

- Per altri: tutto ciò che produce log = XDR.

- Per i più filosofici: XDR is a mindset (cit.)

Analisi semantica:

“Extended” rispetto a cosa?

“Response” automatica o umana?

“Detection” basata su regole, ML, sogni?

XDR è come l’acqua: prende la forma del contenitore. E se il contenitore è Gartner, allora ha pure il quadrante magico.

3.7. Sigle con doppia vita (e tripla interpretazione)

Ecco un elenco breve di sigle ambigue, ovvero usate con significati diversi da vendor a vendor:

Conclusione intermedia

La cyberlinguistica è un campo minato. Ogni sigla è un polimorfo, un Shapeshifter Semantico che cambia forma secondo l’oratore, il pubblico e il momento del ciclo di vendita.

La verità? Le sigle nascono innocenti. È il marketing che le travia. È l’analyst che le canonizza. È il cliente che le sopporta. E noi, poveri operatori, le subiamo.

Certificazioni cyber: Il Capitolo 4 – L’apocalisse delle sigle titolate

“Nel principio era il verbo. Poi arrivarono le sigle. Infine, le certificazioni.”

— Da “La Genesi del CV”, versetto LinkedIn 3:14

4.1. L’Ordine dei Portatori di Sigle

Nella cybersecurity, la verità non si misura in conoscenza, ma in lettere dopo il nome.

In alcuni ambienti, dire “ciao, sono Mario” è socialmente inaccettabile. Devi dire:

“Mario Rossi, CISSP, CISM, OSCP, CEH, ISO27001LA, CCSP, AWS-Sec, CompTIA-Sec+, GCIH, CRISC, PMP, MBA, PhD, SIA (Sempre In Aggiornamento).”

Se non hai almeno due certificazioni in scadenza, non sei un vero esperto: sei solo un umano senza badge.

4.2. Il Culto del CISSP

CISSP – Certified Information Systems Security Professional

È il “Master in Vaticano” della cybersecurity. Non importa cosa sai fare, importa se sai cosa pensa l’(ISC)² che dovresti sapere.

Requisiti:

- 5 anni di esperienza (anche spirituale)

- Conoscenza di 8 domini (incluso uno che cambia ogni 6 mesi)

- Fedeltà assoluta alla terminologia ufficiale (no “pentest”, sì “ethical hacking engagement”)

Se sbagli e dici “risk appetite” al posto di “risk tolerance”, sei fuori.

Se dici “tolerance” senza citare NIST SP 800-30 Rev. 1, ti si spezza la catena del valore.

Leggenda:

Dopo 3 fallimenti, il candidato CISSP può evocare Kevin Mitnick nel piano astrale per l’ultima chance.

4.3. Il grande triangolo: CISM, CISA, CRISC

Tre certificazioni ISACA che sembrano uscite da un libro di Dan Brown:

- CISM – Certified Information Security Manager

Per chi ama i piani, ma odia gli endpoint. - CISA – Certified Information Systems Auditor

Per chi ama Excel e controllare l’altrui dolore. - CRISC – Certified in Risk and Information Systems Control

Per chi sogna un mondo dove il rischio è sempre residuo, e mai accettato.

Trinità della Verifica: se un audit fallisce, ma tu hai queste tre, puoi sempre rispondere: “Non era un non-conformità. Era un rischio residuale mal compreso.”

4.4. Gli eroi della pratica: OSCP, e i suoi fratelli bastardi

OSCP – Offensive Security Certified Professional

Lo chiamano “la certificazione che ti fa soffrire”: 24 ore di esame pratico, 3 VM da bucare, report in PDF, emoji escluse.

Filosofia:

“Try Harder” – cioè, non rompere, studia di più.

(Nessuno ha mai detto: “Try Smarter”, perché è vietato dal regolamento.)

Altri fratelli d’arme:

- OSCE, OSEP, OSED – acronimi che sembrano password WiFi.

- eJPT, eCPPT, PNPT – suonano come medicine generiche.

- CEH – Certified Ethical Hacker, noto anche come PowerPoint Driven Penetration Testing.

Caso reale:

Alcuni hanno preso il CEH senza toccare un terminale.

Altri hanno preso l’OSCP senza dormire per 48 ore.

Indovina chi ha più badge su LinkedIn?

4.5. Le certificazioni nuova era: CCSP, CCSK, e il culto del cloud

Per chi ama le sigle cloudy, ecco i nuovi titoli nobiliari:

- CCSP – Certified Cloud Security Professional (di (ISC)²)

- CCSK – Certificate of Cloud Security Knowledge (di CSA)

Differenze?

- Uno è vendor-neutral.

- L’altro è costoso.

- Entrambi sono vaghi sul significato di “secure S3 bucket”.

Battesimo Cloud:

Se dici “multi-cloud” in un corso CCSP, ti danno una pergamena firmata da AWS, Azure e Google… con errori ortografici in comune.

4.6. L’invasione dei CompTIA e delle SIGLE+™

Benvenuti nel regno del “Plus” semantico:

- Security+ – primo amore di ogni neofita.

- Network+, Cloud+, Pentest+, Cybersecurity Analyst+

Ogni “+” indica:

- Domande multiple choice

- Coloratissimi PDF

- Slide con clipart di hacker col cappuccio

Una volta si è ipotizzato il lancio di:

- Sleep+ – per chi supera tre esami in fila

- Buzzword+ – per chi usa “zero trust” in ogni risposta

4.7. PMI, ISO, GDPR, DPO e altri demoni europei

Ah, le sigle normative, quelle che trasformano un innocuo consulente in un paladino del “comma 12 dell’articolo 9 del GDPR”.

- DPO – Data Protection Officer (l’unico che risponde “NO” a tutto, con gioia)

- ISO 27001 LA – Lead Auditor, ovvero “L’Ultimo che Chiude la Porta”

- PMI-RMP, PRINCE2, ITIL – le sigle da project manager evoluto, che iniziano ogni frase con “in base al framework…”

Caso surreale:

Un audit ISO 27001 ha rilevato come “non conformità” la mancanza di etichette sugli interruttori del server room.

Il CISO, titolato CISM+CISSP+OSCP, è fuggito in Nuova Zelanda.

4.8. Le sigle nel titolo: quando bastano per farti parlare da solo

Su LinkedIn, ci sono profili che sembrano tastiere impazzite:

Giovanni R., CISM, CISSP, CRISC, CEH, OSCP, DPO, PMP, ISO27001LA, MBA, PhD, LDR (LinkedIn Distinguished Reposter)

Se hai abbastanza sigle:

- Nessuno ti contesta

- Nessuno ti capisce

- Nessuno ti chiede di fare qualcosa, per paura che tu risponda con una checklist

Conclusione del Capitolo 4

Le certificazioni, in fondo, sono come i totem di una tribù.

Ti fanno sentire parte di qualcosa, ti danno una giustificazione per il prezzo del corso, e soprattutto ti autorizzano a dire frasi come: “Mi spiace, ma secondo il framework NIST SP 800-53 Rev 5 Control AC-6 (10), non possiamo procedere.”

Capitolo 5 – La cripta delle Sigle Fantasma

(Ovvero: quelle che cambiano, scompaiono, ricompaiono… o non sono mai esistite)

“Nel principio era la sigla. Poi venne il marketing. E infine… il nulla mascherato da PowerPoint.”

— Apocrifi di Palo Alto, versetto Gartneriano 5:7

5.1. NGFW: la sigla che invecchia ma non molla

NGFW – Next Generation Firewall

Comparso come titolo di nobiltà intorno al 2010, il NGFW doveva essere:

- DPI (Deep Packet Inspection)

- Application Control

- URL Filtering

- Threat Intelligence

Ma oggi, nel 2025, ha ancora senso chiamarlo “Next Gen”? È come dire “Il Nuovo Gigi D’Alessio Tour” ogni anno.

NGFW è il Vasco Rossi della sicurezza: gira dal 1999, cambia giacca, ma canta sempre la stessa canzone.

Oggi, alcuni firewall con policy statiche e senza TLS inspection si fanno chiamare NGFW solo perché hanno un’interfaccia web responsive. Che è come vendere un Nokia 3310 dicendo che è “Smartphone Touch-Ready”.

5.2. AI-DR™, ML-AV™, e le Altre Sigle a Predizione Stocastica

AI-Driven, ML-Based, Cognitive Sec, Predictive Analytics...

Tutte queste sigle-fuffa sono nate in stanze chiuse tra marketing e pre-sales, davanti a un unico imperativo: “basta che suoni intelligente”.

- AI-DR = Artificial Intelligence Driven Response

- ML-IDP = Machine Learning Identity Protection

- NLP-DPI = Natural Language Packet Inspection

- AIEIE-BRA™ = Artificially Intelligent Engine for Intrusion Evasion by Behavioral Reactive Automation

(nota: l'ultimo me lo sono inventato, ma scommetto che entro Q4 esce davvero)

Esempio pratico:

Alcuni vendor vendono “AI-powered detection” che in realtà è una regex su /var/log. Ma con grafici in 3D.

Caso clinico:

Un cliente ha chiesto al vendor “quale tipo di AI usate?”

La risposta: “una ibrida tra supervised e quantum neural blob…”

Il cliente ha firmato. Ancora non sa per cosa.

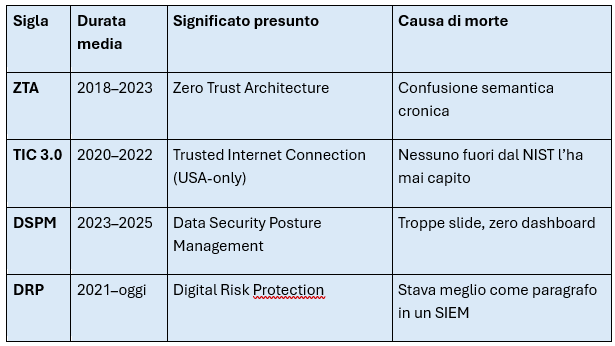

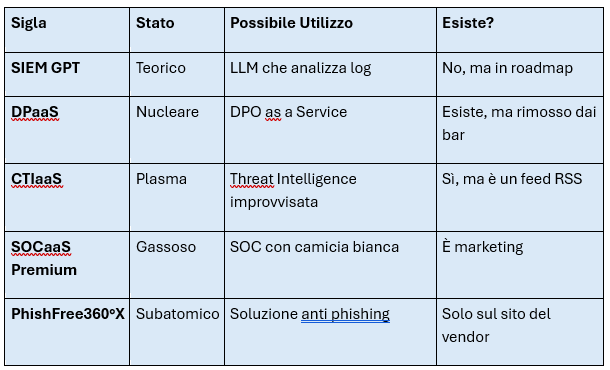

5.3. Sigle-Evento: nascono, spariscono, ricompaiono

Alcune sigle vivono solo nel ciclo di hype. Durano come gli amori estivi, ma con più buzzword:

Effetto collaterale:

Ogni volta che una sigla muore, rinasce in un nuovo vendor con un logo diverso e un prezzo aumentato.

5.4. Post-Quantum, Post-Sigla, Post-Qualsiasi

PQSDP – Post-Quantum Secure Data Processing

PQVPN – Post-Quantum Virtual Private Network

Sono sigle per un futuro che non esiste ancora, ma già ha bisogno di protezione.

Ironia:

Alcuni “Post-Quantum” tool sono scritti in PHP e si collegano via FTP.

La sicurezza post-quantistica, ma con standard pre-Wi-Fi.

Dialogo tipico:

— “Ma supportate il PQTLS?”

— “Certo. Ma solo se lo accendi a mano.”

— “Cosa fa?”

— “Aspetta che lo rilasciamo.”

5.5. Sigle di pura invenzione: quando non c’è niente, ma ci credi lo stesso

FUD – Fear, Uncertainty, Doubt

Non è una tecnologia. È un framework emozionale usato per vendere prodotti:

- Slide 1: “Il mondo sta bruciando”

- Slide 2: “La tua azienda è il prossimo bersaglio”

- Slide 3: “Ma con ACD-RTSI™ (Advanced Cyber Defense - Real Time Secure Intelligence), sopravviverai!”

Poi scopri che:

- ACD-RTSI™ = EDR + SIEM + mail marketing

- Il “real time” = aggiornamento ogni 6 ore

- La “secure intelligence” = feed da Shodan

Vero caso:

Un vendor ha promosso DREAM™ – Data Risk Exposure Adaptive Monitoring

In realtà era un Excel condiviso su OneDrive con colori condizionali.

5.6. Le sigle localizzate male

Nel tentativo di sembrare internazionali, molti enti italiani hanno provato a tradurle o reinterpretarle:

- GPG = Gestione Posta Giornaliera

(no, non è GNU Privacy Guard) - IDS = Indice di Sicurezza Digitale (su LinkedIn, giuro che c’era)

- SIEM = Sistema Integrato E-Mail Monitorata

(definizione vista in un bando PA. Mi astengo dai commenti.)

5.7. Sigle a Vapore

Quelle che non esistono da nessuna parte, ma qualcuno le ha viste. Come Bigfoot. Come gli audit riusciti al primo colpo.

- ZTDaaS – Zero Trust Desktop as a Service

- FWRaaS – Firewall Rule as a Service

- KGBaaS – Knowledge Governance Broker as a Service

- SIEMGPT™ – un LLM che ti spiega perché il SIEM non trova nulla

Ultimo caso:

Un vendor ha usato la sigla DPSE – Data Perimeter Security Enhancement™

Nessuno l’ha mai trovato in letteratura.

Nemmeno ChatGPT osa descriverla.

Conclusione del Capitolo 5

Le sigle fantasma sono il canto delle sirene del marketing cyber.

Promettono, confondono, seducono.

Ma sotto sotto... sono solo sigle. Come maschere di Carnevale: belle da lontano, ma alla fine... si sudano.

Capitolo 6 – La Tavola Periodica della Sicurezza

(Ovvero: gli elementi instabili della cybersiglolinguistica)

“Dategli una sigla e vi venderà un prodotto. Dategli due sigle e vi scriverà un framework.”

— Lavagna di un pre-sales isterico, Milano, 2022

6.1. Premessa: se la sicurezza fosse una scienza esatta (spoiler: non lo è)

Immaginiamo per un attimo che la cybersecurity sia davvero una scienza naturale.

E come ogni scienza che si rispetti, anche lei merita la sua Tavola Periodica.

Ma invece di atomi, abbiamo acronimi.

Invece di elettroni, abbiamo buzzword.

E al posto della radioattività, abbiamo obsolescenza funzionale.

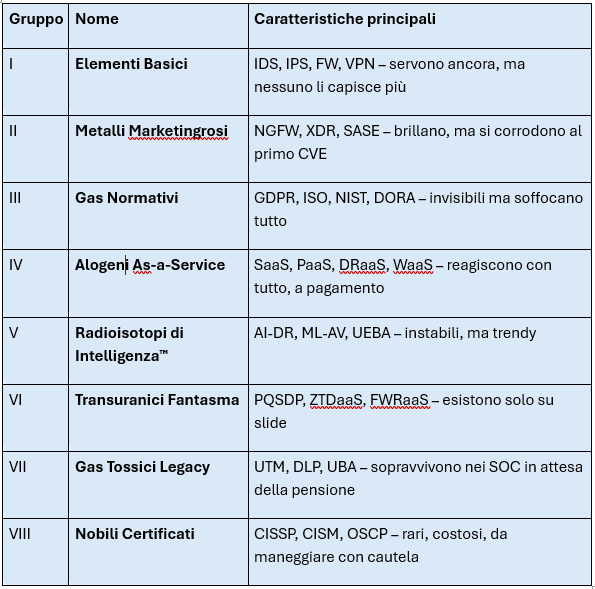

6.2. Struttura della Tavola: i gruppi semantici

La Tavola è divisa per “famiglie” di acronimi, così:

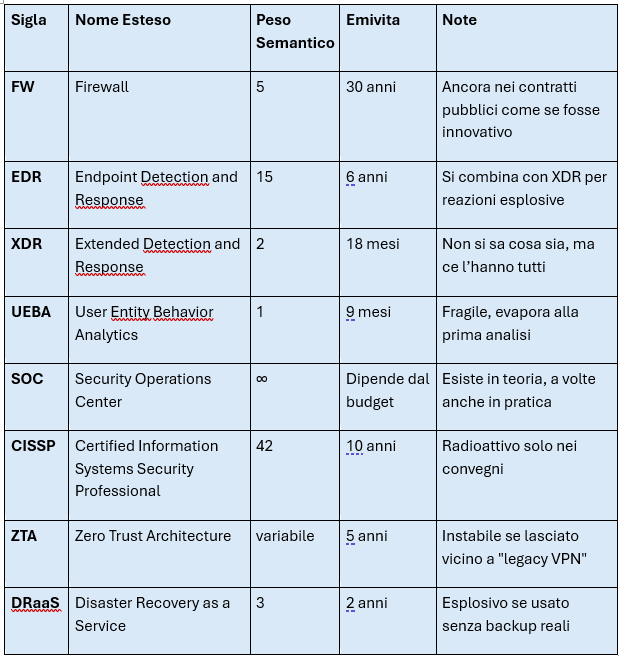

6.3. Esempi di Elementi Cybersiglogici

Ecco alcuni degli elementi più diffusi (e instabili) nella tavola:

Nota bene:

Alcuni elementi combinati danno risultati inaspettati:

- (EDR + UEBA) + SIEM = BOOM logico

- (SOC + SOAR) = Reazione endotermica: produce ticket, non risposte

- (IAM + PAM) = Esotermico, genera calore… in chi deve fare il provisioning

6.4. Le Reazioni Chimiche più comuni

Reazione FUDonica:

FUD + SASE + PPT = Contratto

Si verifica in ambienti chiusi, a luci soffuse, durante una call con C-level.

Catalizzatore: una slide con titoli tipo “The State of Threats 2025”.

Reazione AI-ionica:

EDR + UEBA + AI-DR = XDR?

Non sempre. A volte genera solo “XDi” – eXtremely Dubious Intelligence

(altamente vendibile nei webinar, poco nei SOC)

Reazione Quantum-Inutile:

PQVPN + PQTLS + FTP =

Altamente instabile. Produce marketing quantistico e vulnerabilità classiche.

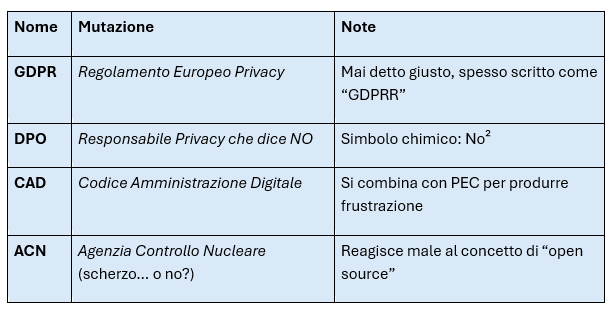

6.5. Gli Isotopi Locali (acronimi italiani mutati)

Come in ogni ecosistema, anche la lingua italiana ha generato mutazioni locali degli acronimi globali:

6.6. Gli Elementi Oscuri (tecnicamente esistono, ma nessuno li ha mai visti)

6.7. La Fisica delle Sigle: leggi fondamentali

- Legge di Conservazione del Marketing:

Una sigla non si crea né si distrugge: si rebrandizza. - Principio di Indeterminazione di Gartner:

Non puoi sapere contemporaneamente cosa fa una sigla e se funziona. - Equazione di Einstein applicata alla cybersecurity:

E = MC², dove

E = Effetto su budget

M = Moltiplicatore di compliance

C = Cazzate² (esponenziali nel pitch commerciale)

6.8. Appendice: Tavola Mutagena della Cybersecurity

Ogni elemento può mutare nel tempo. Ad esempio:

- UTM → NGFW → XDR → CNAPP → nulla, ma più costoso

- SIEM → SIEMaaS → SOAR → BOOM

- AI → ML → DL → hallucination-as-a-feature

Questa mutazione è detta “Drift Semantico da Ciclo di Gartner” ed è irreversibile.

Conclusione del Capitolo 6

Se il mondo fosse coerente, potremmo costruire davvero una tavola periodica della sicurezza.

Ma la cybersecurity non è una scienza. È una religione con gergo tecnico.

E le sigle sono i suoi sacramenti: incomprensibili, ripetuti a memoria, e spesso imposti da qualcuno più in alto.

Capitolo 7 – Mitologia Acronomica

(Ovvero: Creature Leggendarie, Sigle Immaginarie e il Bestiario dei Vendor)

“In principio c’era il Verbo. Poi il Vendor creò l’Acronimo, e vide che era vendibile.”

— Antico glossario rinvenuto in un SOC inattivo

7.1. Il SOC 24/7 che non risponde mai

Creatura mitologica per eccellenza. Il SOC H24 compare in ogni RFP pubblica, in ogni slide venditoriale, in ogni speranza di compliance.

Ma nella realtà?

- Di notte c’è “presidio remoto” (ovvero un bot che inoltra ticket)

- Di giorno c’è “monitoraggio passivo” (ovvero si accendono i monitor)

- Il pomeriggio è gestito dal tirocinante mistico, che conosce solo PowerPoint

Leggenda:

Se invochi tre volte il termine “incident response” dopo le 22:00, si apre un ticket automatico con priorità bassa ma urgente.

Mai nessuno ha visto cosa succede dopo.

7.2. Il CISO con Budget ma senza Potere

Figura eterea, spesso invocata ma raramente visibile. Il CISO con budget è come l’unicorno: esiste solo nei racconti degli analyst.

- Ha responsabilità senza autorità

- Budget nominale, ma approvazione del CFO, del CIO, del CEO e del parente del CEO

- Ogni suo “piano strategico” viene trasformato in “progetto pilota” e poi in “priorità futura”

Mito popolare:

“Nel 2026 ci sarà un CISO con budget autonomo e potere decisionale diretto.”

Gli studiosi sono divisi tra chi lo attende e chi lo ha già escluso per ragioni religiose.

7.3. Il SIEM con Intelligenza Artificiale

Leggenda oscura: un SIEM che capisce davvero cosa succede.

Lo si riconosce perché:

- Non invia alert su ogni DNS di TikTok

- Correla gli eventi in modo sensato

- Non crasha quando arriva un CSV più grande di 100 righe

Ma questo SIEM esiste solo nelle demo. Si manifesta in PowerPoint come un cerchio animato che “vede tutto”, “correla tutto” e “risponde in tempo reale”.

Maledizione nota:

Ogni SIEM dotato di “machine learning” produce, nel tempo:

- Falsi positivi aumentati del 300%

- Log completamente ignorati (perché non in inglese)

- Dashboard animate in HTML5 che nessuno apre mai

7.4. L’EDR che protegge anche i dispositivi spenti

Creatura nota tra i vendor come Endpoint Etereo™.

Si tratta di una soluzione miracolosa che:

- Fa threat hunting retroattivo

- Blocca exploit “a prescindere”

- Si aggiorna anche se il PC è scollegato da Internet

- Sa distinguere un ransomware da una macro Excel… senza chiederti nulla

Nota clinica:

Alcuni EDR, dopo l’installazione, hanno “protetto” anche la stampante.

Si è rifiutata di stampare un contratto perché conteneva la parola “violazione”.

7.5. Il DPO che risponde “Sì, ma…” a tutto

Creatura affascinante, il DPO leggendario vive in una zona grigia del diritto europeo.

Conosce ogni articolo del GDPR, ogni parere del Garante, ogni circolare AGID… ma anche il trucco per NON applicarli subito.

Caratteristiche principali:

- Dice sempre “dipende” con tono solenne

- Se la domanda è tecnica, risponde “non è nel mio perimetro”

- Se la domanda è organizzativa, chiede un DPIA, un registro e tre fogli A3

Mito associato:

Il DPO perfetto è anche CIPP/E, CIPM, ISO 27701 e soprattutto… parente di qualcuno in azienda.

7.6. Il Penetration Tester Onirico

Figura silenziosa che appare solo durante l’audit. Veste nero, comunica con monosillabi, odia PowerPoint e ama i terminali verdi.

Attività:

- “Esegue test” (nessuno sa su cosa)

- Redige report in Markdown crittografati

- Parla di CVE come fossero Pokémon

Armi:

- Burp Suite Pro

- Un laptop con adesivi in russo

- Un senso di superiorità esistenziale

Se compare nella tua rete:

Hai 72 ore per sistemare i permessi. O ti manda il PDF con tutti i domini admin… e sarcasmo passivo.

7.7. Il Fornitore che ha tutte le sigle

Bestia a sangue freddo, il Vendor MultiSigla™ riesce a:

- Essere EDR, XDR, SIEM, UEBA, SOAR e ZTNA… in un solo agente

- Avere un AI Engine™ che scrive poesia e blocca malware

- Offrire compliance ready per GDPR, ISO, NIS2, PCI, SOX, DORA, HIPAA e Tolkien

Meccanismo noto:

- Ti presenta una demo.

- Ti dice “è tutto incluso”.

- Firmi.

- Scopri che per attivare il modulo "Zero Trust", servono 3 moduli “Non Zero” e una consulenza da 40K.

7.8. L’Endpoint unpatchabile dell’Apocalisse

Ogni rete ha lui:

- Windows XP SP2

- Collegato a un PLC

- Gestisce l’acqua, l’energia o peggio: la stampante fiscale

Caratteristiche:

- Nessuno sa a cosa serve

- Nessuno osa spegnerlo

- Ogni tool lo rileva come "Not classifiable (Unknown Threat-Level – Ancient)"

- È considerato “mission critical” da chi l’ha dimenticato

Se lo tocchi:

Parte l’allarme antincendio. O il piano di disaster recovery.

7.9. Il Guru della Compliance Normativa™ che sa tutto (ma solo quello)

Questo essere si nutre di:

- Direttive europee

- Framework

- Parole come “accountability”, “interoperabilità semantica”, “triple layer governance”

Ma:

- Non sa cosa sia un file .log

- Quando sente “TLS” pensa a un sindacato

- Il massimo dell’interazione tecnica è “chiedete al reparto IT”

È spesso autore di PDF da 130 pagine con diagrammi a torta su PowerPoint.

È l’unico essere in grado di dire:

“La soluzione non è in linea con la NIS2, ma aderente al Regolamento UE 2021/887 e alla strategia nazionale per la resilienza cibernetica ai sensi dell’articolo 8-quater comma 2.”

…senza battere ciglio.

Conclusione del Capitolo 7

In questo ecosistema esoterico che è la cybersecurity, le sigle non bastano: servono personaggi.

Alcuni esistono. Altri no.

Ma tutti — in qualche modo — li hai già visti in un progetto.

O in un preventivo.

O, peggio, in una riunione con catering.

Capitolo 8 – Glossario di Sopravvivenza Acronomica

(Ovvero: come non farsi fregare da chi parla per sigle)

“Se usano più di tre sigle nella stessa frase, o stanno vendendo qualcosa… o stanno mentendo. O entrambe.”

— Manuale Apocrifo del CISO Auto-didatta

8.1. Struttura del glossario

Ogni voce contiene:

- Sigla

- Significato ufficiale

- Significato reale

- Traduzione per umani

A

AI – Artificial Intelligence

- Significato reale: tutto ciò che ha un “if” in JavaScript

- Traduzione per umani: “Non funziona ancora, ma costa di più”

APT – Advanced Persistent Threat

- Significato reale: “L’attaccante è bravo e noi non l’abbiamo visto”

- Traduzione per umani: “Hanno bucato tutto, ma diciamo che era stato un ‘gruppo stato-nazione’ per fare bella figura”

B

BAU – Business As Usual

- Significato reale: “Aspetta, c’è sempre stato?”

- Traduzione per umani: “Speriamo nessuno lo noti”

BIA – Business Impact Analysis

- Significato reale: Word template con 12 colonne e risposte vaghe

- Traduzione per umani: “È importante, ma facciamolo dopo l’estate”

C

CASB – Cloud Access Security Broker

- Significato reale: “proxy che filtra anche l’aria che respiri”

- Traduzione per umani: “Hai Dropbox bloccato. Sei benvenuto.”

CDN – Content Delivery Network

- Significato reale: sistema globale per servire errori 404 più velocemente

- Traduzione per umani: “Il sito è giù. Ma lo è in tutto il mondo”

D

DLP – Data Loss Prevention

- Significato reale: “Il blocco di tutto quello che non dovrebbe bloccare”

- Traduzione per umani: “Nessuno può più stampare, ma almeno siamo conformi”

DNS – Domain Name System

- Significato reale: quello che nessuno vuole toccare

- Traduzione per umani: “Funziona, finché non ti licenziano”

E

EDR – Endpoint Detection and Response

- Significato reale: “L’agente che consuma RAM anche da spento”

- Traduzione per umani: “Ci mette 8 ore per dirti che hai fatto doppio clic su un allegato malevolo”

EULA – End User License Agreement

- Significato reale: “Hai appena venduto l’anima e il reparto IT, ma nessuno lo sa”

- Traduzione per umani: “Accetta e spera”

F

FUD – Fear, Uncertainty, Doubt

- Significato reale: il carburante del commerciale cybersecurity

- Traduzione per umani: “O compri, o ti bucano domani”

FIM – File Integrity Monitoring

- Significato reale: 1 alert al secondo ogni volta che si aggiorna un log

- Traduzione per umani: “Abbiamo tutto sotto controllo. Forse.”

G

GRC – Governance, Risk, Compliance

- Significato reale: “Dipartimento dove le idee vanno a morire”

- Traduzione per umani: “Policy, procedure e tre file Excel con lo stesso nome”

GDPR – General Data Protection Regulation

- Significato reale: “La privacy è importante, ma vediamo se possiamo evitarla”

- Traduzione per umani: “Dipende dal DPIA, dal TIA, dal DPO e dalla luna piena”

H

HIDS – Host-based Intrusion Detection System

- Significato reale: “Un IDS che gira sull’endpoint, ma nessuno sa dove”

- Traduzione per umani: “Ti dice che sei stato bucato… ieri”

I

IAM – Identity and Access Management

- Significato reale: “Autenticazione, provisioning, workflow… e bestemmie”

- Traduzione per umani: “Chi può fare cosa? Boh.”

IPS – Intrusion Prevention System

- Significato reale: “Blocca tutto, tranne quello che serve davvero bloccare”

- Traduzione per umani: “Il cliente ha chiesto perché il sito è giù. La risposta è IPS.”

M

MDR – Managed Detection and Response

- Significato reale: SOC in outsourcing che inoltra alert automatici

- Traduzione per umani: “Abbiamo rilevato qualcosa. Risolvilo tu.”

MITRE ATT&CK – Matrix of Techniques for Adversaries

- Significato reale: la Bibbia degli analisti

- Traduzione per umani: “Se non sei in questa matrice, non sei minaccia”

N

NAC – Network Access Control

- Significato reale: l’arte mistica di bloccare gli ospiti e il Wi-Fi dei dipendenti

- Traduzione per umani: “Il capo non riesce a connettersi. Colpa del NAC.”

P

PAM – Privileged Access Management

- Significato reale: “Chi ha accesso a root? Nessuno. Forse. O tutti.”

- Traduzione per umani: “Il problema è sempre l’utente ‘admin123’ lasciato attivo”

S

SIEM – Security Information and Event Management

- Significato reale: l’unica cosa più costosa del licenziamento

- Traduzione per umani: “Genera alert inutili, ma ora con grafico a ciambella!”

SOC – Security Operations Center

- Significato reale: una stanza con schermi e nessuno che guarda

- Traduzione per umani: “Funziona, ma solo se lo chiami”

Z

ZTA – Zero Trust Architecture

- Significato reale: tutti sospettano di tutti, inclusi se stessi

- Traduzione per umani: “Nessuno si fida. Nemmeno del caffè della macchinetta”

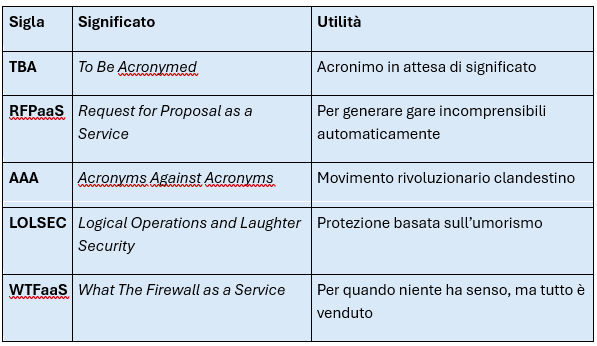

8.10. Aggiunta finale: le sigle che non esistono (ma dovrebbero)

Conclusione del Capitolo 8

In un mondo dove si comunica per sigle, sopravvivere significa tradurre al volo, diffidare di chi sa troppo e temere chi dice “è semplice” dopo aver usato 4 acronimi di fila.

Perché ogni sigla è una maschera, e dietro la maschera… spesso c’è solo una nuova versione della stessa vecchia idea, stavolta con logo blu.

Epilogo – La Ballata delle Sigle Perdute

(con Glossario Finale dei Personaggi Inutili e l’Acronimo Totale™)

“Ogni acronimo è una bugia a metà, ogni policy è un poema epico, ogni PowerPoint è una promessa mancata.”

— Da “Il CISO e le Mille Presentazioni”, manoscritto apocrifo

L’acronimo definitivo: S.I.G.L.A.R.E.

S.I.G.L.A.R.E. – Sistema Ironico di Glosse Linguistiche Applicate alla Rassegnazione Esplicita

Un acronimo che racchiude tutto il viaggio in 8 capitoli, ovvero:

- S – Storia delle sigle primigenie (Cap. 1)

- I – Inflazione semantica e buzzwordizzazione as-a-service (Cap. 2)

- G – Guerre di significato tra vendor & clienti (Cap. 3)

- L – Litania delle certificazioni e della fede regolamentare (Cap. 4)

- A – Anomalie e aberrazioni sintattico-marketare (Cap. 5)

- R – Reazioni semantiche in ambienti clinicamente instabili (Cap. 6)

- E – Entità leggendarie e casi clinici da ecosistema cyber (Cap. 7)

Traduzione pratica: S.I.G.L.A.R.E. è l’arte di sopravvivere in un mondo dove ogni 6 mesi cambia tutto tranne i problemi.

Schede dei Personaggi Inutili (con codice QR per evitarli)

Il CISO Cerimoniale™

Ruolo: viene coinvolto solo per firmare le policy

Abilità speciale: fingere di capire cosa fa il SIEM

Frequenza apparizione: solo durante le ispezioni

Frase tipica: “Ah, questo? Lo stiamo valutando strategicamente…”

Il SIEM Consapevole™

Ruolo: strumento dotato di coscienza, ma afflitto da sindrome di burnout

Abilità: generare 130 alert/minuto senza distinzione tra DDoS e backup fallito

Frequenza apparizione: sempre, tranne quando serve

Frase tipica: “Alert critic… sorry, log overflow.”

Il DPO Oracolare™

Ruolo: ponte tra la Legge e il Nulla

Abilità: citare 12 articoli del GDPR senza respirare

Frequenza apparizione: durante audit o quando c’è da bloccare qualcosa

Frase tipica: “Possiamo farlo, ma dobbiamo valutare il contesto normativo, geopolitico e astrologico.”

Il Vendor Multi-Sigla™

Ruolo: dispensatore di PowerPoint sacri

Abilità: convertire ogni esigenza in un modulo a pagamento

Frequenza apparizione: prima del budget, mai dopo

Frase tipica: “Certo che lo supportiamo. Nella prossima release.”

L’Endpoint Immortale™

Ruolo: entità obsoleta non documentata

Abilità: non morire mai, anche se vulnerabile dal 2004

Frequenza apparizione: solo dopo l’incidente

Frase tipica: “Ma è critico, non possiamo toccarlo…”

Il Pentester Invisibile™

Ruolo: compare in audit, poi scompare per mesi

Abilità: trovare vulnerabilità in dispositivi non inventati

Frequenza apparizione: quando meno te lo aspetti

Frase tipica: “Trovi tutto nel report. Sono 87 pagine. In Markdown.”

Epilogo dell’Epilogo

La cybersecurity, più che una disciplina, è una lingua viva con accento da conferenza.

Se oggi hai letto fino qui, hai imparato una cosa fondamentale:

dietro ogni sigla si nasconde una storia… e quasi mai una soluzione.

Ma la vera arma del professionista moderno non è il CISSP.

Non è il SIEM.

Non è nemmeno il budget.

È la capacità di sorridere, tradurre tutto in umano comprensibile, e rispondere con la frase più potente del settore:

“Sì, l’ho già visto. E no, non funziona.”

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Antonio Ieranò

Esperto di cybersecurity con oltre 20 anni di esperienza, celebre per il suo approccio istrionico e spesso irriverente, e per la sua voce fuori dal coro. In questa rubrica condivide analisi approfondite e opinioni schiette su tematiche legate alla cybersecurity, mantenendo una prospettiva indipendente dal suo impegno professionale