Exchange Mitigation Tool: soluzione one clic temporanea per Exchange

Microsoft ha pubblicato un nuovo tool che mitiga gli attacchi a Exchange Server in mancanza della patch. È una soluzione provvisoria.

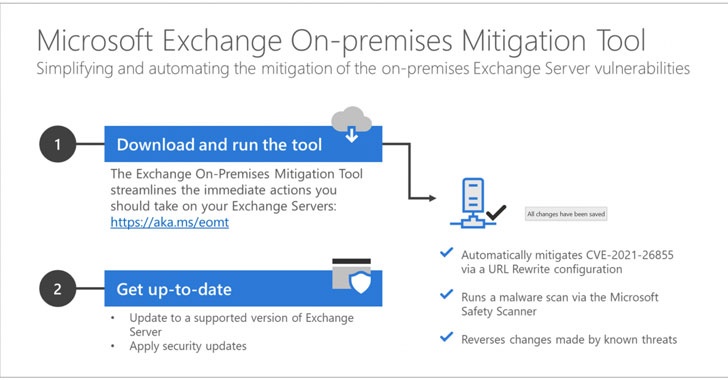

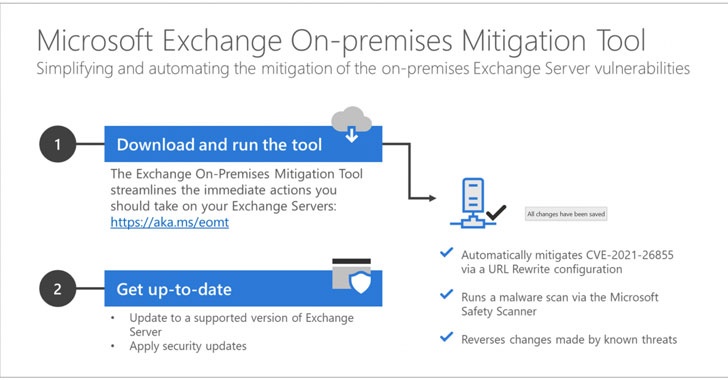

Microsoft ha pubblicato uno strumento all-in-one per mitigare temporaneamente il grave problema di Exchange Server. Si chiama Exchange On-premises Mitigation Tool e permette, con un clic, di applicare una protezione temporanea contro i recenti attacchi di Exchange Server.

Il tool si è reso necessario perché molti non hanno ancora installato le patch. La telemetria di RiskIQ ha rivelato che sono state installate le patch su 317.269 dei 400.000 server Exchange vulnerabili a livello globale. Numerosi esperti di sicurezza inoltre hanno segnalato che è anche necessario attivare la scansione delle reti alla ricerca di indicatori di compromissione e minacce attive. Per queto era stato creato uno script, disponibile su Github.

Due passaggi che per alcuni sono complessi da attuare. Nel frattempo gli attacchi si moltiplicano, addirittura è stato individuato un ransomware che sfrutta le falle di Exchange, e il numero delle vittime continua a salire. L'Italia è fra i Paesi più colpiti: le stime più aggiornate sono di Kaspersky, secondo cui l'Europa sarebbe il continente più colpito, con l'Italia in seconda posizione dopo la Germania. Fra le vittime illustri che hanno ammesso il loro coinvolgimento spicca TIM Business. Secondo l'ultimo conteggio aggiornato di Palo Alto Networks, le vittime sarebbero più di 125.000.

La CISA (Cybersecurity and Infrastructure Security Agency) ha aggiornato le linee guida includendo fino a sette varianti sfruttate per sferrare gli attacchi. A questo punto occorreva un intervento da parte di Microsoft, che secondo alcuni avrebbe potuto e dovuto fare di più.

Microsoft sottolinea comunque che il nuovo strumento è solo una misura temporanea. Non è da usare dove le patch sono già state installate, e dove non lo sono ancora, comunque dovranno essere installate in seguito. Nella nota ufficiale il produttore di Redmond scrive: "Microsoft ha pubblicato un nuovo strumento di mitigazione one clic, Microsoft Exchange On-Premises Mitigation Tool, per aiutare i clienti che non hanno team di sicurezza IT dedicati per applicare le patch. Questo strumento è stato testato con Exchange Server 2013, 2016 e 2019 ed è progettato come mitigazione provvisoria per i clienti che non hanno familiarità con il processo di patch/upgrade o che non hanno ancora applicato le patch".

In sostanza questa soluzione mitiga gli attacchi che sfruttano la falla CVE-2021-26855 utilizzando una configurazione di riscrittura URL, analizza Exchange Server con Microsoft Safety Scanner alla ricerca di eventuali shell Web usate per gli attacchi. Se ne individua, tenta di applicare le correzioni annullare le modifiche apportate.

Prende più forma l'ipotesi del partner traditore. Se ne parla da venerdì, quando il Wall Street Journal pubblicato la notizia che potrebbe essere stato un partner Microsoft a "passare" le informazioni sulle vulnerabilità ai cyber criminali, intenzionalmente o accidentalmente. Al momento è solo un'ipotesi.

Nasce dal fatto che il 23 febbraio Microsoft ha condiviso le informazioni sulle vulnerabilità di Exchange ai partner iscritti al Programma Microsoft Active Protections (MAPP), fra cui un codice proof-of-concept. Un codice molto simile sarebbe stato usato nella seconda ondata di attacchi iniziata a fine febbraio.

Da qui il sospetto che le informazioni condivise con i partner siano finite nelle mani sbagliate. Due indizi tuttavia non fanno una prova. I cyber criminali potrebbero banalmente avere scoperto le vulnerabilità con mezzi propri e avere moltiplicato gli attacchi in considerazione dell'arrivo delle patch.

Il tool si è reso necessario perché molti non hanno ancora installato le patch. La telemetria di RiskIQ ha rivelato che sono state installate le patch su 317.269 dei 400.000 server Exchange vulnerabili a livello globale. Numerosi esperti di sicurezza inoltre hanno segnalato che è anche necessario attivare la scansione delle reti alla ricerca di indicatori di compromissione e minacce attive. Per queto era stato creato uno script, disponibile su Github.

Due passaggi che per alcuni sono complessi da attuare. Nel frattempo gli attacchi si moltiplicano, addirittura è stato individuato un ransomware che sfrutta le falle di Exchange, e il numero delle vittime continua a salire. L'Italia è fra i Paesi più colpiti: le stime più aggiornate sono di Kaspersky, secondo cui l'Europa sarebbe il continente più colpito, con l'Italia in seconda posizione dopo la Germania. Fra le vittime illustri che hanno ammesso il loro coinvolgimento spicca TIM Business. Secondo l'ultimo conteggio aggiornato di Palo Alto Networks, le vittime sarebbero più di 125.000.

La CISA (Cybersecurity and Infrastructure Security Agency) ha aggiornato le linee guida includendo fino a sette varianti sfruttate per sferrare gli attacchi. A questo punto occorreva un intervento da parte di Microsoft, che secondo alcuni avrebbe potuto e dovuto fare di più.

Exchange On-premises Mitigation Tool

Conosciuto anche come EOMT, funziona con Exchange Server 2013, 2016 e 2019. Può anche funzionare con Exchange Server 2010 se è supportato PowerShell 3, ma in questo caso ha funzionalità limitate. All'atto pratico si tratta di uno script di PowerShell che automatizza i passaggi di mitigazione consigliati da Microsoft per le aziende che non hanno ancora installato le patch.Microsoft sottolinea comunque che il nuovo strumento è solo una misura temporanea. Non è da usare dove le patch sono già state installate, e dove non lo sono ancora, comunque dovranno essere installate in seguito. Nella nota ufficiale il produttore di Redmond scrive: "Microsoft ha pubblicato un nuovo strumento di mitigazione one clic, Microsoft Exchange On-Premises Mitigation Tool, per aiutare i clienti che non hanno team di sicurezza IT dedicati per applicare le patch. Questo strumento è stato testato con Exchange Server 2013, 2016 e 2019 ed è progettato come mitigazione provvisoria per i clienti che non hanno familiarità con il processo di patch/upgrade o che non hanno ancora applicato le patch".

In sostanza questa soluzione mitiga gli attacchi che sfruttano la falla CVE-2021-26855 utilizzando una configurazione di riscrittura URL, analizza Exchange Server con Microsoft Safety Scanner alla ricerca di eventuali shell Web usate per gli attacchi. Se ne individua, tenta di applicare le correzioni annullare le modifiche apportate.

Il sospetto sui partner

Microsoft intanto sta indagando per cercare di capire come si sia passati dai pochi attacchi mirati di inizio gennaio alla campagna di massa a fine febbraio, che ha costretto ad affrettare i tempi di pubblicazione delle patch.Prende più forma l'ipotesi del partner traditore. Se ne parla da venerdì, quando il Wall Street Journal pubblicato la notizia che potrebbe essere stato un partner Microsoft a "passare" le informazioni sulle vulnerabilità ai cyber criminali, intenzionalmente o accidentalmente. Al momento è solo un'ipotesi.

Nasce dal fatto che il 23 febbraio Microsoft ha condiviso le informazioni sulle vulnerabilità di Exchange ai partner iscritti al Programma Microsoft Active Protections (MAPP), fra cui un codice proof-of-concept. Un codice molto simile sarebbe stato usato nella seconda ondata di attacchi iniziata a fine febbraio.

Da qui il sospetto che le informazioni condivise con i partner siano finite nelle mani sbagliate. Due indizi tuttavia non fanno una prova. I cyber criminali potrebbero banalmente avere scoperto le vulnerabilità con mezzi propri e avere moltiplicato gli attacchi in considerazione dell'arrivo delle patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab