HPE chiude un bug critico in Edgeline Infrastructure Manager

Disponibile la patch per una vulnerabilità di HPE Edgeline Infrastructure Manager con punteggio CVSS di 9.8. Le versioni senza patch aprono al rischio di attacchi di authentication-bypass da remoto.

Le versioni di HPE Edgeline Infrastructure Manager (EIM) antecedenti alla 1.21 sono soggette a una vulnerabilità critica a cui è associato un punteggio CVSS di 9.8. Un attaccante può approfittare di un sistema privo di patch per eseguire un attacco di authentication-bypass da remoto e infiltrarsi nell'infrastruttura cloud dell'azienda. Non sono soggette al bug le versioni HPE EIM v1.22 e successive.

La sigla identificativa della falla è CVE-2021-29203 ed è stata identificata e segnalata ad HPE dagli esperti di sicurezza di Tenable research. Sono influenzate oltre una dozzina di versioni del software, in esecuzione su sistemi operativi CentOS 7, Red Hat Enterprise Linux, SUSE e diverse versioni di Windows (qui c'è l'elenco completo delle versioni e dei sistemi operativi interessati).

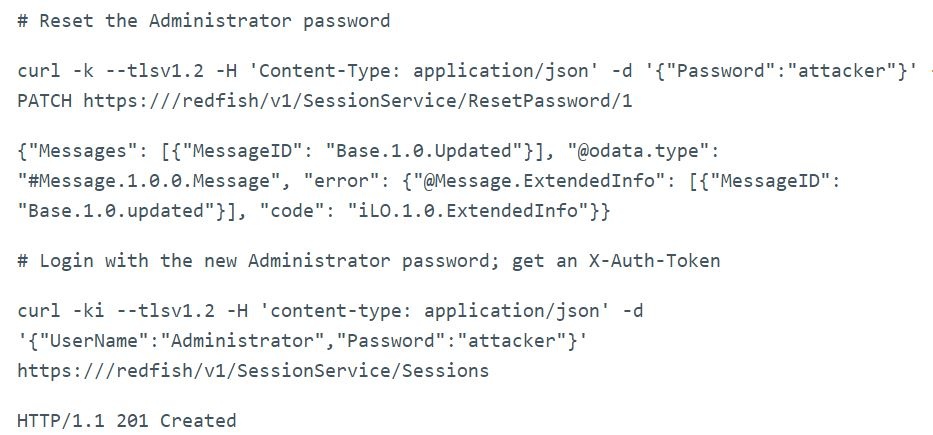

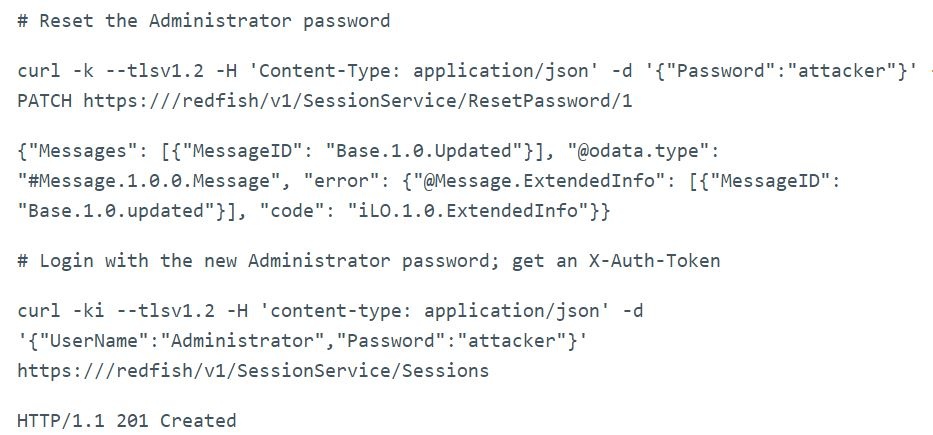

Secondo Tenable, la vulnerabilità in questione è legata a un problema relativo al modo in cui HPE gestisce le reimpostazioni delle password degli account Administrator. Gli esperti spiegano che quando l'utente accede per la prima volta all'applicazione Web con la password predefinita per l'account Administrator, gli viene richiesto di modificare la password. Tale modifica viene eseguita inviando una richiesta all'URL /redfish/v1/SessionService/ResetPassword/1. Tuttavia, in seguito a questa operazione, un attaccante remoto non autenticato può utilizzare lo stesso URL per reimpostare la password per l'account Administrator.

A questo punto, l'attaccante può sfruttare il protocollo SSH (Secure Socket Shell) mediante riga di comando per accedere al sistema ed eseguire comandi remoti. Si tratta di uno strumento del tutto legittimo, impiegato dagli amministratori di rete per accedere da remoto ai computer della rete.

A questo punto, l'attaccante può sfruttare il protocollo SSH (Secure Socket Shell) mediante riga di comando per accedere al sistema ed eseguire comandi remoti. Si tratta di uno strumento del tutto legittimo, impiegato dagli amministratori di rete per accedere da remoto ai computer della rete.

I ricercatori di Tenable Research hanno pubblicato anche un proof of concept dell'attacco che hanno simulato. Per questo è imperativo installare il prima possibile le correzioni. In genere non passa molto tempo fra la pubblicazione delle patch e l'inizio degli attacchi, perché i criminali informatici tentano di approfittare del ritardo nel patching che in genere affligge moltissime aziende.

La sigla identificativa della falla è CVE-2021-29203 ed è stata identificata e segnalata ad HPE dagli esperti di sicurezza di Tenable research. Sono influenzate oltre una dozzina di versioni del software, in esecuzione su sistemi operativi CentOS 7, Red Hat Enterprise Linux, SUSE e diverse versioni di Windows (qui c'è l'elenco completo delle versioni e dei sistemi operativi interessati).

Secondo Tenable, la vulnerabilità in questione è legata a un problema relativo al modo in cui HPE gestisce le reimpostazioni delle password degli account Administrator. Gli esperti spiegano che quando l'utente accede per la prima volta all'applicazione Web con la password predefinita per l'account Administrator, gli viene richiesto di modificare la password. Tale modifica viene eseguita inviando una richiesta all'URL /redfish/v1/SessionService/ResetPassword/1. Tuttavia, in seguito a questa operazione, un attaccante remoto non autenticato può utilizzare lo stesso URL per reimpostare la password per l'account Administrator.

A questo punto, l'attaccante può sfruttare il protocollo SSH (Secure Socket Shell) mediante riga di comando per accedere al sistema ed eseguire comandi remoti. Si tratta di uno strumento del tutto legittimo, impiegato dagli amministratori di rete per accedere da remoto ai computer della rete.

A questo punto, l'attaccante può sfruttare il protocollo SSH (Secure Socket Shell) mediante riga di comando per accedere al sistema ed eseguire comandi remoti. Si tratta di uno strumento del tutto legittimo, impiegato dagli amministratori di rete per accedere da remoto ai computer della rete. I ricercatori di Tenable Research hanno pubblicato anche un proof of concept dell'attacco che hanno simulato. Per questo è imperativo installare il prima possibile le correzioni. In genere non passa molto tempo fra la pubblicazione delle patch e l'inizio degli attacchi, perché i criminali informatici tentano di approfittare del ritardo nel patching che in genere affligge moltissime aziende.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab