Supply chain attack: ransomware veicolato da Kaseya VSA

Il tool di endpoint/network management Kaseya VSA fa da ponte involontario per la diffusione di REvil

I supply chain attack stanno diventando uno dei mezzi più apprezzati dai cyber criminali per diffondere software ostile, usando come canale inconsapevole piattaforme di sicurezze o management che le aziende giudicano affidabili per definizione. Stavolta tocca a Kaseya VSA, una piattaforma di endpoint/network management che è stata "bucata" e viene dallo scorso venerdì usata per diffondere il ransomware REvil, anche noto come Sodinokibi.

A quanto se ne sa al momento, l'attacco è diventato evidente lo scorso 2 luglio verso le 17 ora italiana. Molte installazioni on-premise di Kaseya VSA (la versione in SaaS dovrebbe essere invece sicura) hanno iniziato a distribuire ransomware sui nodi gestiti. L'attacco è molto rilevante perché non ha colpito le aziende utenti finali ma i MSP che fornivano a queste ultime le funzioni di management erogandole da proprie macchine. Kaseya ha ricevuto comunicazione dell'attacco, ha avvisato i clienti potenzialmente a rischio e, per prudenza, ha provveduto anche a sospendere i suoi servizi SaaS.

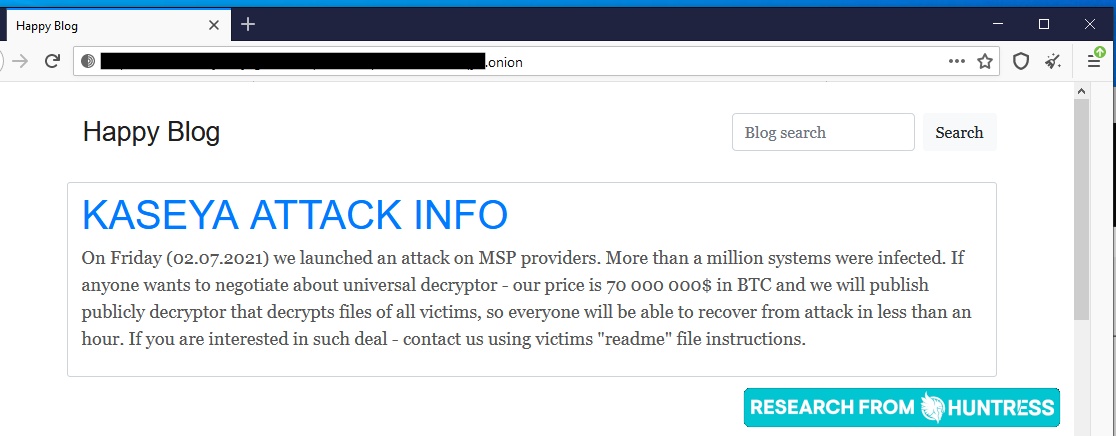

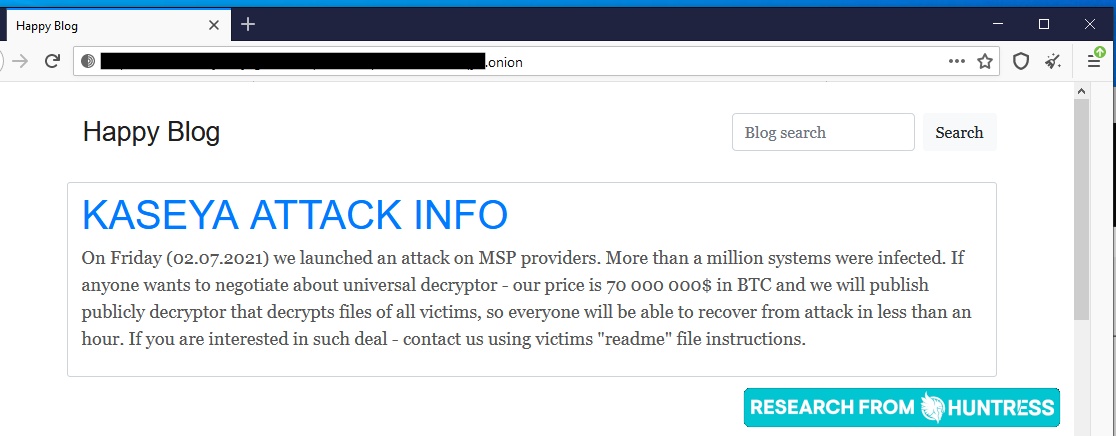

Kaseya stima che i MSP colpiti possano essere al massimo una quarantina in tutto il mondo. Il messaggio del team di REvil è più minaccioso: parla di oltre un milione di nodi colpiti e chiede un riscatto complessivo di 70 milioni di dollari. Questo è il prezzo per un decryptor universale che verrebbe distribuito se collettivamente le aziende colpite metteranno mano al portafogli (in Bitcoin).

"Penso che l'offerta di un decrittatore universale sia una trovata pubblicitaria. Se davvero hanno criptato un milione di sistemi, assumendo 1.000 sistemi per vittima, si è nell'ordine di 1.000 vittime. Con una media di 45.000 dollari per vittima - era la loro tariffa standard in questo caso – si arriva a 45 milioni di dollari. Sì, alcune vittime sono state prese di mira individualmente e hanno ricevuto richieste di riscatti più alti, ma dubito che si raggiungano i 70 milioni di dollari", ha commentato in merito Kevin Reed, CISO di Acronis.

"Penso che l'offerta di un decrittatore universale sia una trovata pubblicitaria. Se davvero hanno criptato un milione di sistemi, assumendo 1.000 sistemi per vittima, si è nell'ordine di 1.000 vittime. Con una media di 45.000 dollari per vittima - era la loro tariffa standard in questo caso – si arriva a 45 milioni di dollari. Sì, alcune vittime sono state prese di mira individualmente e hanno ricevuto richieste di riscatti più alti, ma dubito che si raggiungano i 70 milioni di dollari", ha commentato in merito Kevin Reed, CISO di Acronis.

Da parte sua, Kaseya ha sviluppato rapidamente un Compromise Detection Tool che i clienti possono richiedere per verificare se sono a rischio. Il team di ricerca e sviluppo ha potuto replicare la violazione della piattaforma server vulnerabile, che a quanto pare è violabile attraverso un attacco di SQL injection che permette poi una violazione per authentication bypass. Kaseya ha semplicemente indicato che nella nuova versione del software eliminerà "per maggiore cautela" alcune "funzioni legacy e poco usate".

I servizi SaaS ergoati dai data center di Kaseya dovrebbero essere ripristinati globalmente nella giornata di oggi. Ma Kaseya ha già indicato che non intende avere fretta e si prenderà tutto il tempo necessario, per evitare rischi inutili. La situazione insomma è, come si usa dire, in pieno svolgimento.

A quanto se ne sa al momento, l'attacco è diventato evidente lo scorso 2 luglio verso le 17 ora italiana. Molte installazioni on-premise di Kaseya VSA (la versione in SaaS dovrebbe essere invece sicura) hanno iniziato a distribuire ransomware sui nodi gestiti. L'attacco è molto rilevante perché non ha colpito le aziende utenti finali ma i MSP che fornivano a queste ultime le funzioni di management erogandole da proprie macchine. Kaseya ha ricevuto comunicazione dell'attacco, ha avvisato i clienti potenzialmente a rischio e, per prudenza, ha provveduto anche a sospendere i suoi servizi SaaS.

Kaseya stima che i MSP colpiti possano essere al massimo una quarantina in tutto il mondo. Il messaggio del team di REvil è più minaccioso: parla di oltre un milione di nodi colpiti e chiede un riscatto complessivo di 70 milioni di dollari. Questo è il prezzo per un decryptor universale che verrebbe distribuito se collettivamente le aziende colpite metteranno mano al portafogli (in Bitcoin).

"Penso che l'offerta di un decrittatore universale sia una trovata pubblicitaria. Se davvero hanno criptato un milione di sistemi, assumendo 1.000 sistemi per vittima, si è nell'ordine di 1.000 vittime. Con una media di 45.000 dollari per vittima - era la loro tariffa standard in questo caso – si arriva a 45 milioni di dollari. Sì, alcune vittime sono state prese di mira individualmente e hanno ricevuto richieste di riscatti più alti, ma dubito che si raggiungano i 70 milioni di dollari", ha commentato in merito Kevin Reed, CISO di Acronis.

"Penso che l'offerta di un decrittatore universale sia una trovata pubblicitaria. Se davvero hanno criptato un milione di sistemi, assumendo 1.000 sistemi per vittima, si è nell'ordine di 1.000 vittime. Con una media di 45.000 dollari per vittima - era la loro tariffa standard in questo caso – si arriva a 45 milioni di dollari. Sì, alcune vittime sono state prese di mira individualmente e hanno ricevuto richieste di riscatti più alti, ma dubito che si raggiungano i 70 milioni di dollari", ha commentato in merito Kevin Reed, CISO di Acronis.Da parte sua, Kaseya ha sviluppato rapidamente un Compromise Detection Tool che i clienti possono richiedere per verificare se sono a rischio. Il team di ricerca e sviluppo ha potuto replicare la violazione della piattaforma server vulnerabile, che a quanto pare è violabile attraverso un attacco di SQL injection che permette poi una violazione per authentication bypass. Kaseya ha semplicemente indicato che nella nuova versione del software eliminerà "per maggiore cautela" alcune "funzioni legacy e poco usate".

I servizi SaaS ergoati dai data center di Kaseya dovrebbero essere ripristinati globalmente nella giornata di oggi. Ma Kaseya ha già indicato che non intende avere fretta e si prenderà tutto il tempo necessario, per evitare rischi inutili. La situazione insomma è, come si usa dire, in pieno svolgimento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab