SentinelOne: il valore della piattaforma

La Singularity Platform di SentinelOne punta sull'integrazione delle sue componenti, essenziale per le funzioni di AI, ML ed automazione. A tutto vantaggio dei SOC.

A qualsiasi azienda fa piacere essere inserita tra i leader di un Magic Quadrant di Gartner. Quando si tratta di cyber security la valutazione è ancora più interessante perché fa riferimento ad un mondo - appunto quello della sicurezza IT - che tecnologicamente è sempre in forte evoluzione, mentre i quadranti magici tengono conto anche della percezione di solidità che i vari player del settore possono dare ai loro clienti. "Non è un punteggio - spiega Josè Muniz, SE Director GTM EMEA di SentinelOne, che è stata classificata tra i leader nel Magic Quadrant per le piattaforme di endpoint protection per il 2021 - ma una sintesi del fatto che siamo riconosciuti come società affidabile per quanto riguarda prodotti, vision, copertura globale".

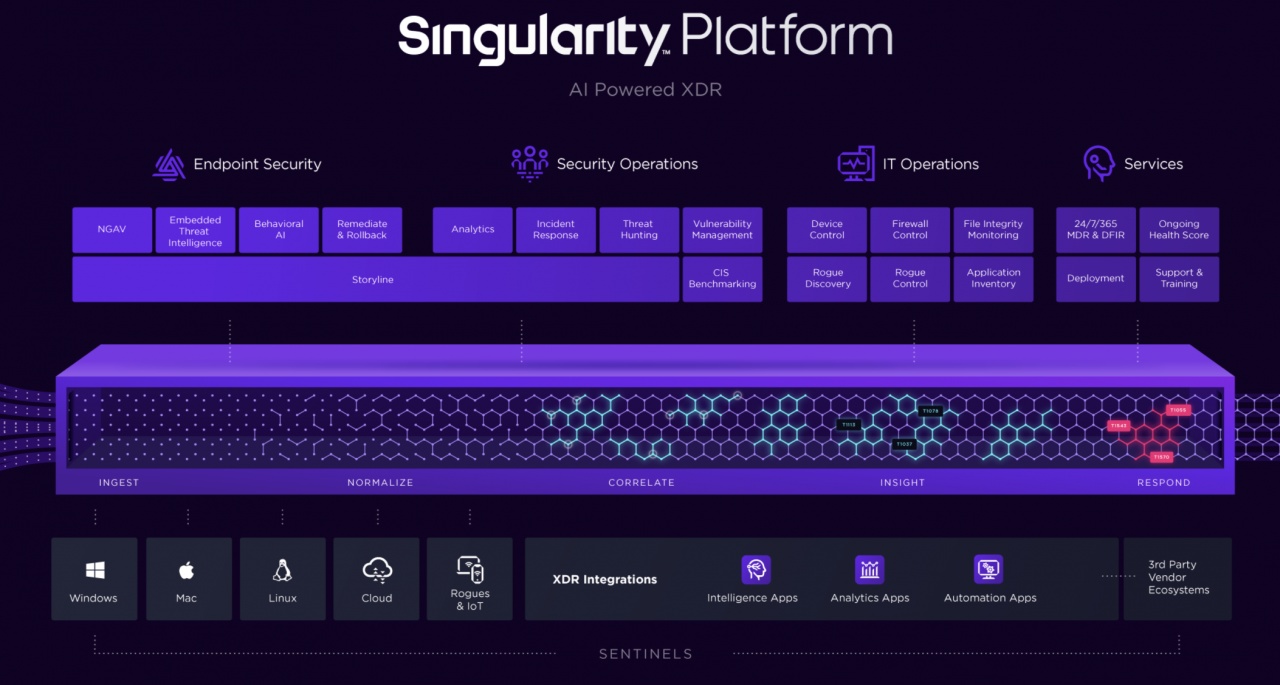

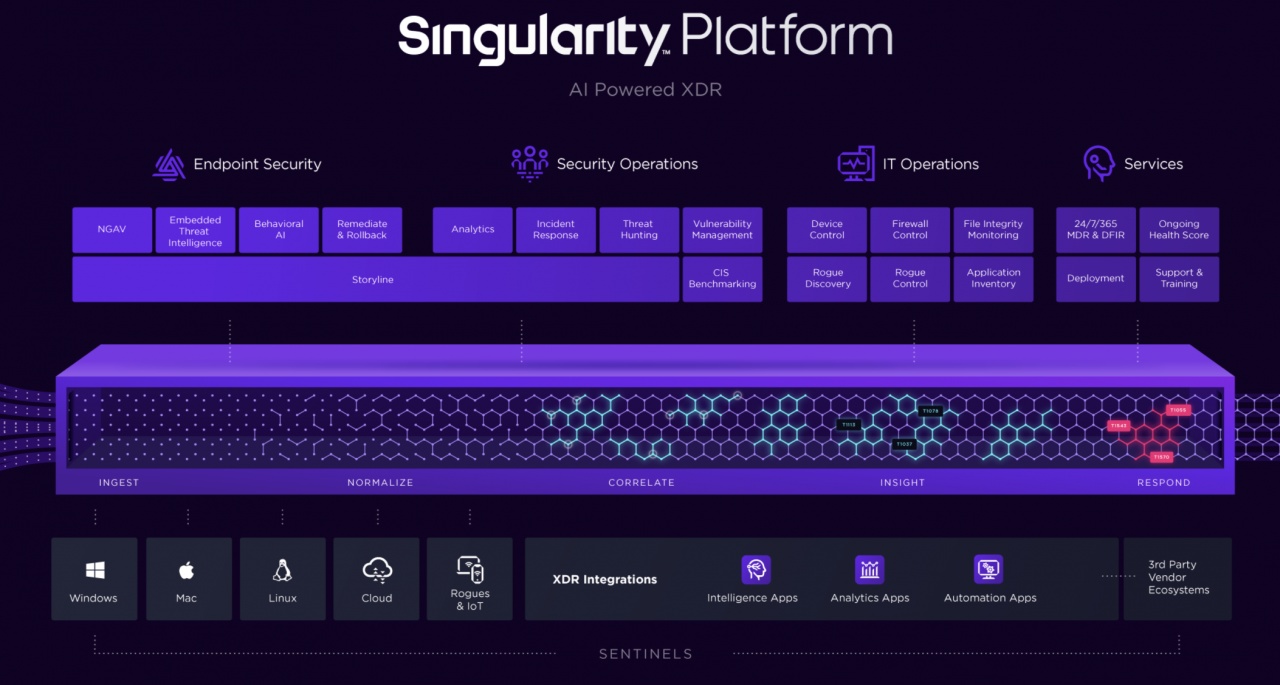

Per Sentinel One una delle caratteristiche che hanno portato a questo riconoscimento è la trasversalità della piattaforma considerata: la Singularity Platform. Questo perché la valutazione degli analisti si basa anche sul riconoscimento che il singolo vendor ha in categorie di aziende utenti ben diverse fra loro: quelle che hanno risorse e skill adeguate e non hanno paura di integrare tecnologie innovative; le aziende più caute che acquistano tecnologie per risolvere problemi, senza fughe in avanti; le imprese che sono più conservatrici e ricorrono magari molto all'outsourcing. Se la Singularity Platform riesce a convincere tutti, spiega Muniz, è perché "ha un complesso di moduli e funzioni che copre esigenze di vario genere", che inoltre possono operare in maniera più o meno automatizzata.

I due aspetti sono entrambi importanti, anche se ovviamente l'automazione della cyber security è l'argomento che oggi attira la maggiore attenzione. La logica della piattaforma però, spiega Muniz, gioca il suo ruolo anche prima che si pensi alla componente automazione. "Avere una piattaforma integrata, e non una collezione di prodotti, fa la differenza. Integrare tecnologie diverse non funziona più: costa troppo in investimenti, risorse necessarie alla gestione, complessità", sottolinea il manager.

La Singularity Platform prevede un solo agente per tutte le forme di protezione e controllo, a partire dalla endpoint protection ma estendendosi poi all'EDR, la protezione dei workload e gli ambienti anche IoT. E prevede un unico data lake in cui memorizzare le informazioni raccolte in rete, per "pulirle" e poi correlarle alla ricerca di trend ed eventi significativi. "Altri vendor - rimarca Muniz - per avvicinarsi a quello che facciamo noi devono installare diverse tecnologie e lasciare al cliente il compito di integrarle o correlare le loro informazioni".

La Singularity Platform prevede un solo agente per tutte le forme di protezione e controllo, a partire dalla endpoint protection ma estendendosi poi all'EDR, la protezione dei workload e gli ambienti anche IoT. E prevede un unico data lake in cui memorizzare le informazioni raccolte in rete, per "pulirle" e poi correlarle alla ricerca di trend ed eventi significativi. "Altri vendor - rimarca Muniz - per avvicinarsi a quello che facciamo noi devono installare diverse tecnologie e lasciare al cliente il compito di integrarle o correlare le loro informazioni".

Poterlo fare con una piattaforma integrata dà quantomeno ad un analista maggiore fiducia sui risultati che otterrà. Perché non ha a che fare con sorgenti dati del tutto diverse, con schemi di dati diversi, non normalizzate, tutte inizialmente da mettere in armonia e sincronia. "Il lavoro di un analista è estremamente complesso, e per certi aspetti anche potenzialmente molto noioso", sottolinea Muniz: "fare correlazioni tra eventi scollegati tra loro richiede molto tempo ed è, senza strumenti adeguati, un processo che va avanti per prove ed errori".

L'approccio di SentinelOne fa leva su AI, ML ed automazione per "condensare" miriadi di eventi anche apparentemente scollegati in una "storia" - il termine che la software house usa per la sua tecnologia è appunto Storyline - che descrive in tempo reale l'andamento di un attacco. Che un analista può così osservare inserito in tutto il suo contesto, comprese le analogie con le tattiche e le tecniche di attacco più importanti. Un grado di automazione nell'analisi - e volendo anche nelle risposte all'attacco - che aiuta i SOC a capire subito cosa succede. E in generale nell'ottica del classico fare di più con meno (risorse).

L'approccio di SentinelOne fa leva su AI, ML ed automazione per "condensare" miriadi di eventi anche apparentemente scollegati in una "storia" - il termine che la software house usa per la sua tecnologia è appunto Storyline - che descrive in tempo reale l'andamento di un attacco. Che un analista può così osservare inserito in tutto il suo contesto, comprese le analogie con le tattiche e le tecniche di attacco più importanti. Un grado di automazione nell'analisi - e volendo anche nelle risposte all'attacco - che aiuta i SOC a capire subito cosa succede. E in generale nell'ottica del classico fare di più con meno (risorse).

Il mercato dei SOC e dei servizi correlati è di interesse per SentinelOne. "Stiamo reclutando - spiega Muniz - nuovi partner che fanno forensic ed incident response, che mettono in campo gli 'SWAT team' che intervengono in caso di violazione della rete... Installando la nostra tecnologia cominciano subito a capire cosa è successo nelle infrastrutture dei loro clienti e di conseguenza a ridurre molto i tempi di intervento". Non a caso il ciclo di vendita per SentinelOne è molto breve quando si tratta di operatori di questo tipo: "Se mediamente è di 5-6 mesi - spiega Muniz - con un Incident Response Partner scende anche ad uno solo".

Per Sentinel One una delle caratteristiche che hanno portato a questo riconoscimento è la trasversalità della piattaforma considerata: la Singularity Platform. Questo perché la valutazione degli analisti si basa anche sul riconoscimento che il singolo vendor ha in categorie di aziende utenti ben diverse fra loro: quelle che hanno risorse e skill adeguate e non hanno paura di integrare tecnologie innovative; le aziende più caute che acquistano tecnologie per risolvere problemi, senza fughe in avanti; le imprese che sono più conservatrici e ricorrono magari molto all'outsourcing. Se la Singularity Platform riesce a convincere tutti, spiega Muniz, è perché "ha un complesso di moduli e funzioni che copre esigenze di vario genere", che inoltre possono operare in maniera più o meno automatizzata.

I due aspetti sono entrambi importanti, anche se ovviamente l'automazione della cyber security è l'argomento che oggi attira la maggiore attenzione. La logica della piattaforma però, spiega Muniz, gioca il suo ruolo anche prima che si pensi alla componente automazione. "Avere una piattaforma integrata, e non una collezione di prodotti, fa la differenza. Integrare tecnologie diverse non funziona più: costa troppo in investimenti, risorse necessarie alla gestione, complessità", sottolinea il manager.

La Singularity Platform prevede un solo agente per tutte le forme di protezione e controllo, a partire dalla endpoint protection ma estendendosi poi all'EDR, la protezione dei workload e gli ambienti anche IoT. E prevede un unico data lake in cui memorizzare le informazioni raccolte in rete, per "pulirle" e poi correlarle alla ricerca di trend ed eventi significativi. "Altri vendor - rimarca Muniz - per avvicinarsi a quello che facciamo noi devono installare diverse tecnologie e lasciare al cliente il compito di integrarle o correlare le loro informazioni".

La Singularity Platform prevede un solo agente per tutte le forme di protezione e controllo, a partire dalla endpoint protection ma estendendosi poi all'EDR, la protezione dei workload e gli ambienti anche IoT. E prevede un unico data lake in cui memorizzare le informazioni raccolte in rete, per "pulirle" e poi correlarle alla ricerca di trend ed eventi significativi. "Altri vendor - rimarca Muniz - per avvicinarsi a quello che facciamo noi devono installare diverse tecnologie e lasciare al cliente il compito di integrarle o correlare le loro informazioni".Il ruolo dell'automazione

L'integrazione è la base dell'automazione, un aspetto che in campo cyber security oggi è fondamentale: le informazioni da correlare sono troppe, anche per i migliori esperti di sicurezza. Anche per SentinelOne la strada da seguire in questo senso è l'applicazione delle tecnologie di intelligenza artificiale e machine learning. D'altronde l'obiettivo astratto degli analisti dei SOC è decisamente da machine learning: partire da enormi moli di dati specifici generati da milioni di eventi di rete (chiamate di processi, connessioni di rete, chiamate di librerie, eccetera) per capire cosa sta succedendo di importante in rete.Poterlo fare con una piattaforma integrata dà quantomeno ad un analista maggiore fiducia sui risultati che otterrà. Perché non ha a che fare con sorgenti dati del tutto diverse, con schemi di dati diversi, non normalizzate, tutte inizialmente da mettere in armonia e sincronia. "Il lavoro di un analista è estremamente complesso, e per certi aspetti anche potenzialmente molto noioso", sottolinea Muniz: "fare correlazioni tra eventi scollegati tra loro richiede molto tempo ed è, senza strumenti adeguati, un processo che va avanti per prove ed errori".

L'approccio di SentinelOne fa leva su AI, ML ed automazione per "condensare" miriadi di eventi anche apparentemente scollegati in una "storia" - il termine che la software house usa per la sua tecnologia è appunto Storyline - che descrive in tempo reale l'andamento di un attacco. Che un analista può così osservare inserito in tutto il suo contesto, comprese le analogie con le tattiche e le tecniche di attacco più importanti. Un grado di automazione nell'analisi - e volendo anche nelle risposte all'attacco - che aiuta i SOC a capire subito cosa succede. E in generale nell'ottica del classico fare di più con meno (risorse).

L'approccio di SentinelOne fa leva su AI, ML ed automazione per "condensare" miriadi di eventi anche apparentemente scollegati in una "storia" - il termine che la software house usa per la sua tecnologia è appunto Storyline - che descrive in tempo reale l'andamento di un attacco. Che un analista può così osservare inserito in tutto il suo contesto, comprese le analogie con le tattiche e le tecniche di attacco più importanti. Un grado di automazione nell'analisi - e volendo anche nelle risposte all'attacco - che aiuta i SOC a capire subito cosa succede. E in generale nell'ottica del classico fare di più con meno (risorse).Il mercato dei SOC e dei servizi correlati è di interesse per SentinelOne. "Stiamo reclutando - spiega Muniz - nuovi partner che fanno forensic ed incident response, che mettono in campo gli 'SWAT team' che intervengono in caso di violazione della rete... Installando la nostra tecnologia cominciano subito a capire cosa è successo nelle infrastrutture dei loro clienti e di conseguenza a ridurre molto i tempi di intervento". Non a caso il ciclo di vendita per SentinelOne è molto breve quando si tratta di operatori di questo tipo: "Se mediamente è di 5-6 mesi - spiega Muniz - con un Incident Response Partner scende anche ad uno solo".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab