Spooler di stampa Windows di nuovo nei guai

L'ennesima vulnerabilità dello spooler di stampa di Windows mette a rischio la sicurezza. Ecco di che cosa si tratta e quali sono le mitigazioni consigliate.

Sembra non esserci pace per lo spooler di stampa di Windows. Microsoft ha pubblicato le indicazioni per mitigare una nuova vulnerabilità dello spooler di stampa di Windows. Non si tratta di PrintNightmare, ma di una nuova falla monitorata come CVE-2021-34481. Segnalata dal ricercatore di sicurezza Jacob Baines di Dragos, fortunatamente è meno preoccupante di PrintNightmare perché per essere sfruttata richiede che l'attaccante abbia accesso locale alla rete. Per questo motivo il punteggio CVSS assegnato è "solo" di 7.8 su 10.

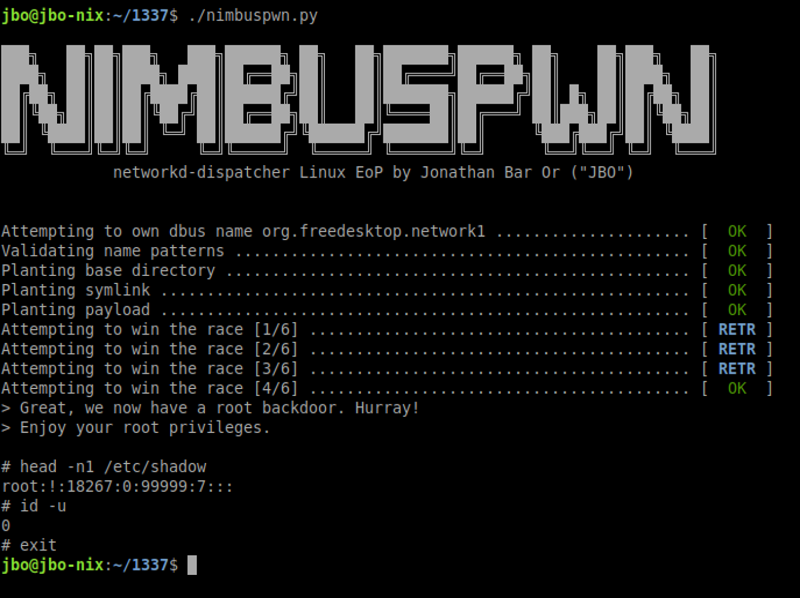

Se tale requisito viene soddisfatto, allora sarà possibile sfruttare il bug per ottenere una escalation dei privilegi ed eseguire codice arbitrario con privilegi SYSTEM. Dato che non è ancora stata pubblicata la patch, Microsoft non ha fornito dettagli tecnici. L'unica indicazione è quella di disattivare lo spooler di stampa di Windows.

Nell'advisory si legge che la falla è causata dall'esecuzione di operazioni sui file privilegiati in modo non corretto. "Un attaccante che sfrutta correttamente questa vulnerabilità potrebbe eseguire codice arbitrario con privilegi SYSTEM. Potrebbe quindi installare programmi; visualizzare, modificare o eliminare dati; oppure creare nuovi account con pieni diritti utente".

La prima azione che Microsoft consiglia di fare è determinare se il servizio Spooler di stampa è in esecuzione. In caso affermativo, o se il servizio non è disabilitato, bisogna arrestare e disabilitare il servizio Spooler di stampa usando i comandi PowerShell indicati nell'advisor. È importante sapere che questa azione comporta l'impossibilità di stampare sia localmente che in remoto.

Per avere maggiori dettagli su questa falla sarà necessario attendere la prossima conferenza DEF CON, in cui Baines terrà una presentazione dal titolo Bring Your Own Print Driver Vulnerability. Intanto, chi non avesse provveduto a installare le patch ed adottare le mitigazioni per PrintNightmare, è invitato a farlo con urgenza per scongiurare rischi inutili per la sicurezza.

Non è tutto. Sembra che sia emersa anche una quarta vulnerabilità zero day nello stesso componente di Windows. Consente agli utenti non amministratori di installare driver della stampante tramite Point and Print. Will Dormann del CERT ha allertato che "le stampanti installate tramite questa tecnica installano anche file specifici, che possono essere librerie arbitrarie".

Anche in questo caso il problema consentirebbe a un attaccante di eseguire codice arbitrario con privilegi SYSTEM su un computer Windows vulnerabile, connettendosi a un server di stampa dannoso sotto il proprio controllo. La mitigazione per ora consigliata è quella di configurare PackagePointAndPrintServerList affinché impedisca l'installazione di stampanti da server arbitrari. È inoltre consigliato il blocco del traffico SMB in uscita dalla rete, dato che gli exploit per questa vulnerabilità utilizzano SMB per connettersi a una stampante condivisa.

Se tale requisito viene soddisfatto, allora sarà possibile sfruttare il bug per ottenere una escalation dei privilegi ed eseguire codice arbitrario con privilegi SYSTEM. Dato che non è ancora stata pubblicata la patch, Microsoft non ha fornito dettagli tecnici. L'unica indicazione è quella di disattivare lo spooler di stampa di Windows.

Nell'advisory si legge che la falla è causata dall'esecuzione di operazioni sui file privilegiati in modo non corretto. "Un attaccante che sfrutta correttamente questa vulnerabilità potrebbe eseguire codice arbitrario con privilegi SYSTEM. Potrebbe quindi installare programmi; visualizzare, modificare o eliminare dati; oppure creare nuovi account con pieni diritti utente".

La prima azione che Microsoft consiglia di fare è determinare se il servizio Spooler di stampa è in esecuzione. In caso affermativo, o se il servizio non è disabilitato, bisogna arrestare e disabilitare il servizio Spooler di stampa usando i comandi PowerShell indicati nell'advisor. È importante sapere che questa azione comporta l'impossibilità di stampare sia localmente che in remoto.

Per avere maggiori dettagli su questa falla sarà necessario attendere la prossima conferenza DEF CON, in cui Baines terrà una presentazione dal titolo Bring Your Own Print Driver Vulnerability. Intanto, chi non avesse provveduto a installare le patch ed adottare le mitigazioni per PrintNightmare, è invitato a farlo con urgenza per scongiurare rischi inutili per la sicurezza.

Il quarto incomodo

Non è tutto. Sembra che sia emersa anche una quarta vulnerabilità zero day nello stesso componente di Windows. Consente agli utenti non amministratori di installare driver della stampante tramite Point and Print. Will Dormann del CERT ha allertato che "le stampanti installate tramite questa tecnica installano anche file specifici, che possono essere librerie arbitrarie".

Anche in questo caso il problema consentirebbe a un attaccante di eseguire codice arbitrario con privilegi SYSTEM su un computer Windows vulnerabile, connettendosi a un server di stampa dannoso sotto il proprio controllo. La mitigazione per ora consigliata è quella di configurare PackagePointAndPrintServerList affinché impedisca l'installazione di stampanti da server arbitrari. È inoltre consigliato il blocco del traffico SMB in uscita dalla rete, dato che gli exploit per questa vulnerabilità utilizzano SMB per connettersi a una stampante condivisa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab