Patch Tuesday: Microsoft chiude 65 falle, una zero-day attivamente sfruttata

Patch Tuesday giugno 2025: Microsoft corregge 65 vulnerabilità, tra cui due zero-day (una attivamente sfruttata) e diverse falle critiche in Windows e Office.

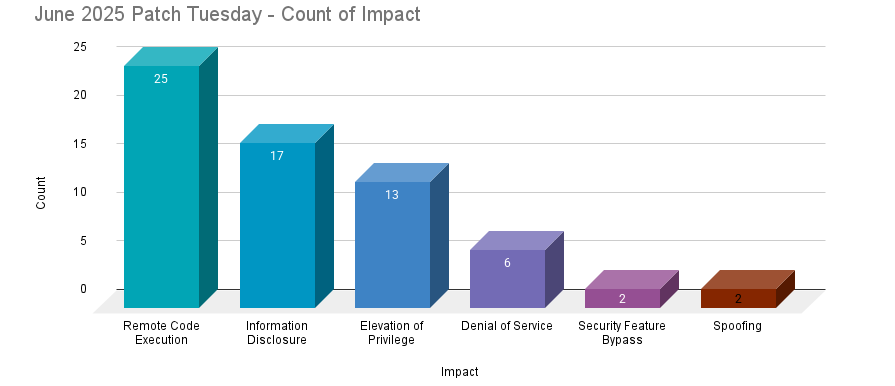

Nell’ormai consueto appuntamento con gli update che Microsoft pubblica il secondo martedì di ogni mese, l’azienda di Redmond ha corretto 65 vulnerabilità, tra cui una attivamente sfruttata e una divulgata pubblicamente. Il Patch Tuesday di giugno 2025 chiude anche nove falle classificate come Critiche e 56 come Importanti. In tutto le falle RCE sono 25 (otto sono critiche) e quelle di escalation dei privilegi sono 13, di cui due critiche. Per conoscere tutti i dettagli degli update rimandiamo alla pagina ufficiale di Microsoft; come sempre in questa sede ci limitiamo a descrivere gli aggiornamenti con maggiore criticità.

Due zero-day

Come accennato, il Patch Tuesday di questo mese corregge una vulnerabilità zero-day sfruttata attivamente e una divulgata pubblicamente. Ricordiamo che la definizione di Microsoft per le falle zero day è che sono di dominio pubblico e/o sfruttate prima che sia disponibile la patch ufficiale.

In questo contesto, la zero-day sfruttata attivamente è monitorata con la sigla CVE-2025-33053 e ha un punteggio CVSS assegnato di 8.8, che la classifica come Importante. Gli esperti di Tenable spiegano che si tratta di un bug RCE a carico del Web Distributed Authoring and Versioning (WebDAV). Per sfruttarla, un attaccante deve fare ricorso all'ingegneria sociale per convincere la potenziale vittima ad aprire un URL WebDav appositamente predisposto o un file dannoso. In caso positivo, l’attaccante ha la possibilità di eseguire codice da remoto sulla rete target.

Vale la pena sottolineare che quello in questione è l’ennesimo esempio di sfruttamento di uno strumento legittimo nativo di Windows, che rientra perfettamente nel quadro cyber attuale di attacchi elisivi fileless. I ricercatori di Check Point Research che hanno scoperto e documentato la falla, ne attribuiscono lo sfruttamento a Stealth Falcon, un gruppo APT che opera con finalità di espionage.

Vale la pena sottolineare che quello in questione è l’ennesimo esempio di sfruttamento di uno strumento legittimo nativo di Windows, che rientra perfettamente nel quadro cyber attuale di attacchi elisivi fileless. I ricercatori di Check Point Research che hanno scoperto e documentato la falla, ne attribuiscono lo sfruttamento a Stealth Falcon, un gruppo APT che opera con finalità di espionage.

Lo zero-day divulgato pubblicamente è invece monitorato con la sigla CVE-2025-33073, a cui è associato un punteggio CVSS di 8.8. Si tratta di una vulnerabilità di escalation dei privilegi che interessa il client Windows Server Message Block (SMB). Secondo Microsoft, per poterla sfruttare l’attaccante deve eseguire uno script dannoso appositamente predisposto per costringere il computer vittima a riconnettersi al sistema di attacco servendosi di SMB, quindi autenticarsi. Oltre alla patch, esiste una mitigazione del problema agendo lato server tramite i criteri di gruppo.

Alcune vulnerabilità critiche

Oltre alle falle zero day indicate sopra, gli esperti di Tenable mettono l’accento anche su tre vulnerabilità critiche. La prima è monitorata con la sigla CVE-2025-33070, riguarda Windows Logon ed è nuovamente una falla di escalation dei privilegi, con un punteggio CVSS di 8.1. Un attaccante può sfruttarla per ottenere i privilegi di amministratore di dominio. Lo sfruttamento richiede il concatenamento con aggiuntive per preparare l’obiettivo, ma nonostante questo Microsoft la reputa a probabile sfruttamento, da qui il punteggio elevato.

C’è poi un gruppo di CVE (CVE-2025-47162, CVE-2025-47164, CVE-2025-47167 e CVE-2025-47953) che si configura nell’ambito delle vulnerabilità che portano all’esecuzione di codice da remoto, in relazione a Microsoft Office. Sono accumunate anche dal punteggio CVSS di 8.4 e tutte, ad eccezione di CVE-2025-47953, sono state valutate come a probabile sfruttamento. Sempre in relazione a Office c’è un’altra falla critica, sempre nell’ambito RCE: la CVE-2025-47173, ma ha punteggio CVSS di 7.8 perché è considerata a sfruttamento improbabile.

La carrellata si conclude con la vulnerabilità RCE CVE-2025-33071 che interessa il servizio proxy KDC (Key Distribution Center) Kerberos di Windows, ossia un meccanismo di autenticazione utilizzato per i server KDC su HTTPS. Ha un punteggio CVSS associato di 8.1 e influisce solo sui server Windows che sono stati "configurati come server [MS-KKDCP]: Kerberos Key Distribution Center (KDC) Proxy Protocol". Sebbene l'alert menzioni che lo sfruttamento richiede la vincita di una race condition, Microsoft la reputa a sfruttamento probabile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab