Ransomware: bisogna concentrarsi sulla catena di attacco, non sul payload

In che cosa sbagliano i difensori? Prestano poca attenzione alla catena di attacco, lasciando aperte vulnerabilità che i gruppi ransomware sfruttano con troppa facilità.

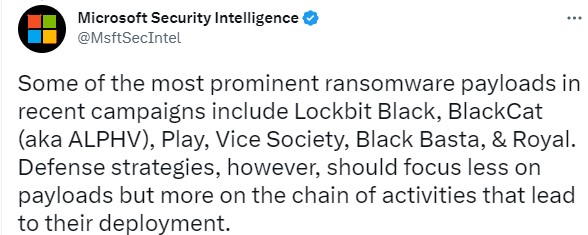

Sono più di 100 i threat actor in attività che scatenano attacchi ransomware e sono oltre 50 le famiglie di ransomware uniche (spesso identificate con i payload che scaricano sui sistemi infetti) che sono state utilizzate attivamente fino alla fine del 2022. Fra queste ricordiamo Lockbit, BlackCat (ALPHV), Play, Black Basta e Royal.

I dati appena esposti sono stati condivisi sui social dalla Security Intelligence di Microsoft, che parte da qui per evidenziare un problema importante: i difensori si concentrano troppo sui payload e troppo poco sulla catena di attacco che porta al loro rilascio nelle infrastrutture target. Il messaggio non è nuovo, molti esperti di security spiegano da tempo che l’attivazione del ransomware è l’ultimo anello di una lunga e complessa catena di attacco.

Il primo anello, secondo Microsoft ma non solo, è la mancanza di una corretta, tempestiva e strutturata applicazione delle patch. Sia chiaro che questa non è un’opinione: secondo una ricerca RiskSense nel 2020 furono sfruttate 223 vulnerabilità note per mettere a segno attacchi ransomware e azioni di gruppi APT. Nel 2021 un ricercatore del CSIRT condivise sui social uno schema interessante che riassumeva in un colpo d’occhio le vulnerabilità preferite dai gruppi ransomware. Microsoft mette ora per iscritto che i gruppi ransomware stanno ancora prendendo di mira server e dispositivi senza le patch di vulnerabilità note e risolte.

La morale è piuttosto semplice: va bene essere “sul pezzo” e seguire l’attualità controllando gli IoC e le peculiarità delle nuove famiglie di ransomware. Ma non bisogna perdere di vista il fatto che la maggior parte dei threat actor utilizza le stesse tattiche e sfrutta le stesse vulnerabilità per violare e diffondersi in rete, quindi prima di tutto bisogna risolvere i problemi pregressi.

Un esempio pratico è quello relativo alle vulnerabilità di Exchange Server, che tengono banco da svariati mesi e che affliggono più di 60.000 server Exchange connessi a Internet, a dispetto della disponibilità delle patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

09-02-2026

Anche la Commissione Europea ha la sua breccia da gestire

09-02-2026

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

09-02-2026

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab