Ransomware e attacchi cyber in Italia: facciamo il punto

L’evoluzione degli attacchi cyber, di pari passo con la trasformazione digitale, ha reso sempre più difficile contrastare gli incidenti informatici. Ecco le indicazioni di Ivanti sull’approccio migliore che le imprese dovrebbero adottare.

Il quadro cyber in Italia è preoccupante: il Belpaese ha registrato consecutivamente per mesi il maggior numero di attacchi malware o ransomware, tanto da risultare il Paese europeo più colpito dagli attacchi cyber. Security Open Lab ne ha parlato approfonditamente con Marco Cellamare, Regional Sales Director Mediterranean Area di Ivanti, che alla luce dei report aziendali e della sua visibilità sul mercato propone una interessante analisi dei motivi e delle possibili soluzioni.

Chi sono gli attaccanti

Per comprendere i motivi degli attacchi bisogna partire dall’identificazione degli attaccanti. Diversi report addebitano gran parte delle responsabilità ad attori di gruppi APT. Nello specifico, dal ransomware Report del 2° e 3° trimestre 2022 presentato da Ivanti in autunno risultano oltre 40 gruppi APT che utilizzano il ransomware per sferrare attacchi contro imprese che operano in Europa. In sostanza, è sempre più evidente il nesso logico fra gli attacchi cyber e il contesto socio politico europeo, con la guerra informatica che si affianca a quella convenzionale, e gli strumenti informatici che ormai sono parte integrante dei conflitti.

La dinamica del cyberwarfare si è inserita in un quadro cyber già articolato, che vedeva l’attività di molti gruppi spinti da motivazioni opportunistiche legate più che altro a un ritorno finanziario. Quello che sta accadendo è che questi gruppi vengono sfruttati anche dagli attori sponsorizzati dagli stati nazionali per fini che includono spionaggio, sabotaggio, destabilizzazione dei governi, propaganda e altro ancora.

Marco Cellamare, Regional Sales Director Mediterranean Area di Ivanti

Marco Cellamare, Regional Sales Director Mediterranean Area di Ivanti

Perché in questo frangente l’Italia è più soggetta agli attacchi rispetto ad altre nazioni europee?

Cellamare reputa che la causa sia da ricercare per lo più nel tessuto economico italiano, composto per la maggior parte da piccole e medie imprese, che fanno fatica ad adeguarsi agli standard basilari necessari per una protezione cyber efficace. Ne consegue che, davanti agli strumenti sofisticati di attacco che vengono impiegati in questo momento, le PMI italiane sono maggiormente esposte, e i danni di un attacco sono proporzionalmente maggiori. Una proporzione dovuta al fatto che, essendo colte di sorpresa, si trovano totalmente impreparate a reagire. Difficilmente hanno personale interno verticalmente dedicato alla cybersecurity; spesso non hanno un’assicurazione che copre almeno parte dei danni, e finanziariamente hanno le spalle meno larghe delle grandi imprese.

Quanto ai settori verticali più tartassati dagli attacchi, è ormai assodato il focus dei cybercriminali su sanità, pubblica amministrazione e finance. Ci sono poi altri elementi da considerare che spesso sfuggono: tutto quello che orbita attorno ai trasporti è da ritenersi critico, perché se sotto attacco questo settore può mettere in ginocchio organizzazioni e sistemi. Inoltre le tecnologie edge e IoT rappresentano una nuova superficie d'attacco.

Cosa fare e cosa non fare in caso di attacco

Cellamare sottolinea che il comportamento più diffuso di una vittima sotto attacco è mantenere l'evento privato. Le vittime adottano poi le misure necessarie per rafforzare i sistemi di sicurezza solo dopo la risoluzione dell’incidente. Un altro problema diffuso è che i piani di incident response e disaster recovery vanno di pari passo con la dimensione dell'azienda: si trovano più di frequente nelle aziende grandi che denotano un maggiore focus sui temi della cybersecurity. Fra gli errori più comuni in Italia c’è quindi l’assenza totale di piani di incident response e disaster recovery.

In un contesto caotico come quello che si viene a creare con un attacco riuscito, la mancanza di un piano di comunicazione e di gestione interna può alimentare la confusione. Un altro errore, qualora il piano esista, è che non viene aggiornato costantemente alle nuove tecnologie. Terzo problema evidenziato da Cellamare è la mancanza di budget adeguato a rendere i piani attuabili e realizzabili in maniera tempestiva.

Che cosa dovrebbe fare invece l’azienda per difendersi? Dovrebbe avere consapevolezza di tutti gli asset aziendali, quindi sapere che cosa deve proteggere, perché è questo il punto di partenza per potersi difendere dagli attacchi. È un passaggio fondamentale soprattutto a seguito dello sgretolamento del perimetro aziendale e dell’affermazione del lavoro da remoto, che ha reso più importante proteggere l’accesso delle persone, i dispositivi e i servizi personali usati per lavorare. Tutto dev’essere gestito e tutto cambia quotidianamente, quindi anche la security deve evolversi, incluso l’ormai necessario allineamento dei sistemi informativi fra security e IT, perché talvolta questi team basano decisioni su tool diversi che danno informazioni diverse.

C’è poi la questione sempre centrale della consapevolezza. Ci sono tecnologie basilari ma fondamentali per la protezione delle aziende, come il patching, e tecniche ben più avanzate. Quello a cui assiste Ivanti è in generale un’attenzione maggiore rispetto al passato sulle questioni cyber. Magari non trasversale su tutti i temi, ma ogni azienda ha almeno un focus specifico in questo momento: chi si occupa principalmente degli asset mobile, chi invece aumenta l’attenzione sul controllo degli accessi, eccetera.

E ci sono varie preoccupazioni, fra cui emergono maggiormente l'aumento della complessità di gestione delle vulnerabilità, perché la superficie di attacco è aumentata e si è differenziata, rendendo difficile definire le priorità di gestione delle vulnerabilità sugli asset. Soprattutto nelle aziende non molto grandi in cui c’è carenza di personale specializzato sulla security, si rileva anche il problema della mancanza di tempo per la remediation o per la verifica dei requisiti di security.

La soluzione di Ivanti

Come anticipato, il primo passaggio e conoscere ciò che si deve proteggere, quindi devono essere implementati processi di discover attivi e continui per rilevare puntualmente gli asset che fanno parte della superficie di attacco. Una volta definiti gli asset è necessario gestirli: sono tipicamente endpoint, server o dispositivi IoT sui quali è necessario sincerarsi di avere attivato sistemi di automazione per la gestione del rischio e degli accessi. In questo modo si procede con l’iper-automazione per l’adeguamento dei processi di rischio ad un ambiente, a un perimetro definito in precedenza, che idealmente devono funzionare senza l'intervento umano, perché in caso di attacco non c'è tempo per aspettare che una persona o un team si attivino. Ivanti rivolge sempre una particolare attenzione al patching, perché tipicamente i sistemi non aggiornati sono il primo punto di accesso per un attaccante.

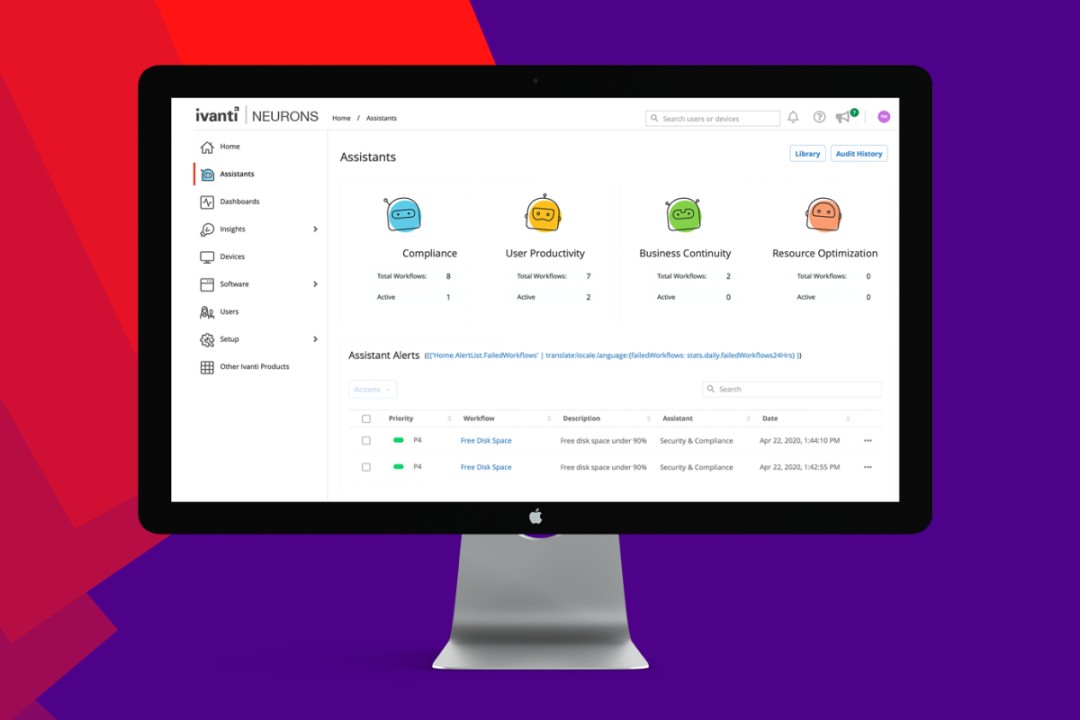

Ivanti mette a disposizione tutte le tecnologie necessarie per raggiungere questi scopi, mediante la piattaforma cloud di iper-automazione Ivanti Neurons, in grado di presidiare i quattro punti fondamentali della governance IT: discovery, gestione, sicurezza e servizio agli utenti. Neurons si rivolge sia alle grandi aziende che ai partner che erogano servizi gestiti.

Ivanti sta investendo pesantemente sui sistemi di gestione delle vulnerabilità basate sul rischio, quindi ha la possibilità di offrire delle alle aziende uno strumento che riesce a dare una prioritizzazione del patching all'interno della propria infrastruttura, in base a quelli che sono i sensori presenti all'interno dell'azienda e delle informazioni e i dati che il sistema raccoglie. Questo consente di dare una linea guida ai team IT indicando che cosa correggere prima e cosa dopo, e perché.

Oggi è un dato di fatto che risulta complicato aggiornare tutte le patch contemporaneamente, bisogna dare a ogni azienda gli elementi che aiutino a decidere dove intervenire prima, in funzione della posizione di un determinato asset e della funzione che ricopre all'interno di ogni specifica azienda.

Previsioni per il 2023

Il trend è in crescita per quanto riguarda il numero medio di attacchi mensili. Considerato che la superficie di attacco delle aziende è in continua espansione e l’uso di dispositivi personali per lavorare è ormai uno standard, è chiaro che non ci troviamo di fronte a una guerra da concludere e vincere in un tempo definibile, ma di qualcosa che va gestito quotidianamente.

Attacchi e minacce aumenteranno anche per gravità, quindi le aziende devono continuamente promuovere percorsi di formazione interna per generare consapevolezza e fornire agli utenti una serie di strumenti di protezione contro le minacce che non sono tecnologici, ma di conoscenza. È necessario definire procedure con gli interlocutori esterni per interagire con i sistemi dell'azienda, e sviluppare professionalità in ambito cybersecurity.

Prioritari sono i piani di Incident Response e Disaster Recovery a cui si accennava sopra, che devono essere collaudati, aggiornati e gestiti, e affiancati da investimenti nell’iper-automazione per poter gestire in maniera adeguata la mole di dati che concorre a rendere la sicura la propria infrastruttura. Dato che non si prevede un'inversione di tendenza, gli interventi indicati sono necessari.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab