Nuovo attacco sfrutta la Cross-Tenant Synchronization di Microsoft

Il team di Vectra ha scoperto un metodo per sfruttare le funzionalità rilasciate di recente da Microsoft per eseguire un movimento laterale verso un altro tenant Microsoft.

Vectra Research ha identificato un nuovo vettore di attacco contro Azure Active Directory che consente il movimento laterale verso altri tenant Microsoft, dimostrando anche la tecnica adottata per mantenere l’accesso persistente in un tenant Azure. La funzionalità di base per l’esecuzione di questo vettore di attacco è presente in ogni implementazione Microsoft. Vectra ha pubblicato un POC per il test di sicurezza all’interno del MAAD Attack Framework open-source e ha accertato che le capacità di rilevamento dell’AI di Vectra forniscono copertura per questa operazione.

Gli attaccanti continuano a prendere di mira le identità Microsoft per accedere alle applicazioni Microsoft connesse e alle applicazioni SaaS federate. Continuano, inoltre, a portare avanti i propri attacchi in questi ambienti non sfruttando le vulnerabilità, ma abusando delle funzionalità native di Microsoft per raggiungere il proprio obiettivo. È stato documentato che il gruppo di aggressori Nobelium, collegato agli attacchi SolarWinds, utilizza funzionalità native come la creazione di trust federati per consentire l’accesso persistente a un tenant Microsoft.

Il team di Vectra Research è riuscito a dimostrare un’ulteriore funzionalità nativa che, se sfruttata da un attaccante, consente l’accesso persistente a un tenant del cloud Microsoft e la possibilità di movimento laterale verso un altro tenant. Questo vettore di attacco consente a un utente malintenzionato che opera in un tenant compromesso di abusare di una configurazione CTS (Cross-Tenant Synchronization) errata e di ottenere l’accesso ad altri tenant collegati o di distribuire una configurazione CTS errata per mantenere la persistenza all’interno del tenant.

Arpan Sarkar, Senior Technical Marketing Engineer di Vectra AI

Arpan Sarkar, Senior Technical Marketing Engineer di Vectra AI

I ricercatori di Vectra non hanno osservato direttamente l’uso di questa tecnica, ma dato il tradizionale abuso di funzionalità simili, possiamo rendere noti i dettagli per consentire ai difensori di capire come potrebbe presentarsi l’attacco e come monitorarne l’esecuzione. Esamineremo, infine, il modo in cui la piattaforma Vectra offre una copertura per questa tecnica di attacco – e la garantisce sin da quando la funzionalità è stata rilasciata – grazie alla capacità di rilevamento guidata dall’intelligenza artificiale e grazie a Vectra Attack Signal Intelligence.

Cross-Tenant Synchronization

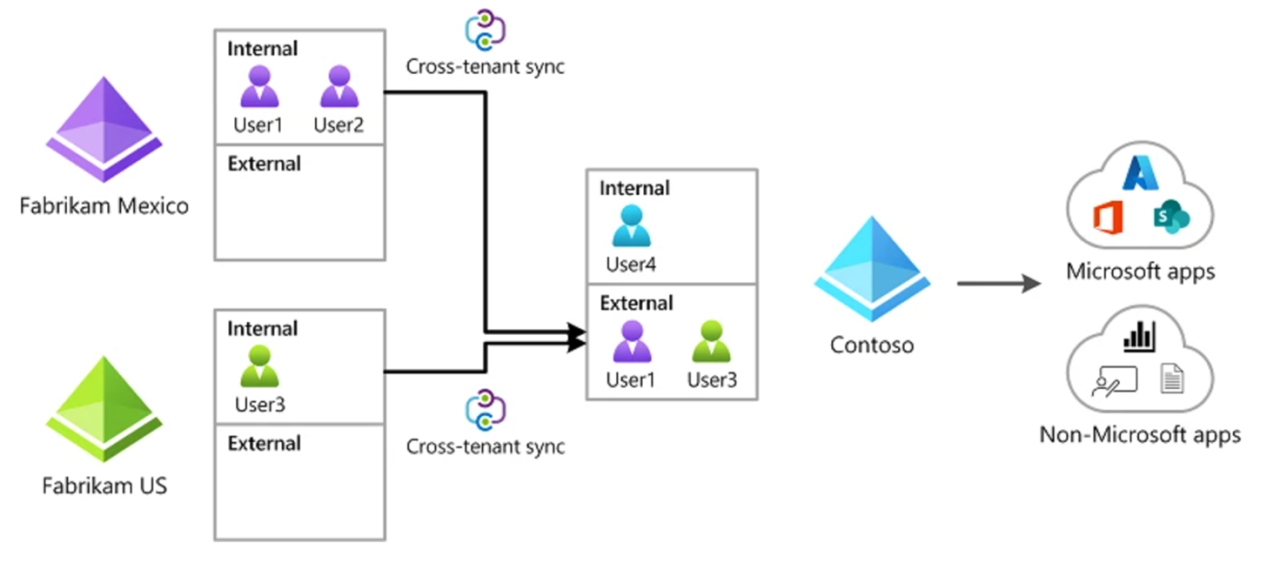

La Cross-Tenant Synchronization (CTS) è una nuova funzionalità di Microsoft che consente alle organizzazioni di sincronizzare utenti e gruppi da altri tenant di origine e di concedere loro l’accesso alle risorse (applicazioni Microsoft e non) nel tenant di destinazione. Le funzionalità di CTS si basano sulle precedenti configurazioni trust B2B, consentendo una collaborazione automatizzata e senza soluzione di continuità tra i diversi tenant. Si tratta di una funzionalità che molte organizzazioni cercheranno di adottare.

La CTS è una funzionalità potente e utile per le organizzazioni di grandi dimensioni, con più tenant tra le società affiliate, ma, se non configurata e gestita correttamente, apre anche a potenziali attacchi di ricognizione, movimenti laterali e attacchi persistenti. Di seguito illustreremo i potenziali rischi e i percorsi di attacco che gli attaccanti possono utilizzare sfruttando la CTS per abusare delle relazioni di fiducia da un tenant potenzialmente compromesso a qualsiasi altro tenant configurato con una relazione di CTS.

- La CTS consente di sincronizzare (e quindi aggiungere) gli utenti di un altro tenant in un tenant di destinazione.

- Una configurazione CTS poco rigorosa può essere sfruttata per spostarsi lateralmente da un tenant compromesso a un altro tenant della stessa organizzazione o di un’altra.

- Una configurazione CTS non autorizzata può essere distribuita e utilizzata come tecnica backdoor per mantenere l’accesso da un tenant Microsoft controllato da un attaccante esterno.

Le tecniche di sfruttamento seguono la filosofia del cosidetto “assumed compromise”: presuppongono, cioè, che un’identità sia stata compromessa in un ambiente cloud Microsoft. In un contesto reale, ciò potrebbe derivare da una compromissione del browser su un endpoint gestito da Intune con un’identità gestita da Microsoft.

L’attacco

Le tecniche di attacco richiedono determinate licenze e la compromissione di un account privilegiato o l’escalation dei privilegi a determinati ruoli nel tenant compromesso. Un utente con ruolo di global admin può eseguire tutte queste azioni in un tenant

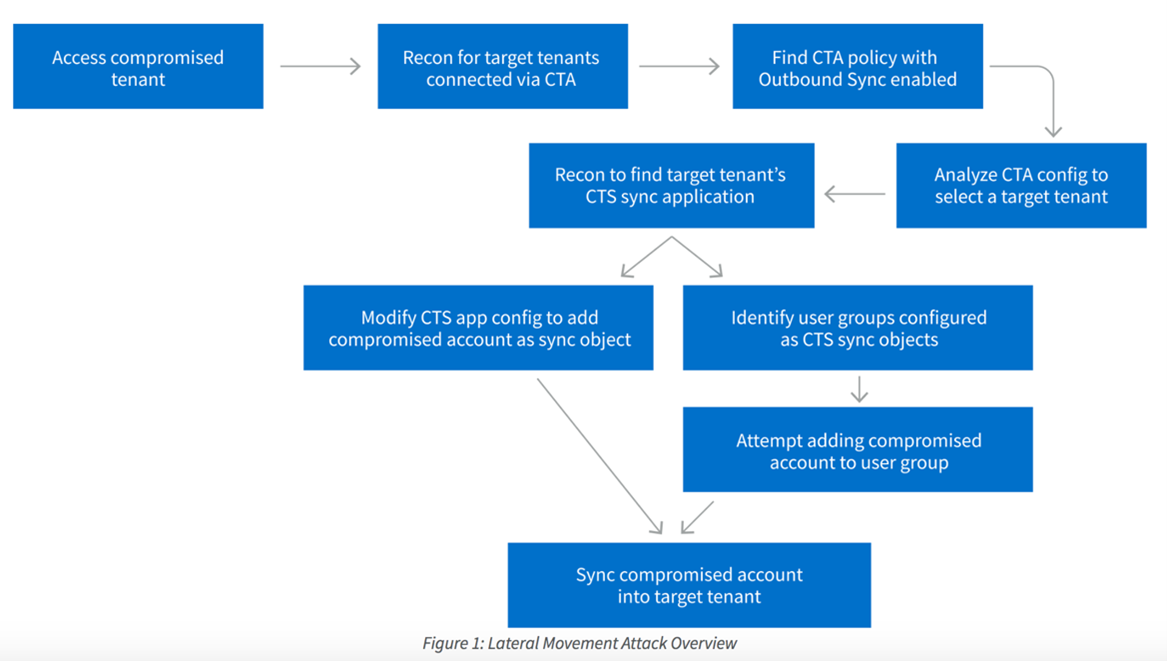

Tecnica 1: Movimento laterale

Un utente malintenzionato che opera in un ambiente compromesso può sfruttare un tenant con configurazione CTS esistente per spostarsi lateralmente da un tenant a un altro tenant collegato.

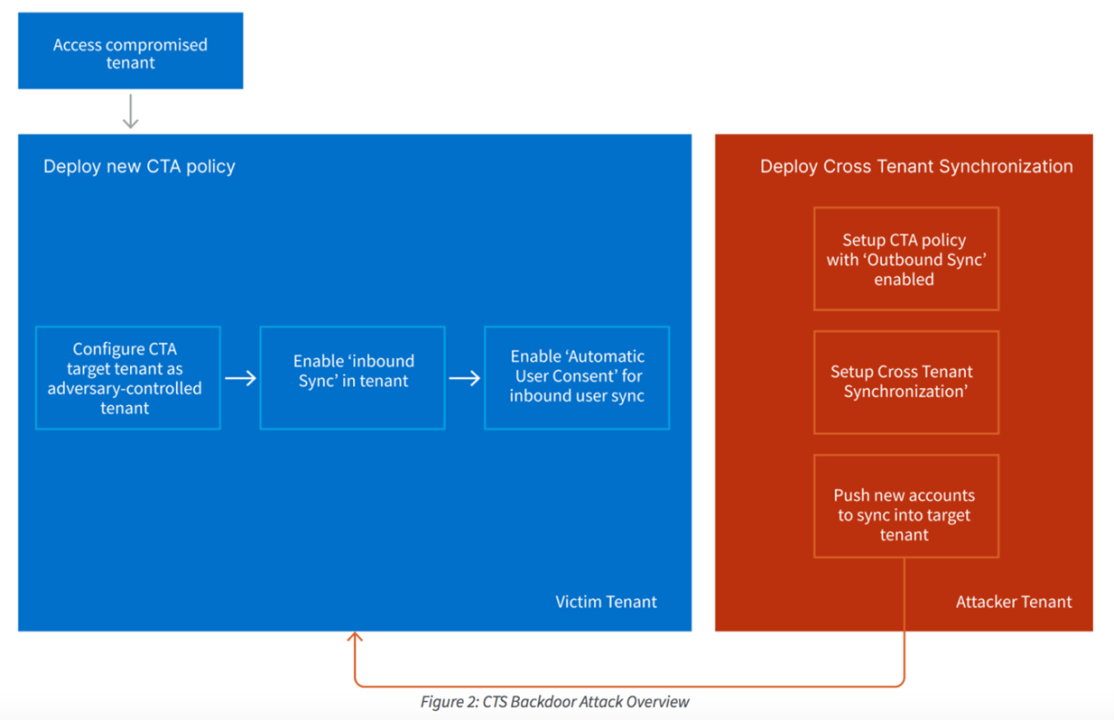

Tecnica 2: Backdoor

Un aggressore che opera in un tenant compromesso può implementare una configurazione di Cross Tenant Access non autorizzata per mantenere un accesso persistente.

La difesa

Le tecniche di attacco fin qui descritte si basano su un’ipotesi di compromissione. Le aziende devono continuare a implementare e applicare le migliori pratiche di sicurezza per ridurre il rischio di compromissione degli account.

I tenant CTS target devono:

- evitare di implementare una configurazione CTA in entrata predefinita che consenta a tutti gli utenti/gruppi/applicazioni del tenant di origine di sincronizzarsi in entrata; [1]

- implementare una configurazione CTA in entrata meno inclusiva, ad esempio definendo esplicitamente gli account (se possibile) o i gruppi che possono ottenere l’accesso tramite CTS;

- combinare il criterio CTA con altri criteri di accesso condizionato per impedire l’accesso non autorizzato.

I tenant CTS source devono assicurarsi che i gruppi autorizzati ad accedere ad altri tenant tramite CTS (e tutti i gruppi privilegiati in generale) siano adeguatamente regolamentati e monitorati. In generale, le aziende devono essere in grado di rilevare la minaccia e rispondere velocemente e in modo mirato.

La copertura garantita da Vectra

L’attuale portfolio di alert di Vectra è in grado di rilevare questa attività anche prima di comprendere l’implicazione delle operazioni e le azioni previste che si verificherebbero prima di questo evento.

Il fatto che questa tecnica non sia sfruttata da una vulnerabilità reale la rende più difficile da prevenire una volta che un attaccante si trova nell’ambiente con privilegi sufficienti. Tuttavia, i rilevamenti guidati dall’intelligenza artificiale di Vectra sono stati progettati per rilevare questi tipi di scenari di abuso dei privilegi senza dover fare affidamento su firme o elenchi di operazioni note.

Azure AD Privilege Operation Anomaly di Vectra monitora il valore sottostante di ogni operazione nell’ambiente e di ogni utente. L’intelligenza artificiale crea continuamente una linea di base delle tipologie di azioni che dovrebbero verificarsi nell’ambiente e identifica i casi di abuso dei privilegi basati sul cloud. Concentrandosi sul comportamento dell’abuso di privilegi, Vectra è in grado di identificare tecniche emergenti come quella qui documentata.

Arpan Sarkar è Senior Technical Marketing Engineer di Vectra AI

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ammiocuggino, Spalaletame e gli Esperti veri

01-03-2026

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

Arpan Sarkar

Arpan Sarkar