APT nord coreani usano nuove tecniche di spionaggio

Social engineering, abuso del protocollo DMARC e typosquatting sono le tecniche attuate dal 2023 per lo spionaggio politico da parte di un noto APT della Corea del Nord.

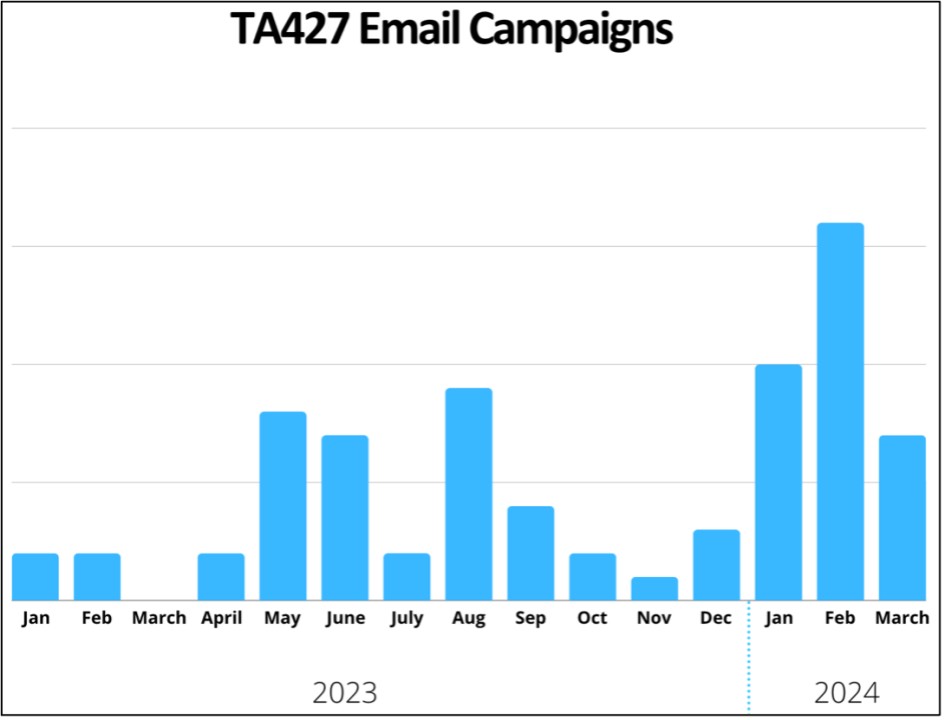

Nei primi tre mesi del 2024 si sono intensificate notevolmente le attività del gruppo APT Nord Coreano TA427 (noto anche come Emerald Sleet, APT43, THALLIUM e Kimsuky), che da tempo opera per cercare soluzioni finalizzate a circoscrivere le sanzioni internazionali, così da permettere l’ingresso nella Repubblica Popolare Democratica di Corea (Corea del Nord) di tecnologie missilistiche a supporto del programma nazionale di fabbricazione di armi.

I Ricercatori di Proofpoint hanno intercettato e analizzato campagne di phishing che miravano a ottenere informazioni sulla politica estera degli Stati Uniti e della Corea del Sud. TA427 è una vecchia conoscenza che viene monitorata ormai da tempo, per questo non sono passate inosservate le nuove tattiche messe in campo dal gruppo, fra cui lo spoofing e l’inclusione nelle email dei cosiddetti web beacon, ossia immagini elettroniche, spesso in formato HTML, usate per tracciare le attività degli utenti.

Nel caso dell’APT in oggetto, i soggetti di interesse erano esperti di politica estera, personaggi legati ai think tank e alle organizzazioni non governative, a cui avrebbero potuto in qualche modo estorcere informazioni utili alla Corea del Nord. Stando al report ufficiale, la campagna in questione sarebbe attiva dal 2023 e consisterebbe in email di social engineering dal tono amichevole e distensivo finalizzate ad avviare con i destinatari una conversazione inerente il disarmo nucleare, le politiche di Stati Uniti e Regno Unito a tale proposito e le sanzioni alla Corea nel Nord.

Gli attaccanti hanno anche abusato dei criteri del protocollo di autenticazione Domain-based Message Authentication, Reporting and Conformance (DMARC). Tale protocollo è una misura anti spoofing che permette – fra le altre cose - di verificare l’identità del mittente e che ha proprio l’obiettivo di consentire il rilevamento e la prevenzione di messaggi email provenienti da cyber criminali. L’impostazione non ottimale delle regole DMARK lascia spazio agli attaccanti come TA427, come verificato da Proofpoint.

In particolare, negli attacchi documentati del gruppo TA427 le persone impersonate sono tipicamente esperti del mondo accademico, del giornalismo e della ricerca indipendente, che cercano di ingaggiare discussioni con i propri alter ego occidentali così da collezionare informazioni utili alla causa nord coreana.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab