Cloud security: perché non basta correggere le misconfigurazioni

Metriche ingannevoli e bias delle configurazioni perfette distolgono dal corretto approccio alla cloud security. Ecco il suggerimento di un esperto per una riduzione effettiva del rischio.

La trasformazione digitale ha spinto le aziende a innovare e ottimizzare i processi a tempi record, e all'ampia adozione del cloud computing per beneficiare di vantaggi universalmente riconosciuti: scalabilità, agilità nello sviluppo e nella distribuzione delle applicazioni. Tuttavia, sull’altra faccia della medaglia troviamo una serie di sfide significative per la cybersecurity. Il cloud, infatti, introduce nuove complessità legate alla frammentazione delle risorse aziendali, alla condivisione delle responsabilità, alla proliferazione di identità e accessi, e alla difficoltà di monitorare un ambiente dinamico e distribuito, con microservizi e container.

Studi recenti, come il 2025 State of Cloud Security report indicano che solo il 36% delle aziende si ritiene realmente preparata a rilevare e rispondere in tempo reale alle minacce nei propri ambienti cloud, e che fra gli aspetti da migliorare spiccano le configurazioni errate e la violazioni dei dati.

Siamo sicuri che siano davvero questi i principali problemi? A fare la domanda provocatoria è Kat Traxler, Principal Security Researcher di Vectra AI, che analizza la questione da un punto di vista differente - e per questo degno di interesse. Nel post che pubblica sul blog aziendale, l’esperto sottolinea che per anni la cloud security è stata identificata con la correzione delle configurazioni errate e con l'applicazione di accessi con privilegi minimi. Il motivo di questo approccio è il ragionamento logico secondo cui se il cloud è configurato correttamente e gli utenti hanno i corretti privilegi, allora sarà necessariamente sicuro.

Un’illusione comune

Quello che emerge dai casi reali suggerisce che forse l’approccio descritto sopra ci sta portando fuori strada. Tant’è vero che, secondo Traxler, ottenere la configurazione cloud perfetta può essere meno efficace di quanto si pensi e, sebbene correggere le configurazioni errate sia importante, farne un’ossessione può disperdere energie e distogliere l’attenzione dai veri rischi cyber legati al cloud.

Traxler cita il Sistema 1 del professor Daniel Kahneman: un pensiero veloce e intuitivo ma spesso fallace per spiegare che seguire d’istinto qualcosa che ‘sembra giusto’ può portare a un falso senso di sicurezza. In particolare, declinando questa teoria sulla cloud security, “concentrarsi sulla correzione delle configurazioni errate può sembrare la cosa giusta da fare, ma può creare punti ciechi nella strategia di security e può portare a trascurare altri controlli critici”.

È difficile accorgersi che l’approccio in questione è sbagliato perché, come sottolinea Traxler, la correzione spasmodica delle misconfigurazioni cloud crea un ciclo di feedback immediato: ogni problema risolto dà una sensazione di avanzamento verso l’ottimizzazione desiderata. L’illusione che questo approccio sia corretto è dovuta anche al fatto che, adottandolo, i team di security si sentono produttivi e sono confortati dalle dashboard che mostrano tendenze al ribasso, rafforzando la convinzione che il rischio stia diminuendo.

C’è poi la questione legata a quello che viene definito il bias di conferma, ossia la tendenza a cercare e interpretare solo le informazioni che confermano le nostre convinzioni preesistenti. In altre parole, se siamo convinti che la correzione delle configurazioni errate sia la panacea per tutti i mali, tenderemo a ignorare altri aspetti cruciali della security - comeper esempio la governance del cloud, la capacità di ripristino e l’incident response.

Peggio ancora, questo pregiudizio è rafforzato dai report annuali sulle tendenze del settore, dagli strumenti di sicurezza e dalle checklist di conformità, e porta a una allocazione inefficiente delle risorse, con team di security che dedicano una quantità eccessiva di tempo alla correzione di problemi minori, trascurando attività più strategiche come la threat intelligence, la simulazione di attacchi e la formazione del personale. Ultimo ma non per questo secondario, secondo Traxler focalizzarsi eccessivamente sulla compliance normativa può illudere le aziende di essere protette, invece di rendersi conto che la realtà delle minacce è ben più complessa e dinamica.

Fra metriche e realtà

Traxler sottolinea con forza che “misurare qualcosa non la rende automaticamente significativa” e la cloud security richiede una comprensione più ampia e approfondita del panorama delle minacce, dell’espansione della superficie di attacco e delle tattiche utilizzate dagli attaccanti.

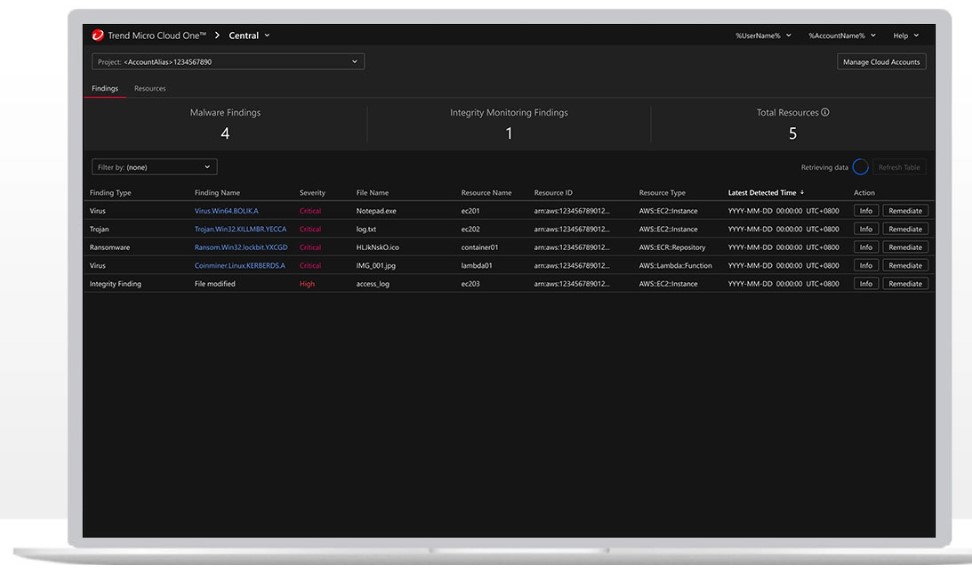

Il fulcro del discorso è che senza un contesto adeguato, le metriche possono essere fuorvianti. L’esempio più lampante indicato da Traxler è quello delle dashboard: molte premiano la riduzione delle misconfigurazioni e la crescita nelle percentuali di compliance, ma non correlano necessariamente questi numeri alla riduzione del rischio reale. Per esempio, uno strumento di CSPM (Cloud Security Posture Management) potrebbe mostrare un calo significativo nel tempo delle configurazioni errate, ma ciò non indica se questo lasci agli attaccanti meno opportunità di sfruttare l'ambiente. Traxler punta il dito anche sui report annuali di cloud security, che includono statistiche molto spesso decontestualizzate.

L’approccio corretto

Questa lunga premessa ha lo scopo di far comprendere meglio quello che Traxler considera l‘approccio corretto alla cloud security, basato su quello che Daniel Kahneman descrive come pensiero di Sistema 2: lento, ordinato e logico. A differenza del modus operandi descritto sopra, l’approccio corretto è indicato come un processo decisionale complesso, consapevole, laborioso e affidabile che porta a fare un passo indietro e valutare a sangue freddo il rischio in modo olistico.

In particolare, Traxler consiglia di coinvolgere attivamente tutte le figure aziendali che si occupano di security, assegnare le priorità in base a un’analisi accurata e ponderata del rischio di agevolare gli attacchi e dell'impatto che avrebbero, e passare da un approccio reattivo a uno strategico, con decisioni basate sui rischi reali.

Il primo passaggio indicato è molto importante perché un Cloud Security Team isolato e gravato da un carico di lavoro eccessivo è controproducente: meglio promuovere una cultura di responsabilità condivisa, coinvolgendo l'intera organizzazione nella proprietà del rischio cloud. Inoltre, per l'allocazione delle risorse consiglia di sfruttare framework consolidati come il NIST. Per evitare i problemi di metriche come presentati sopra, Traxler esorta a crearne di proprie che riflettano la postura di sicurezza dell’azienda specifica e che misurino la riduzione complessiva ed effettiva sia del rischio che della resilienza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab