Thunderspy: computer violabili via Thunderbolt

Thunderspy permette di accedere a tutti i dati di un computer, sfruttando alcune vulnerabilità non risolvibili di Thunderbolt

Milioni di computer a rischio per vulnerabilità del protocollo Thunderbolt, che nemmeno si possono risolvere. È la base di un nuovo attacco denominato Thunderspy. Sviluppato da un ricercatore olandese che ha identificato le vulnerabilità coinvolte. Ben sette, che danno vita a nove scenari di attacco. Sono scenari del tipo cosiddetto "evil maid". Prevedono cioè che l'attaccante abbia accesso fisicamente al computer bersaglio. Nel caso di Thunderspy, bastano circa cinque minuti per accedere a tutti i dati di un PC. Nonostante le sue difese.

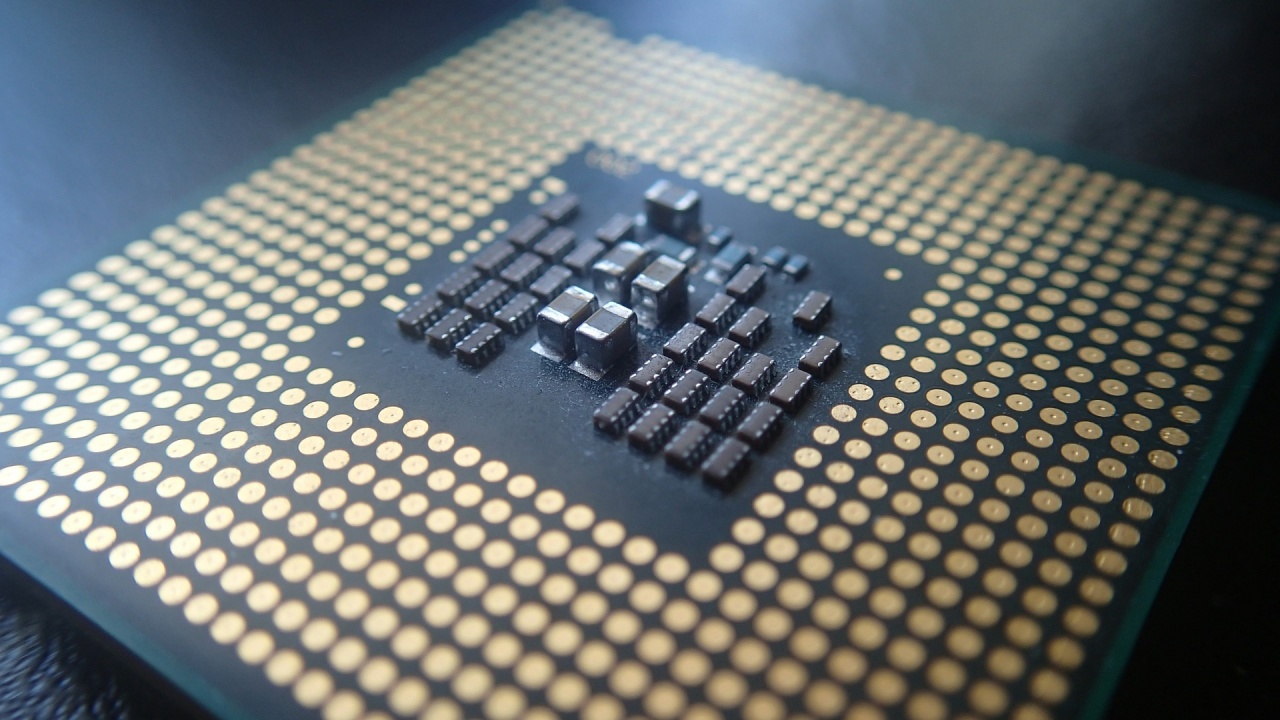

Il ricercatore, Björn Ruytenberg, ha spiegato in dettaglio le basi di Thunderspy in un lungo documento. In sintesi, tutto parte dal fatto che i device Thunderbolt sono dispositivi DMA. Quindi hanno accesso diretto alla memoria (DMA sta per Direct Memory Access) del computer a cui sono connessi. Per questo il protocollo Thunderbolt prevede una serie di protezioni ad hoc. Dalla autorizzazione una tantum dei dispositivi alla cifratura degli scambi dati.

Ruytenberg dimostra in pratica che queste forme di protezione hanno varie vulnerabilità. Legate in parte al fatto che il funzionamento di Thunderbolt è guidato da un firmware accessibile per un attaccante che abbia il computer-bersaglio sottomano. Servono un po' di tempo e gli strumenti giusti. Ma la sostanza è che si riesce a modificare lo stato di sicurezza e protezione delle connessioni Thunderbolt.

Le conseguenze sono diverse, relative ai nove scenari di attacco definiti per Thunderspy. Si può arrivare a clonare un device Thunderbolt lecito e "sostituirsi" ad esso. Ma persino a copiare la memoria di un PC. O a "sbloccare" la sua sicurezza Thunderbolt, in più inibendo ulteriori aggiornamenti del relativo firmware. Il tutto senza che il malcapitato utente se ne renda mai conto.

Le conseguenze sono diverse, relative ai nove scenari di attacco definiti per Thunderspy. Si può arrivare a clonare un device Thunderbolt lecito e "sostituirsi" ad esso. Ma persino a copiare la memoria di un PC. O a "sbloccare" la sua sicurezza Thunderbolt, in più inibendo ulteriori aggiornamenti del relativo firmware. Il tutto senza che il malcapitato utente se ne renda mai conto.

Il principale problema di Thunderspy è che non è risolvibile via software. Serve una modifica hardware dei sistemi Thunderbolt che nessuno probabilmente farà. Anche perché Intel - il principale nome dietro a Thunderbolt - non considera gli attacchi così pericolosi. I computer più recenti, dal 2019 in poi, ne sono protetti in parte da una funzione denominata Kernal Direct Memory Access. Nata per risolvere una vulnerabilità simile denominata Thundeclap.

I computer con protezione KDMA sono però pochi anche adesso. Quindi la vera "protezione" da Thunderspy è che richiede una buona competenza tecnica e l'accesso al computer o alla periferica da attaccare. L'utente medio è quindi abbastanza tranquillo. Inoltre, esistono consigli per mitigare il problema. Che resta per i computer portatili che contengono informazioni preziose. Quantomeno tali da giustificare per qualcuno l'impegno richiesto.

Il ricercatore, Björn Ruytenberg, ha spiegato in dettaglio le basi di Thunderspy in un lungo documento. In sintesi, tutto parte dal fatto che i device Thunderbolt sono dispositivi DMA. Quindi hanno accesso diretto alla memoria (DMA sta per Direct Memory Access) del computer a cui sono connessi. Per questo il protocollo Thunderbolt prevede una serie di protezioni ad hoc. Dalla autorizzazione una tantum dei dispositivi alla cifratura degli scambi dati.

Ruytenberg dimostra in pratica che queste forme di protezione hanno varie vulnerabilità. Legate in parte al fatto che il funzionamento di Thunderbolt è guidato da un firmware accessibile per un attaccante che abbia il computer-bersaglio sottomano. Servono un po' di tempo e gli strumenti giusti. Ma la sostanza è che si riesce a modificare lo stato di sicurezza e protezione delle connessioni Thunderbolt.

Le conseguenze sono diverse, relative ai nove scenari di attacco definiti per Thunderspy. Si può arrivare a clonare un device Thunderbolt lecito e "sostituirsi" ad esso. Ma persino a copiare la memoria di un PC. O a "sbloccare" la sua sicurezza Thunderbolt, in più inibendo ulteriori aggiornamenti del relativo firmware. Il tutto senza che il malcapitato utente se ne renda mai conto.

Le conseguenze sono diverse, relative ai nove scenari di attacco definiti per Thunderspy. Si può arrivare a clonare un device Thunderbolt lecito e "sostituirsi" ad esso. Ma persino a copiare la memoria di un PC. O a "sbloccare" la sua sicurezza Thunderbolt, in più inibendo ulteriori aggiornamenti del relativo firmware. Il tutto senza che il malcapitato utente se ne renda mai conto.Il principale problema di Thunderspy è che non è risolvibile via software. Serve una modifica hardware dei sistemi Thunderbolt che nessuno probabilmente farà. Anche perché Intel - il principale nome dietro a Thunderbolt - non considera gli attacchi così pericolosi. I computer più recenti, dal 2019 in poi, ne sono protetti in parte da una funzione denominata Kernal Direct Memory Access. Nata per risolvere una vulnerabilità simile denominata Thundeclap.

I computer con protezione KDMA sono però pochi anche adesso. Quindi la vera "protezione" da Thunderspy è che richiede una buona competenza tecnica e l'accesso al computer o alla periferica da attaccare. L'utente medio è quindi abbastanza tranquillo. Inoltre, esistono consigli per mitigare il problema. Che resta per i computer portatili che contengono informazioni preziose. Quantomeno tali da giustificare per qualcuno l'impegno richiesto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab