Responsabilità OT in forte crescita: la sicurezza sale ai vertici aziendali

Il report globale 2025 mostra che il 52% delle aziende affida la sicurezza OT al CISO/CSO e il 95% alla C-suite, con una netta crescita della maturità e calo degli impatti delle intrusioni.

Secondo il Global 2025 State of Operational Technology and Cybersecurity Report di Fortinet, oltre la metà delle organizzazioni (52%) attribuisce oggi la responsabilità della sicurezza OT al CISO o al CSO, mentre il 95% riconosce questa responsabilità a un membro della C-suite. Sono percentuali che segnano un netto incremento rispetto al 2022 e che evidenziano una trasformazione significativa nella governance della sicurezza delle tecnologie operative.

Le cifre provengono da un’indagine globale che ha coinvolto oltre 550 professionisti OT in diversi settori e aree geografiche, e che fa comprendere quanto la sicurezza OT stia diventando una priorità strategica ai massimi livelli aziendali.

Il report indica che il 26% delle aziende interepellate ha raggiunto il livello base di maturità, caratterizzato da visibilità e segmentazione, rispetto al 20% dell’anno precedente. La maggior parte delle aziende si colloca ora nella fase di controllo degli accessi e profilazione, segnalando un progresso nella capacità di gestire i rischi associati alle infrastrutture operative. Questa evoluzione si riflette anche in una diminuzione dell’impatto delle intrusioni, con una riduzione delle interruzioni operative che hanno inciso sui ricavi, scese dal 52% al 42%.

La ricerca evidenzia poi una correlazione diretta tra il livello di maturità delle aziende in ambito OT e la loro capacità di difendersi da attacchi cyber. Le aziende più mature, distribuite su una scala da 0 a 4, risultano meno esposte o per lo meno più preparate a fronteggiare minacce meno sofisticate, come il phishing. Tuttavia, le tecniche più avanzate, quali le minacce persistenti avanzate e il malware specifico per l’ambiente OT, rimangono difficili da rilevare, soprattutto per le realtà che non dispongono di soluzioni di sicurezza adeguate.

Un altro aspetto rilevante riguarda l’adozione di best practice in ambito cybersecurity. Il report sottolinea come pratiche quali la formazione e la sensibilizzazione dei dipendenti abbiano prodotto benefici concreti, tra cui una diminuzione significativa dei casi di Business Email Compromise. L’integrazione della threat intelligence ha registrato una crescita del 49% rispetto al 2024, segnalando una maggiore attenzione verso strumenti di prevenzione e risposta tempestiva alle minacce. La tendenza al consolidamento dei fornitori di dispositivi OT, con il 78% delle organizzazioni che oggi si affida a uno massimo quattro vendor, rappresenta un ulteriore indicatore di maturità e di ricerca di efficienza operativa.

Il consolidamento riguarda anche i fornitori di soluzioni di cybersecurity, con un numero crescente di aziende che opta per piattaforme integrate: un approccio che ha portato, secondo quanto riportato, a una riduzione del 93% degli incidenti nei siti OT remoti, grazie a una migliore visibilità e a una gestione più centralizzata della sicurezza. Le soluzioni semplificate hanno inoltre permesso di migliorare le performance operative, riducendo i tempi di triage e configurazione fino a sette volte.

Il report offre inoltre una panoramica sulle best practice più efficaci per rafforzare la postura di sicurezza delle organizzazioni. La visibilità sugli asset OT e l’implementazione di controlli compensativi sono considerate fondamentali per rilevare e comprendere tutto ciò che è connesso alla rete OT. Una volta acquisita questa visibilità, la protezione dei dispositivi critici passa attraverso policy di rete specifiche, analisi delle interazioni tra sistemi e monitoraggio degli endpoint, elementi ritenuti essenziali per prevenire compromissioni.

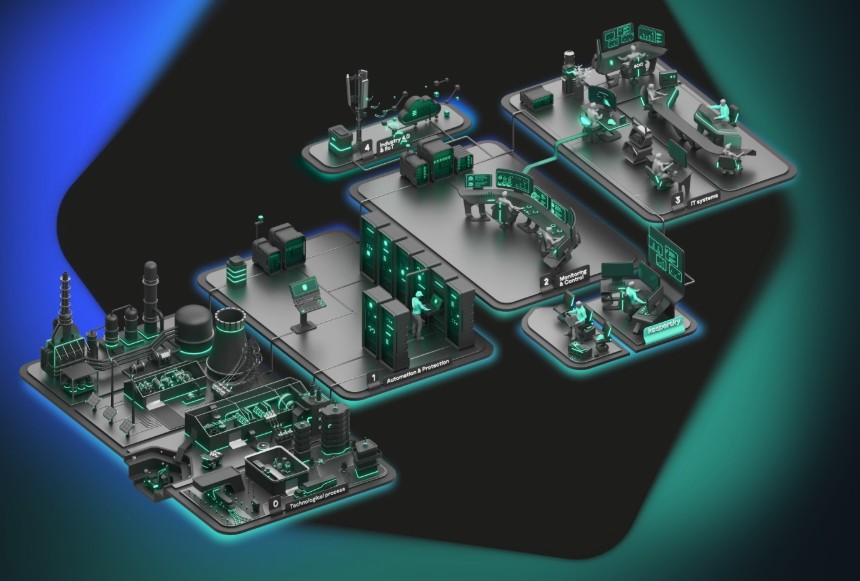

La segmentazione delle reti OT viene indicata come uno degli strumenti principali per ridurre le intrusioni. Il report fa riferimento agli standard internazionali, che raccomandano la creazione di zone o segmenti di rete per imporre controlli tra le reti IT e OT e all’interno degli stessi sistemi OT. La complessità delle soluzioni adottate viene considerata un ulteriore elemento da valutare, suggerendo i vantaggi di un approccio integrato o basato su piattaforma con funzionalità di gestione centralizzata.

L’integrazione delle operazioni OT nei processi di Security Operations e nei piani di incident response rappresenta un altro passaggio chiave verso una maggiore resilienza. Il report sottolinea l’importanza di sviluppare playbook che includano esplicitamente l’ambiente OT, favorendo una collaborazione più efficace tra i team IT, OT e di produzione. Questo approccio consente una valutazione più accurata dei rischi sia cyber che di continuità operativa, garantendo al CISO maggiore consapevolezza e la possibilità di allocare risorse e budget in modo mirato.

Essenziale per una protezione quasi in tempo reale contro le minacce più recenti e le vulnerabilità emergenti è poi la threat intelligence potenziata dall’intelligenza artificiale, a patto che le fonti di threat intelligence siano specifiche per l’ambiente OT e integrate nei feed e nei servizi di sicurezza utilizzati dalle organizzazioni.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab