AI agent e automazione no-code: la nuova era dei SOC

Agentic AI e automazione no-code: i SOC stanno cambiando faccia. Ecco come workflow intelligenti, integrazioni dinamiche e nuovi standard possono ridefinire l’incident response e il ruolo degli analisti.

Le tecnologie e le architetture che stanno rivoluzionando il lavoro dei SOC con l’uso dell’agentic AI e delle piattaforme di automazione no-code sono stati oggetto di un webinar dal titolo Attack Lab: Transforming SOCs with AI Agents and NoCode Automation EMEA in cui sono stati analizzati i princìpi e le soluzioni che stanno ridefinendo processi, strategie operative ed efficacia nella gestione degli incidenti.

Fabien Guillot, Technical Marketing Director di Vectra AI, ha fornito una panoramica sulle motivazioni che spingono verso la trasformazione dei processi SOC, sulle soluzioni attualmente disponibili e sulle modalità di integrazione tra AI, automazione e incident response. Partiamo con i motivi che hanno spinto i vendor di cybersecurity a progettare soluzioni come quelle nominate sopra. È ben noto che la pressione sui SOC è aumentata in modo esponenziale a causa dell’incremento del volume e della sofisticazione degli attacchi cyber, della mancanza di risorse qualificate e della necessità di ridurre i tempi di risposta. Tutti hanno visto nell’automatizzazione delle attività ripetitive l’unica soluzione percorribile, senza sacrificare la resilienza delle infrastrutture.

Le nuove tecnologie

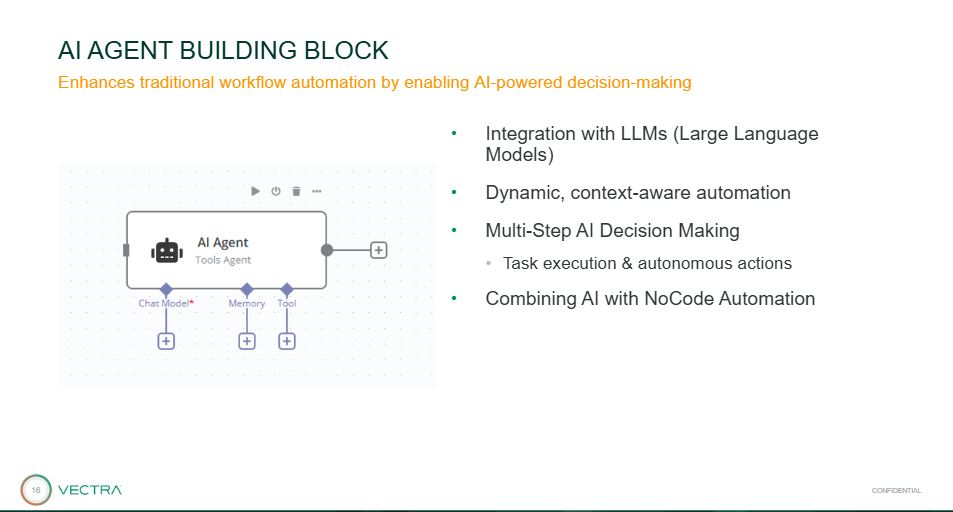

L’offerta di automazione di recente si è arricchita con l’Agentic AI e all’automazione no-code, che da un lato riducono la complessità e i costi di sviluppo e manutenzione delle automazioni; dall’altro rendono i SOC più dinamici, adattivi e in grado di reagire in tempo reale alle minacce nuove ed evolute. Inoltre, le piattaforme no-code permettono la costruzione e modifica di workflow complessi anche a chi non ha un profilo tecnico di alto livello.

È inevitabile che queste due tecnologie stiano contribuendo pesantemente alla trasformazione del lavoro nei SOC. In particolare, quello a cui si sta assistendo è il passaggio dagli script personalizzati e playbook deterministici, ai cosiddetti workflow goal-oriented, in cui l’operatore definisce un obiettivo – per esempio, investigare un host sospetto o mitigare una minaccia – e l’agente AI agisce in modo autonomo stabilendo da sé i passi necessari per raaggiungerlo, sfruttando capacità di ragionamento, accesso a knowledge base locali (anche con tecniche RAG) e l’integrazione con tool e API aziendali. Così strutturato, questo modello aggiunge flessibilità, riduce il lavoro manuale e permette di affrontare scenari imprevisti.

n8n e l’automazione no-code

Nel corso del webinar, particolare accento è stato messo su n8n, la piattaforma open source self-hosted, dotata di un’interfaccia utente moderna e completamente visuale, che è stata scelta come caso d’uso concreto per comprendere come operativamente l’automazione no-code e gli agenti AI possano trasformare le attività quotidiane di un SOC.

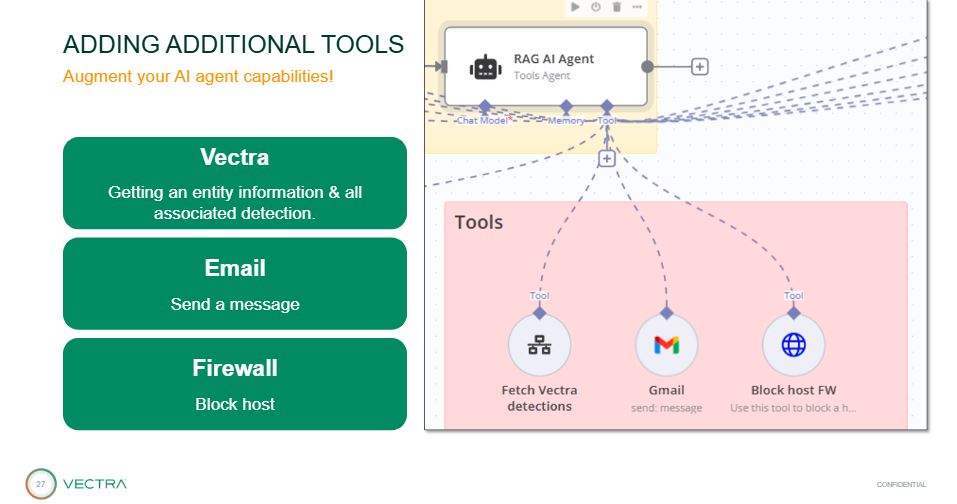

Usando n8n, infatti, il relatore ha dimostrato passo-passo come costruire - senza scrivere codice - un workflow automatizzato e intelligente, capace di gestire le attività complesse di un SOC. ha mostrato come chiunque, anche senza competenze di sviluppo, possa installare, configurare e personalizzare la piattaforma, abbattendo le barriere delle soluzioni tradizionali. Inoltre ha evidenziato come sia possibile integrare rapidamente nuovi strumenti, come per esempio le soluzioni di Vectra, l’invio di email, il blocco di host, l’interazione con Jira, semplicemente aggiungendo nodi e configurando parametri, senza dover ricorrere a script custom o modifiche invasive.

La piattaforma scelta per l’esempio, infatti, supporta centinaia di integrazioni preconfigurate e offre la possibilità di estendere le funzionalità tramite moduli custom in JavaScript o Python. Questo la rende adatta sia a contesti enterprise che a deployment on-premise con requisiti di controllo e sicurezza elevati. Un aspetto rilevante di n8n è la presenza di una vasta libreria di template pronti all’uso, che consentono di accelerare la messa in produzione di automazioni per use case ricorrenti, come per esempio la gestione degli alert, la correlazione degli eventi, l’automazione delle risposte (SOAR) e l’integrazione con strumenti di ticketing e comunicazione (ad esempio Jira, Slack, Telegram, Gmail).

La scalabilità con MCP

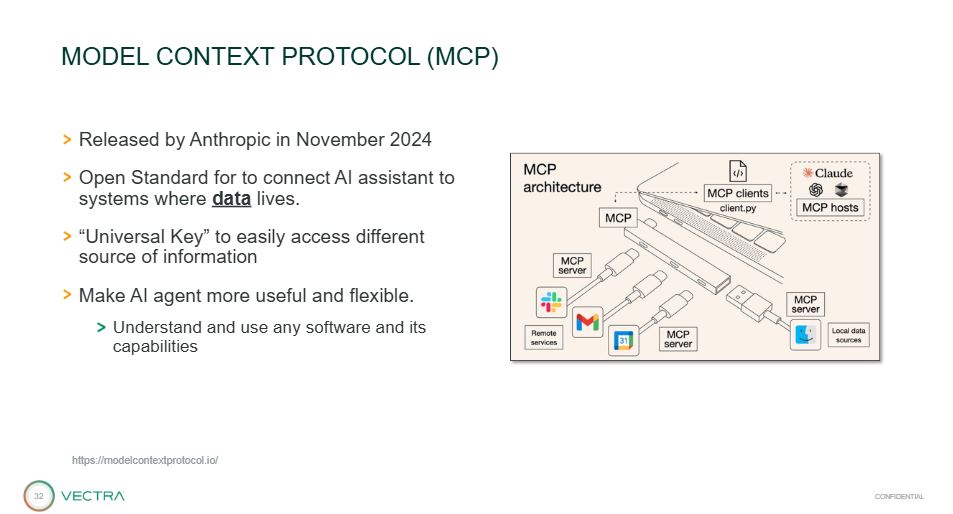

Nel corso della presentazione è stato affrontato anche il tema della scalabilità delle automazioni. È un nodo critico per i SOC perché man mano che il numero di tool e operazioni cresce, la gestione manuale delle integrazioni rischia di diventare insostenibile. MCP è uno standard aperto introdotto da Anthropic nel novembre 2024 e rapidamente adottato dai principali player del settore AI ed è interessante perché fornisce un’interfaccia universale per collegare agenti AI a strumenti, dati e sistemi esterni, senza bisogno di sviluppare connettori custom per ogni combinazione di applicazione e tool.

In sostanza, MCP rappresenta l’anello di congiunzione fra i nuovi strumenti come AI, dati e tool, e la necessità di metterli in comunicazione, senza interventi manuali e quindi senza un aumento esponenziale della complessità e dei costi di manutenzione. Nell’esempio portato da Vectra, l’agent n8n è stato configurato come MCP client e collegato a diversi MCP server per l’integrazione con Jira (ticketing), Brave (ricerca web dinamica) e Fire Chrome (codifica automatica), dimostrando la capacità di orchestrare workflow complessi e adattivi senza interventi manuali.

Investigazione e incident response con agent AI

La parte centrale del webinar è stata dedicata a una demo operativa che ha simulato il ciclo completo di investigazione e risposta a un incidente cyber nell’ambito di un SOC. L’agente AI, integrato con la piattaforma Vectra e arricchito da una knowledge base locale, ha analizzato un host sospetto, ha recuperato informazioni sulle detection associate, ha approfondito le tecniche MITRE ATT&CK rilevate e ha identificato correlazioni con attacchi noti.

Mediante interazioni in linguaggio naturale, l’agent ha fornito dettagli sulle anomalie rilevate, identificato la natura dei processi sospetti, ricostruito la proprietà e la posizione del sistema compromesso, verificato la presenza di soluzioni EDR e individuato i responsabili. Successivamente, l’agent ha creato un ticket su Jira integrato con il riepilogo delle prove raccolte, ha bloccato l’host tramite firewall in modo automatizzato e tracciabile, e notificato ai responsabili l’accaduto tramite email.

L’esempio evidenzia come l’integrazione tra AI, automazione no-code e standard MCP possa consentire di delegare in modo sicuro e trasparente attività critiche, riducendo i tempi di risposta e aumentando la qualità delle indagini, senza sacrificare il controllo o la tracciabilità delle operazioni.

Questo non significa che gli analisti non occorrano più, anzi. Nel corso del webinar sono stati discussi i limiti attuali delle soluzioni basate su AI agent e automazione no-code. Tra le sfide principali rientrano la gestione delle dipendenze tra tool, la necessità di validare i risultati prodotti dagli agenti, la prevenzione delle allucinazioni dei modelli LLM e la protezione della privacy e della sicurezza dei dati aziendali. In sostanza, l’adozione di agenti AI e automazione no-code rientra in un percorso evolutivo che permette di affrontare la complessità delle minacce e garantire la resilienza delle infrastrutture digitali.

Tuttavia, la loro presenza non sostituisce gli analisti in carne e ossa, che restano garanti della coerenza, della qualità e della sicurezza delle operazioni. Grazie alle nuove tecnologie gli analisti però possono concentrarsi sulle attività a maggior valore aggiunto, come interpretare il contesto degli eventi, prendere decisioni critiche in situazioni ambigue, validare le azioni suggerite dagli agenti automatizzati e garantire che le risposte siano sempre coerenti con le policy aziendali e il quadro normativo di riferimento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ammiocuggino, Spalaletame e gli Esperti veri

01-03-2026

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab