Nel 2025 impennata di malware unici, AI e ransomware cambiano le regole

Nel Q1 2025 i malware unici crescono del 171%. AI e crittografia spingono minacce zero-day e gli attacchi sofisticati. Crollano i ransomware, ma non il rischio ad essi legato.

Nel primo trimestre del 2025 le rilevazioni di malware unici sono aumentate del 171% rispetto al trimestre precedente. Un caso preoccupante, che è riportato all’interno dell’ultima edizione dell’Internet Security Report redatto dal Threat Lab di WatchGuard. Ancora più preoccupante è il fatto che la detection proattiva tramite machine learning (IntelligentAV) ha segnato un balzo del 323%, a testimonianza del ruolo sempre più cruciale dell’intelligenza artificiale sia nelle strategie di attacco sia nelle difese.

I numeri, tratti dall’analisi dei dati aggregati e anonimizzati provenienti da centinaia di migliaia di dispositivi e endpoint protetti da WatchGuard, offrono uno spaccato dettagliato sulle tendenze delle minacce informatiche, sulle tecniche di attacco emergenti e sulle principali criticità che le aziende devono affrontare.

I dati di base

Partiamo proprio dai malware unici, che sono importanti perché non indicano una banale crescita quantitativa, ma riflettono un cambiamento qualitativo nella natura delle minacce: gli attaccanti stanno abbandonando le tecniche tradizionali per adottare approcci sempre più sofisticati ed evasivi, basati sull’uso sempre più intenso di strumenti di offuscamento e di automazione basati su AI. la risposta efficace non può per passare per l’AI, ed ecco quindi il dato dei ricercatori: il machine learning integrato nella soluzione IntelligentAV di WatchGuard ha rilevato il 323% di minacce in più rispetto al trimestre precedente, segnalando una crescita dei malware zero-day.

Morale: la crittografia e l’offuscamento stanno diventando le armi che gli attaccanti preferiscono per aggirare le difese convenzionali e complicare la vita alle soluzioni di sicurezza tradizionali. Sena però staccarsi troppo dalla tradizione: il report, infatti, evidenzia anche una crescita consistente delle minacce contro i soliti endpoint. In particolare, in questo frangente WatchGuard ha conteggiato un aumento del 712%, che i ricercatori addebitano espressamente alla diffusione di malware polimorfi e varianti sconosciute. Il nome è diverso, ma lo scopo è sempre lo stesso: eludere i controlli signature-based e sfruttare vulnerabilità senza patch.

Per la cronaca, il malware più diffuso sugli endpoint è stato LSASS dumper, uno strumento per il furto di credenziali che agisce a basso livello sul sistema, aggira le normali restrizioni utente e punta a ottenere accesso privilegiato.

Ransomware e attacchi di rete

Uno degli aspetti più interessanti del report riguarda la dinamica degli attacchi ransomware. Nel primo trimestre 2025, WatchGuard ha registrato un crollo dell’85% degli attacchi ransomware rispetto al trimestre precedente, con una tendenza già osservata da altri analisti del settore. Tale calo, però, non dev’essere interpretato come una diminuzione del rischio: gli attaccanti stanno semplicemente cambiando approccio, privilegiando il furto di dati rispetto alla cifratura dei file. Il ransomware quindi resta una minaccia concreta, ma viene sempre più spesso usato come strumento di estorsione, piuttosto che sulla cifratura.

Non sono poi da trasxcurare gli attacchi di rete, che sono stabili per volume, ma si stanno concentrando su un insieme ristretto di exploit, spesso legati a vulnerabilità legacy che non hanno ancora una patch o che sono appena state scoperte.

Un altro dato di rilievo è l’aumento delle minacce veicolate tramite connessioni cifrate, che non è una novità. Nello specifico periodo in esame, il 71% del malware rilevato viaggia oggi su canali TLS, con un incremento di 11 punti percentuali rispetto al trimestre precedente. Un ostacolo non indifferente per i sistemi di sicurezza, che faticano a intercettare le minacce senza ispezionare il traffico cifrato (deep packet inspection), con sfide tecniche e normative non banali. Oltre tutto, la maggior parte dei malware cifrati è classificata come zero-day, quindi è rilevabile solo tramite tecniche proattive di analisi comportamentale e machine learning.

Infine, il report dedica ampio spazio all’analisi dei vettori di attacco più utilizzati nel trimestre. Se da un lato si registra una diminuzione delle infezioni tramite script (PowerShell, AutoIT, Visual Basic), dall’altro cresce il ruolo dei browser e degli strumenti di pirateria come canali di diffusione del malware. Si tratta di un cambiamento che riflette una strategia più mirata da parte degli attaccanti, che approfitta di nuove abitudini digitali. Del resto, l’uso di difese con AI rende impellente la necessità di eludere i sistemi di difesa tradizionali.

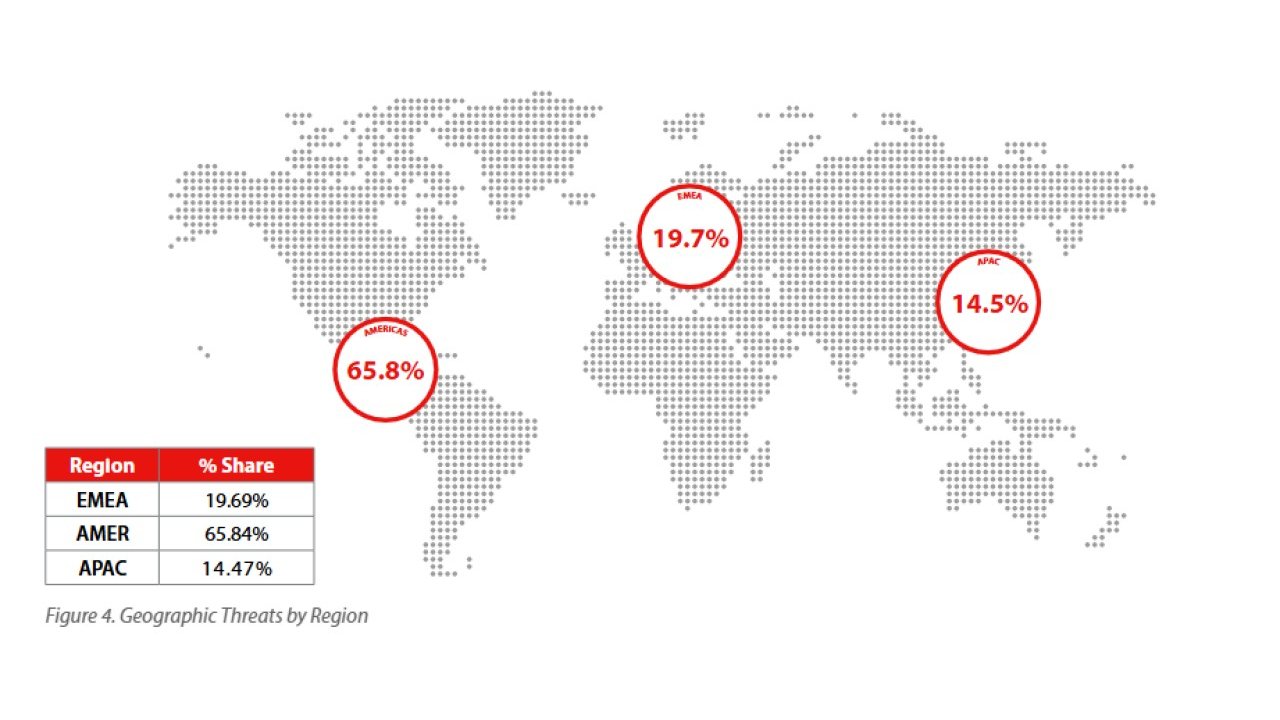

Chiudiamo con la disamina geografica: nel periodo in esame, la regione delle Americhe ha registrato il 65,8% delle rilevazioni di malware, seguita da EMEA al secondo posto con il 19,7% e Asia-Pacifico con il 14,5%. I settori più colpiti restano quelli caratterizzati da infrastrutture critiche, pubblica amministrazione, sanità e servizi finanziari.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab