FileFix: la nuova trappola che trasforma Esplora file in un rischio

Una banale operazione in Esplora file si trasforma in un’arma nelle mani dei cybercriminali: ecco come funziona la tecnica FileFix e perché è insidiosa.

Un piccolo problema tecnico da risolvere, una soluzione a portata di mano e il gioco è fatto: è in questo modo che i cybercriminali stanno convincendo gli utenti a eseguire codice malevolo con una tecnica di attacco nota come FileFix. Evoluzione della precedente ClickFix, questa novità è un chiaro esempio della creatività degli attaccanti nel manipolare la fiducia e l’ingenuità degli utenti.

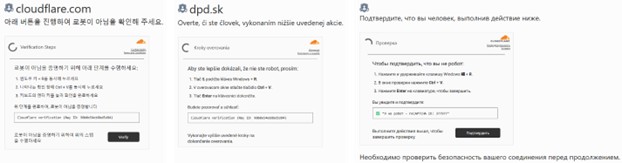

Ad analizzare la rapida escalation del fenomeno FileFix sono stati gli analisti di Check Point Research. Per comprendere la pericolosità di FileFix, tuttavia, bisogna partire dal suo predecessore, ossia ClickFix: una tecnica consolidatasi negli scorsi mesi che consisteva nel presentare all’utente un finto problema tecnico, come per esempio un CAPTCHA bloccato o un errore di browser, per convincerlo a incollare in una finestra Esegui di Windows un comando apparentemente risolutivo. Nella realtà, quel comando avviava codice malevolo. Si è trattato di una strategia low cost che ha permesso agli attaccanti di aggirare le difese con grande successo.

Il salto qualitativo di FileFix rispetto a ClickFix è sottile ma decisivo: invece di affidarsi alla più vistosa finestra Esegui (che, grazie alle campagne di sensibilizzazione, comincia a suscitare qualche sospetto in una certa fascia di utenza) FileFix agisce nel familiare contesto di Esplora file di Windows.

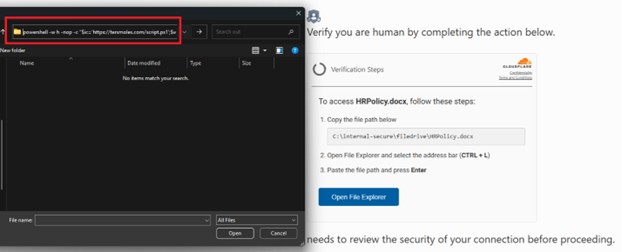

L’attacco parte da una pagina web malevola che presenta all’utente un piccolo inconveniente tecnico. Dopo aver indotto la vittima a compiere azioni “di routine”, la pagina avvia una sessione di Esplora file di Windows e, mediante codice JavaScript, copia silenziosamente negli appunti un comando PowerShell camuffato. Per sbloccare la funzionalità che non sta funzionando, viene chiesto alla vittima di incollare nella barra degli indirizzi di Esplora file ciò che ha negli appunti. Non ci sono finestre sospette, né prompt di sicurezza o richieste forzate: è sufficiente che l’utente incolli e prema invio e il gioco è fatto. Esplora file scarica e avvia un malware.

Come detto, il trucco è stato scoperto da CPR, che datano questa novità alla seconda metà di giugno 2025 – data in cui è stata presentata pubblicamente da un ricercatore noto come mr.d0x. La rapidità di implementazione è stata impressionata: in test già nei primi giorni di luglio, è stata praticamente subito adottata in attacchi reali contro utenti di criptovalute da un gruppo noto. Nelle stesse settimane anche il gruppo di minacce KongTuke ha adottato FileFix nelle proprie campagne. Il passaggio repentino fa comprendere (se ancora ce ne fosse il bisogno) quanto il mondo delle minacce sia ormai caratterizzato dalla massima rapidità di diffusione e dalla capacità degli attaccanti di evolvere in tempi reali.

Perché FileFix funziona

Una delle ragioni della pervasività di attacchi come FileFix è l’assenza di sfruttamento di vulnerabilità tecniche: viene sfruttata ancora una volta la componente umana, che si riconferma l’anello debole della catena di protezione. L’inganno va a buon fine per diversi motivi. Le pagine di phishing imitano in maniera sempre più raffinata i servizi noti, copiando spesso in maniera fedele grafiche e nomenclature.

Inoltre, FileFix non scatena nessun alert, nessuna finestra di comando, e non attiva comportamenti anomali che possano far scattare campanelli d’allarme. Non si tratta di un semplice copia/incolla di comandi da una pagina web alla shell, ma dell’incollare ciò che si ritiene – erroneamente – essere un semplice percorso di file, all’interno di uno strumento d’uso quotidiano come Esplora file.

In un caso come questo una difesa efficace passa necessariamente per l’attivazione di soluzioni di sicurezza che fanno uso di analisi comportamentale per individuare in tempo reale attività e azioni sospette. Infatti, solo un blocco delle esecuzioni malevole può salvare da problemi successivi. Resta ferma la necessità di formazione per tutto il personale con l’obiettivo di sviluppare le capacità degli utenti di riconoscere le richieste insolite, verificare le istruzioni ricevute – magari confrontandosi con il proprio team IT – e mantenere un giusto livello di sospetto anche davanti a operazioni apparentemente banali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab