Atroposia, il malware modulare che rivoluziona gli attacchi stealth

Il RAT Atroposia semplifica il lavoro degli attaccanti, anche se alle prime armi: grazie a una spiccata modularità consente furto credenziali, dirottamento DNS, esfiltrazione dati e molto altro.

Si chiama Atroposia il nuovo Remote Access Trojan (RAT) scoperto dai ricercatori di Varonis che facilita gli attaccanti meno esperti nel furto di credenziali, dirottamento DNS ed esfiltrazione di dati. Analogamente agli strumenti di ultima generazione sviluppati dal cybercrime, anche Atroposia è caratterizzato da una vasta gamma di funzionalità offensive e dall’attenzione per la semplicità d’uso e la capacità di elusione dei controlli di sicurezza.

La semplicità d’uso democratizza l’accesso a tecniche sofisticate di attacco anche a cybercriminali con competenze minime. Le funzioni multiple compongono toolkit modulari che sono promossi nei forum underground come soluzioni chiavi in mano per un ampio ventaglio di funzioni: oltre a quelle citate sopra, troviamo spesso l’accesso remoto, la scansione delle vulnerabilità, l’ottenimento della persistenza, l’escalation dei privilegi. Questo e i tool analoghi rispondono alla logica di facilitare la scoperta e la distribuzione del malware, così come l’evasione e la permanenza all’interno dei sistemi compromessi.

Che cosa distingue Atroposia

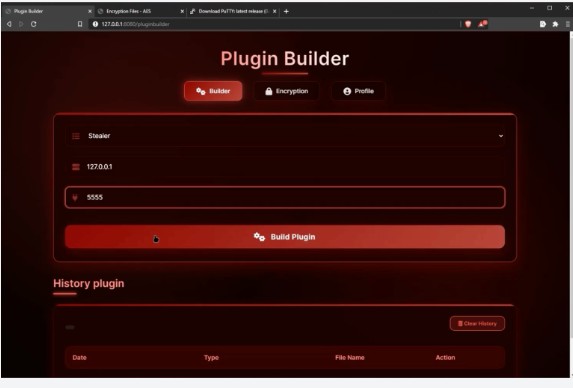

Il modello di commercializzazione di Atroposia segue una logica as-a-service con abbonamenti mensili, trimestrali o semestrali, a prezzi che vanno dai 200 ai 900 dollari. Il pannello di controllo offre un plugin builder per personalizzare rapidamente i moduli operativi, senza bisogno di competenze tecniche per la gestione dell’attacco.

Sul versante tecnico, Atroposia si caratterizza per l’uso di canali cifrati per la comunicazione con il server di comando e controllo per eludere i controlli sul traffico. La funzione Stealth RDP (HRDP Connect) è una delle più insidiose: una volta compromesso un sistema, il malware avvia una sessione di desktop remoto completamente invisibile alla vittima, senza notifiche né promemoria sullo schermo. Permette agli attaccanti di interagire con l’ambiente operativo in modo completo: aprire applicazioni, consultare email o documenti sensibili, alterare workflow, impersonare l’utente legittimo.

Sul fronte dell’esfiltrazione, Atroposia offre agli operatori l’accesso remoto totale al file system degli endpoint infetti. In sostanza integra un file manager integrato simile a un explorer locale, mediante il quale gli attaccanti possono esplorare directory, cercare file sensibili, scaricare o eliminare dati, eseguire file e compiere qualsiasi operazione autorizzata localmente sull’host. Un modulo Grabber invece automatizza la ricerca basata su estensione o parola chiave, sfruttando tool legittimi dell’host infetto ed evitando la scrittura su disco per bypassare i sistemi DLP tradizionali.

I ricercatori hanno poi rivenuto un modulo Stealer per il furto di informazioni sensibili quali per esempio le credenziali di accesso, i portafogli di criptovalute o i file delle app di messaggistica. Atroposia compie inoltre il monitoraggio degli appunti dell’utente: registra in tempo reale tutto ciò che viene copiato o tagliato negli appunti, il che spesso comprende password, codice sorgente, token, cookie di sessione, chiavi API, eccetera.

Il modulo di dirottamento DNS costituisce un altro snodo chiave: l’operatore può specificare domini da reindirizzare su IP arbitrari, inserendo regole che manipolano il traffico DNS del sistema infetto. Così facendo, il RAT può reindirizzare l’accesso a portali aziendali o servizi business verso server malevoli, esponendo la vittima a phishing e attacchi man-in-the-middle, senza che l’utente veda modifiche nell’URL. Questo modulo mette a rischio anche le connessioni HTTPS, dato che le sessioni sono in realtà controllate dal server scelto dall’attaccante. Questa tecnica permette di distribuire malware, orchestrare attacchi alla supply chain, creare tunnel DNS per l’esfiltrazione dei dati e altro.

Ultimo ma non meno importante è il supporto alla scansione delle vulnerabilità locali. Una volta compromesso l’endpoint, Atroposia può generare audit di sicurezza del sistema e individuare patch mancanti, misconfigurazioni, software obsoleti e tutto quello che può essere utile per orchestrare un attacco riuscito.

In questo articolo abbiamo parlato di: Dirottamento DNS, Esfiltrazione di Dati, Evasione dei Controlli di Sicurezza, Furto di Credenziali, Malware as-a-Service, Remote Access Trojan, Scansione Vulnerabilità,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab