Ransomware: il rischio cresce nei weekend e nelle festività

Il ransomware continua a colpire soprattutto nei weekend, nelle festività e dopo grandi eventi aziendali, sfruttando le finestre di difesa ridotta.

La nuova edizione del 2025 Holiday Ransomware Risk Report di Semperis conferma che il ransomware continua a colpire soprattutto quando si abbassano le difese: il 52% degli attacchi segnalati negli ultimi 12 mesi è avvenuto durante weekend o festività, mentre il 60% è arrivato a ridosso di un evento aziendale rilevante come fusioni, acquisizioni, IPO o round di licenziamenti. Nonostante questo dato, la maggioranza delle aziende continua a ridurre in modo significativo la presenza del personale nei SOC nei periodi più critici: il 78% dimezza il personale nei fine settimana e nei giorni festivi; un 6% non garantisce alcuna copertura in quelle finestre orarie.

Il report, realizzato in collaborazione con la società di ricerca Censuswide, si basa su un sondaggio condotto nella prima metà del 2025 che ha coinvolto 1.500 professionisti della sicurezza informatica in 10 Paesi e otto settori verticali, distribuiti tra Stati Uniti, Regno Unito, Francia, Germania, Italia, Spagna, Singapore, Canada, Australia e Nuova Zelanda. Il campione comprende imprese di dimensioni e industry differenti, tra cui istruzione, finanza, sanità, pubblica amministrazione, energia, manufacturing/utility, IT & telecomunicazioni, viaggi e trasporti.

A livello globale, la ricerca mostra che poco più della metà degli attacchi ransomware riportati (52%) si è verificata durante weekend o festività. Questo conferma una tendenza consolidata: i gruppi criminali preferiscono colpire quando i team di difesa sono ridotti e i processi interni rallentati. Ancora più evidenti risultano i picchi di rischio legati agli eventi aziendali rilevanti: il 60% degli incidenti è avvenuto dopo una fusione, un’acquisizione, un’IPO o un round di licenziamenti, con il 54% delle organizzazioni colpite che indica la fase post M&A come momento in cui il ransomware è passato all’azione. Secondo l’analisi degli esperti citati nel report, queste situazioni creano un contesto ideale per gli attaccanti: la governance è in evoluzione, le responsabilità possono essere poco chiare, i team IT e sicurezza sono concentrati sull’integrazione dei sistemi e sulla continuità del business, e la pressione per mantenere operatività e SLA aumenta la propensione a pagare il riscatto per ridurre il downtime.

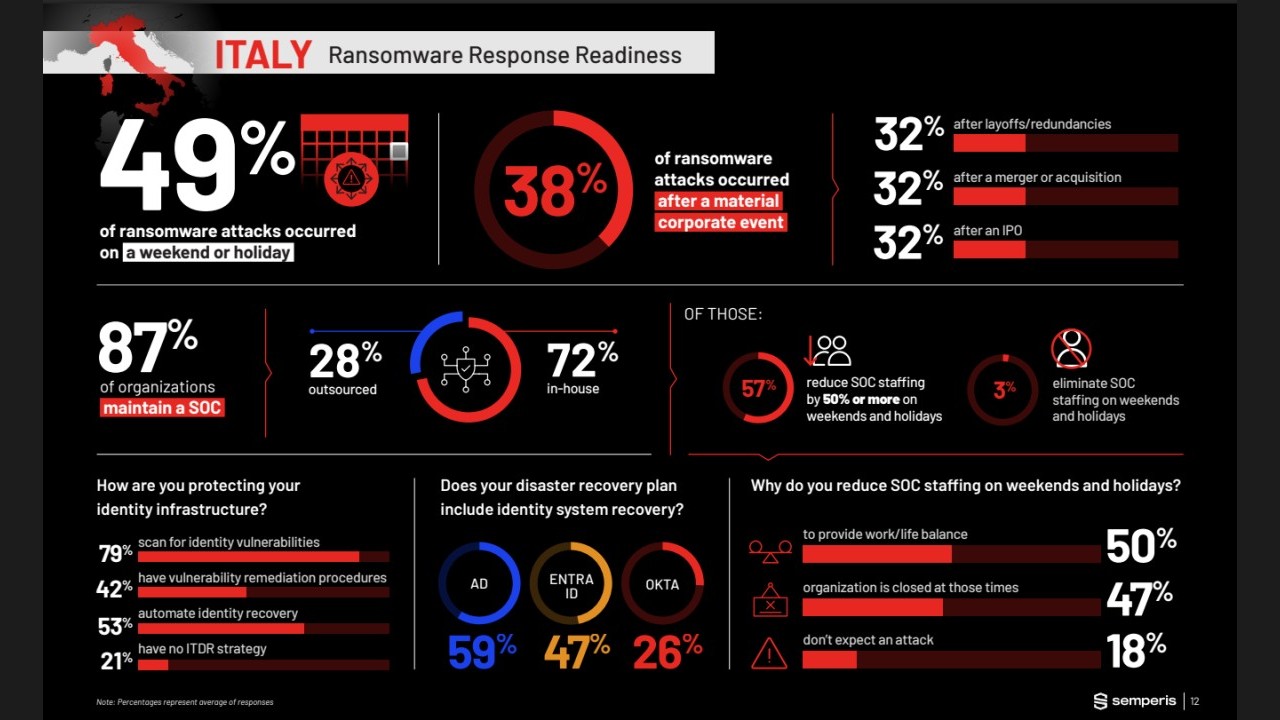

I dati italiani

Per quanto concerne l’Italia, il report evidenzia una situazione in parte diversa ma non meno critica: il 49% degli attacchi ransomware ha avuto luogo durante un fine settimana o un giorno festivo, con una incidenza in calo rispetto al 58% rilevato nell’edizione precedente. Il 38% degli attacchi è avvenuto dopo un evento aziendale rilevante come quelli a cui si è accennato sopra. L’Italia si distingue per la percentuale più bassa di aziende dotate di SOC tra i Paesi analizzati: solo l’87% dichiara di avere un centro operativo di sicurezza interno, e tra queste il 28% si affida a una gestione esternalizzata. Anche laddove un SOC esiste, la copertura durante i periodi critici resta insufficiente: il 57% delle organizzazioni con SOC riduce il personale di almeno il 50% nei weekend e nei giorni festivi, e il 3% non dispone di alcuna risorsa attiva in quelle fasce temporali.

Sul fronte della difesa basata sull’identità, il quadro italiano risulta ancora più problematico che all’estero: il 21% delle aziende non ha alcuna strategia ITDR (la percentuale più alta fra tutti i Paesi considerati) e solo il 79% effettua scansioni alla ricerca di vulnerabilità nei sistemi di identità. In questo contesto, Semperis sottolinea come la sicurezza basata sull’identità (in particolare su Active Directory, Entra ID e Okta) possa trasformare una vulnerabilità strutturale in un punto di forza competitivo, soprattutto in mercati caratterizzati da forte complessità organizzativa e frequenti cambiamenti.

Il quadro globale

A livello globale, il report rileva una forte tendenza alla internalizzazione delle operation di sicurezza: oltre il 75% delle organizzazioni che dispone di un SOC lo gestisce in-house, con un incremento di 28 punti percentuali rispetto all’anno precedente. Questa scelta viene associata alla volontà di aumentare visibilità e controllo sulle operazioni di sicurezza per poter reagire più rapidamente alle evoluzioni del contesto regolamentare, tecnologico e di business, anche grazie all’adozione di strumenti di monitoraggio e detection potenziati dall’intelligenza artificiale.

La controtendenza risiede però nella gestione dei turni: il 78% delle realtà con SOC riduce il personale del 50% o più nei weekend e nelle festività, mentre il 6% non presidia affatto il SOC fuori dall’orario lavorativo standard. Alla base di questi tagli, il 62% del campione indica come motivazione principale la necessità di garantire un migliore equilibrio tra lavoro e vita privata, il 47% fa riferimento alla chiusura dell’azienda in quelle giornate, e il 29% afferma di non ritenere probabile un attacco in quelle finestre (che è una visione smentita dal report). Il report nota come la convinzione di non essere un target sia più diffusa tra le organizzazioni sotto i 1.000 dipendenti, tra i professionisti più giovani e tra i titolari d’azienda, mentre diminuisce sensibilmente nelle imprese con oltre 5.000 addetti e tra i responsabili più senior.

Uno dei filoni centrali dello studio, a cui abbiamo accennato sopra, riguarda la maturità delle strategie di Identity Threat Detection and Response: il 90% degli intervistati dichiara di avere un piano ITDR che prevede la scansione delle vulnerabilità dei sistemi di identità, a conferma del fatto che la protezione di Active Directory, Entra ID e Okta viene ormai percepita come componente chiave della postura di sicurezza. Tuttavia, la catena si indebolisce nella fase successiva: solo il 45% delle organizzazioni dispone di procedure strutturate per la remediation delle vulnerabilità rilevate e appena il 63% automatizza il ripristino dei sistemi di identità in caso di incidente.

La stessa asimmetria emerge guardando ai piani di disaster recovery: l’inclusione esplicita dei sistemi di identità varia dal 66% per Active Directory al 55% per Entra ID, fino a scendere al 42% per Okta. Questo lascia uno spazio significativo in cui gli attaccanti possono impedire o inquinare il processo di recovery. Il report pone l’accento sul fatto che il ripristino rapido e integro della piattaforma di identità è un elemento determinante per la resilienza operativa: l’assenza di un piano di recovery specifico può portare a reintrodurre inconsapevolmente nel perimetro lo stesso intruso che ha compromesso l’ambiente, vanificando gli sforzi di risposta.

I dati relativi agli attacchi successivi a eventi aziendali rilevanti evidenziano un gap strutturale nel modo in cui molte imprese gestiscono la cyber security nelle fasi di trasformazione. L’integrazione di sistemi eterogenei viene spesso trattata come attività principalmente tecnica, mentre lo studio sottolinea che il rischio cyber associato a queste operazioni dovrebbe essere valutato fin dalle prime fasi della due diligence, al pari di quello finanziario, legale o operativo.

Dal punto di vista pratico, il report suggerisce che, prima di una fusione o acquisizione, le imprese dovrebbero dare priorità alla revisione e alla possibile modernizzazione dell’infrastruttura di identità, valutando con attenzione che cosa si sta ereditando e quali gap si introducono in termini di superficie d’attacco. Il mancato allineamento tra tempi del business e tempi della sicurezza porta spesso a integrare ambienti identitari già compromessi o comunque fragili, innalzando il rischio che i gruppi ransomware sfruttino il caos organizzativo e tecnico per ottenere privilegi elevati e persistenza a lungo termine.

Resilienza e ruolo dell’AI

Le tecnologie di AI e machine learning continuano a essere viste come leva per alleggerire il carico sui SOC, automatizzando parte delle attività di Tier 1, prioritizzando gli alert e migliorando la capacità di rilevare anomalie su identità e accessi. Tuttavia, lo studio richiama l’attenzione sul fatto che l’uso crescente di agenti autonomi e automazione spinta introduce nuovi tipi di identità non umane, che vanno gestite con lo stesso rigore degli account tradizionali per evitare che diventino un ulteriore punto di ingresso o di escalation per gli attaccanti.

In questa prospettiva, il controllo di ciclo di vita delle identità – umane e machine – e l’adozione di pratiche di least privilege, segmentazione e monitoraggio continuo diventano requisiti fondamentali per contenere il blast radius di un eventuale attacco ransomware.

In questo articolo abbiamo parlato di: AI, Active Directory, Entra ID, Identity Threat Detection and Response, Ransomware, SOC, Sicurezza Informatica,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cybersecurity: limiti e futuro dell’attuale crittografia

03-03-2026

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab