Kaspersky: le nuove minacce cyber per le PMI e le previsioni per il 2026

Kaspersky fotografa l’evoluzione del cybercrime: Italia sotto pressione, AI e deepfake in crescita, PMI e industria chiamate a ripensare strategie e difese.

Tirando il bilancio di fine anno, in un evento con la stampa Kaspersky ha offerto uno spaccato molto nitido sul modo in cui stanno cambiando le minacce cyber, soprattutto per le PMI e per il mondo industriale, e sulla velocità con cui l’ecosistema criminale sta sfruttando automazione e intelligenza artificiale per aumentare volume e sofisticazione degli attacchi. La visione strategica è stata presentata da Cesare D’Angelo, General Manager Italy, France & Mediterranean di Kaspersky, la lettura tecnica è stata proposta da Fabio Sammartino, Head of Pre-Sales di Kaspersky, mentre Noushin Shabab, Lead Security Research del GReaT Team ha proposto un’analisi più mirata al finance e all’ambio industriale.

Italia tra i Paesi più colpiti

“L’Italia è sempre ai primi posti quando si parla di attacchi che vanno a buon fine”, ha esordito D’Angelo introducendo i dati dell’ultimo report Kaspersky dedicato alla percezione delle minacce e alle strategie di difesa delle piccole e medie imprese. Nel segmento PMI, il Belpaese detiene un “triste primato”: ha registrato il 25% degli attacchi rilevati in tutta Europa mediante le Potentially Unwanted Applications, ossia applicazioni legittime, abusate dagli attaccanti per svolgere attività malevole. In altre parole si tratta dei Living-off-the-land: non sono una novità e sono caratterizzati dal fatto di essere più difficili da individuare da parte delle soluzioni di difesa tradizionali. La loro diffusione spinge verso l’adozione di soluzioni più sofisticate, come quelle MDR in grado di analizzare anche l’aspetto comportamentale del software.

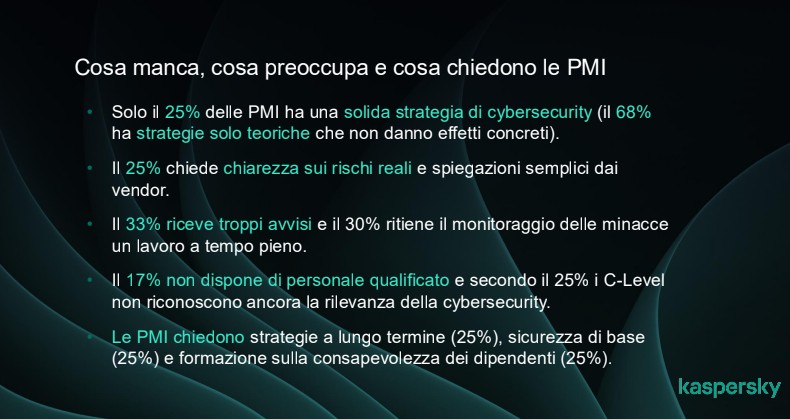

D’Angelo sottolinea che le PMI restano tra gli obiettivi privilegiati dei cybercriminali, per ragioni soprattutto organizzative: “tante di queste aziende non hanno nemmeno una strategia o non hanno obiettivi in ambito cyber”. Una parte di responsabilità ricade sui vendor, che non sono finora stati in grado di far passare messaggi chiari: molte delle aziende intervistate ritengono che le soluzioni di security creino un carico di lavoro eccessivo per le risorse di security di cui dispongono, che spesso nelle PMI sono le stesse dell’IT. Il risultato è che la postura di sicurezza non evolve al passo delle minacce.

Un altro problema è di natura culturale. La stessa ricerca condotta da Kaspersky rivela infatti che il 25% di C-level non riconosce ancora il valore della cybersecurity. Secondo D’Angelo il problema è la mancanza di un orizzonte temporale: “per quella che è la nostra visibilità, probabilmente non investono con un orizzonte di medio e lungo termine. Piuttosto, tendono a investire per tappare un buco”, ossia acquistano un prodotto di endpoint protection o di vulnerability assessment per soddisfare la compliance normativa, non nell’ambito di un percorso strutturato di crescita delle competenze interne e della postura di sicurezza.

La compliance, in particolare, continua a influire sulle scelte di spesa: si investe “perché devo” e non a fronte di una progettualità disegnata sul modello di business dell’azienda”, così da spendere il minimo. Il rovescio della medaglia è così facendo si ottengono risposte limitate in termini di valore e di efficacia. Un approccio di questo tipo è fortemente controproduttivo in un quadro di cybersecurity come quello attuale, in cui ogni giorno viene immessi in rete mezzo milione di nuovi file malevoli. La stima è la ribasso perché il numero è il frutto della detection condotta sui sistemi protetti da Kasperky; si debbono poi tenere in conto quelli rilevati dalle soluzioni concorrenti.

Minacce e tendenze

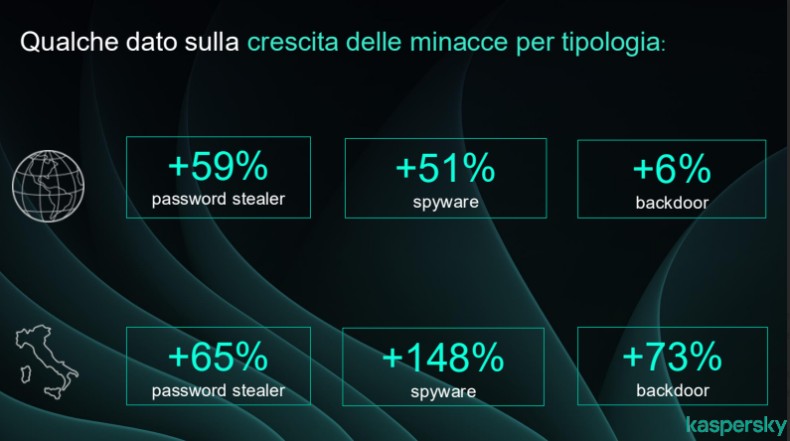

Le minacce in crescita sono password stealer, spyware e backdoor, in Italia più che nel resto di Europa. D’Angelo ha evidenziato in particolare la crescita dei password stealer, correlata all’impennata degli attacchi basati su furto di credenziali, e ha sottolineato come queste credenziali abbiano “un mercato enorme nel dark web e deep web”. Su questo fronte, l’Italia registra incrementi molto superiori alla media in ambito spyware e backdoor, segno di un’esposizione particolare agli attacchi che puntano al controllo prolungato degli endpoint. In diversi casi osservati dal vendor, l’attaccante è rimasto nei sistemi per mesi o per anni prima di essere scoperto, sfruttando il fatto di potersi muovere con credenziali legittime e quindi in maniera apparentemente lecita. Nelle PMI, dove tecnologie e processi di detection avanzata sono ancora poco diffusi, questo tipo di attacco è uno dei più pericolosi”

Noushin Shabab ha contribuito alla vision sulle minacce con il focus sul settore finanziario e industriale. La ricercatrice ha confermato che molte tendenze previste a fine 2024 si siano puntualmente concretizzate nel 2025, fra cui quelle relative agli attacchi APT, attacchi al settore finanziario e industriale.

Tra i trend chiave, Shabab individua un aumento degli attacchi alla supply chain software (si parla di circa un +48% dei pacchetti malevoli rivolti alle catene di fornitura), spesso sottoforma di framework dannosi distribuiti tramite la nota libreria online per codice JavaScript NPM e integrati in software legittimi, che diventano di fatto vettori di attacco per gli

Tra i trend chiave, Shabab individua un aumento degli attacchi alla supply chain software (si parla di circa un +48% dei pacchetti malevoli rivolti alle catene di fornitura), spesso sottoforma di framework dannosi distribuiti tramite la nota libreria online per codice JavaScript NPM e integrati in software legittimi, che diventano di fatto vettori di attacco per gli

Un altro fronte che preoccupa i ricercatori è la convergenza tra criminalità organizzata tradizionale e cybercrime. Shabab ha esposto un caso seguito dal suo team che ha coinvolto il sistema di pagamenti istantanei della Banca Centrale del Brasile, condotti da cybercriminali in collaborazione con gruppi di criminalità organizzata tradizionale. In sostanza, queste alleanze consentono ai gruppi cyber di sfruttare canali di riciclaggio e reti logistiche collaudate nel mondo fisico, oltre a un accesso facilitato a informazioni e infrastrutture locali.

Non poteva mancare il tema caldo del momento: l’AI, che per Shabab è ormai un moltiplicatore di capacità anche per i cybercriminali, sia nella fase di sviluppo del malware sia nella costruzione di campagne di phishing altamente personalizzate. “Con l’aumento delle piattaforme e dei servizi di AI che aiutano le persone nel proprio lavoro, gli attaccanti possono sviluppare nuovi malware, condurre analisi più automatizzate dell’ambiente target e lanciare attacchi tramite phishing personalizzato in modo molto più semplice”, ha detto, con particolare riferimento all’uso degli LLM.

Che cosa ci aspetta quindi per il 2026: cresceranno in modo significativo i casi di social engineering basato su deepfake e servizi AI, soprattutto in relazione ai sistemi di autenticazione biometrica sempre più diffusi nel settore finanziario. “Molte istituzioni finanziarie stanno usando metodi biometrici per l’autenticazione, e alcuni di questi sistemi possono essere aggirati con deepfake, perché sono pensati per funzionare anche con telefoni di fascia bassa e qualità video inferiore”, ha avvertito, sottolineando l’urgenza di test più rigorosi su questi meccanismi.

Tra le minacce emergenti, Shabab ha richiamato l’attenzione sull’evoluzione dei mobile banking trojan, sempre più orientati a sfruttare la diffusione dei pagamenti contactless via NFC. Non meno preoccupante è il fenomeno dei dispositivi infettati out of the box: “abbiamo già iniziato a vedere malware preinstallato su smartphone e crediamo che vedremo sempre più dispositivi, come le smart TV, arrivare sul mercato con malware già presente”, ha affermato l’esperta, citando la crescente connettività e fragilità di oggetti che entreranno nelle reti domestiche e aziendali senza passare per controlli di sicurezza adeguati.

Passando al mondo industriale, Shabab ha mostrato una statistica incoraggiante: la percentuale di utenti ICS minacciati ogni trimestre è prossima a un quinto del totale, ma il dato è in calo graduale. La distribuzione geografica degli attacchi mostra regioni più esposte (Africa e Sud-Est asiatico) e aree a minore incidenza, come Europa e Nord America, con un andamento che riflette il diverso grado di maturità delle pratiche di cybersecurity industriale. Anche nella disamina per settore, le differenze sono marcate: l’oil & gas registra numeri relativamente più bassi rispetto ad ambiti come automazione o biometria; in parte perché molte industrie emergenti solo di recente hanno iniziato a implementare software e misure di sicurezza adeguate.

Per il resto, le tre macro-tendenze osservate ricalcano parzialmente quanto visto nel finance, ma con declinazioni specifiche: sfruttamento della supply chain e delle relazioni di fiducia,e esposizione di dispositivi e impianti che, pur inseriti in reti teoricamente isolate o “air-gapped”, sono comunque raggiungibili e sfruttabili se non adeguatamente protetti. La terza trendline è l’uso dell’AI nelle varie fasi dell’attacco: dalla reconnaissance alla generazione di codice all’interno del malware, passando per la progettazione dell’infezione e la scelta dei vettori di ingresso. In questo contesto, Shabab ha citato casi come Pipe Magic, una backdoor full-fledged identificata nel 2022 e poi evoluta in nuove versioni nel 2024 e nel 2025; e le campagne attribuite al gruppo Lazarus.

La previsione è quindi che nel 2026 Kaspersky si aspetta disruption significative nella logistica globale e nelle supply chain, soprattutto nell’energia e nell’hi-tech, che saranno sfruttate dai cybercriminali per colpire i punti nevralgici dei flussi fisici e digitali. La crescente interdipendenza tra geopolitica, supply chain e cyber rischia di trasformare ogni crisi regionale in un’occasione per attacchi mirati alle infrastrutture critiche.

Un altro spostamento previsto riguarda il focus geografico, con un lento spostamento dagli Stati Uniti e dall’Europa verso Asia, Medio Oriente e America Latina.

L’analisi tecnica

Sul fronte più tecnico e operativo, Fabio Sammartino ha focalizzato l’attenzione sul cybercrime, perché diventa sempre più importante conoscere gli attaccanti e le loro skill. Grazie al team di Digital Footprint Intelligence di Kaspersky, che ha studiato migliaia di annunci di lavoro nel dark web, si apprende che nel 2025 le professionalità più richieste sono state penetration tester e developer. “Il penetration tester in teoria lavora per lo più alla difesa, ma soprattutto in Russia, con l’uscita dal mercato di tante aziende occidentali, moltissime professionalità si sono riversate nel mondo illegale”, ha spiegato Sammartino, aggiungendo che i gruppi criminali hanno bisogno di queste figure perché “l’attacco si sviluppa sempre di più utilizzando software già presenti nella rete della vittima”.

Il ruolo dei developer è centrale nell’ecosistema del malware-as-a-service, dove ai gruppi cybercriminali vengono offerte piattaforme complete che possono essere usate senza bisogno di competenze tecniche: “qualcuno sviluppa una piattaforma a cui il cybercriminale si collega online e riceve le istruzioni per effettuare violazioni, a volte avendo già a disposizine le password per portare avanti la prima violazione” spiega Sammartino. In quest’ottica i developer devono non solo creare gli strumenti d’attacco, ma anche “mettere in sicurezza la piattaforma, evitare che venga abusata o rubata”, affrontando in pratica gli stessi problemi di chi sviluppa software nel mondo legale.

Una rivoluzione tecnica a cui stiamo assistendo è la lenta ma inesorabile uscita di scena di Telegram: “Telegram era la piattaforma principale per l’operatività del dark web: compravendita di informazioni, scambio di dati, carding, distribuzione di malware, vendita di servizi di doxing”, ha ricordato Sammartino. Negli ultimi 18 mesi però, con l’introduzione di meccanismi più severi di controllo delle attività illegali sulla piattaforma, Telegram è in via di abbandono: resta largamente utilizzata, ma “probabilmente nei prossimi mesi e anni si perderà completamente”.

In parallelo, si assiste a uno spostamento verso altre piattaforme, come Signal, e alla creazione di strumenti di messaggistica proprietari da parte degli stessi gruppi di cybercriminali. Per chi difende, questo significa maggiore complessità nel monitoraggio delle conversazioni e delle dinamiche criminali.

Nel ricostruire la catena tipica di un attacco, Sammartino ha insistito sul ruolo dei password stealer come primo anello. “oggi quello che sta funzionando molto bene è l’annuncio nel dark web della vendita di credenziali compromesse attraverso gli infostealer e i password stealer”, da parte di gruppi specializzati esclusivamente in raccolta dati. Una volta estratti i dati che interessano, le informazioni vengono condivise consentendo ad altri criminali informatici di accedere a credenziali valide da rivendere o, a seconda della struttura del gruppo, proseguire direttamente con l’attacco.

Questa situazione chiarisce l’importanza sempre più emergente della Threat intelligence. Sammartino sottolinea che “non basta più comprare una soluzione. La sicurezza va disegnata sul modello di business, sugli asset esposti, sulle vulnerabilità del perimetro, spostando l’attenzione da una detection reattiva a una proattiva” che abbia l’obiettivo di identificare i primi segnali deboli di una compromissione e intervenire prima che l’attacco raggiunga fasi avanzate e più distruttive.

La proposta di Kaspersky

Il vendor sta spingendo su un set di servizi costruiti per tradurre la threat intelligence in azioni concrete, in funzione del livello di maturità delle aziende. Per le realtà meno strutturate sono disponibili threat data feed integrati nei next generation firewall, che richiedono qualche minuto di installazione per innalzare istantaneamente il livello di detection e fornire informazioni aggiornate su siti malevoli e infrastrutture di comando e controllo.

Accanto ai data feed figura il servizio di Digital Footprint Intelligence, che analizza la rete e gli asset del cliente “dall’esterno, come se fosse un attaccante”, mette in evidenza i punti più deboli del perimetro e indica dove concentrare budget e gli interventi. C’è poi l’attività di Brand Monitoring, che si occupa della reputazione dell’azienda, spaziando dalle pagine social alle app mobile e alle truffe agli utenti finali, mentre altri strumenti come Threat Lookout, Threat Analysis e Intelligence Reporting pensati per i SOC.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab