Nasce una rete AI ombra: 175.000 server esposti online

Una nuova ricerca rivela 175.000 server AI accessibili da Internet e spesso non gestiti, che sfuggono ai controlli di sicurezza tradizionali e aprono un ulteriore fronte di rischio.

175.000 host esposti su Internet, distribuiti in 130 Paesi, operano al di fuori dei controlli di sicurezza e dei sistemi di monitoraggio offerti di default dai fornitori di piattaforme, creando una superficie d’attacco ampia, opaca e in larga parte non gestita. È il quadro che emerge dalla ricerca congiunta Silent Brothers | Ollama Hosts Form Anonymous AI Network Beyond Platform Guardrails firmata da SentinelLabs e Censys, che documenta la crescita quasi silenziosa di un vasto strato di infrastruttura di calcolo AI, ai margini dei tradizionali perimetri di sicurezza, complice il successo dei framework open source per la gestione locale dei modelli LLM come Ollama.

Ollama nasce con l’obiettivo di semplificare l’esecuzione locale dei modelli, privilegiando portabilità e facilità di installazione, lasciando al singolo amministratore o sviluppatore il compito di definire confini di esposizione, policy di autenticazione e integrazione con i sistemi di osservabilità esistenti. Questa combinazione di semplicità d’uso ed esposizione, se mal gestita, ha dei gravi effetti collaterali: come precisato in report precedenti, il ransomware PromptLock attivo dal 2025 ha sfruttato proprio un modello di AI esposto tramite API Ollama per generare in tempo reale script per la discovery, l’esfiltrazione, la cifratura e perfino la distruzione dei dati, dimostrando che l’uso operativo di questa tecnologia da parte dei cyber criminali è già una realtà concreta.

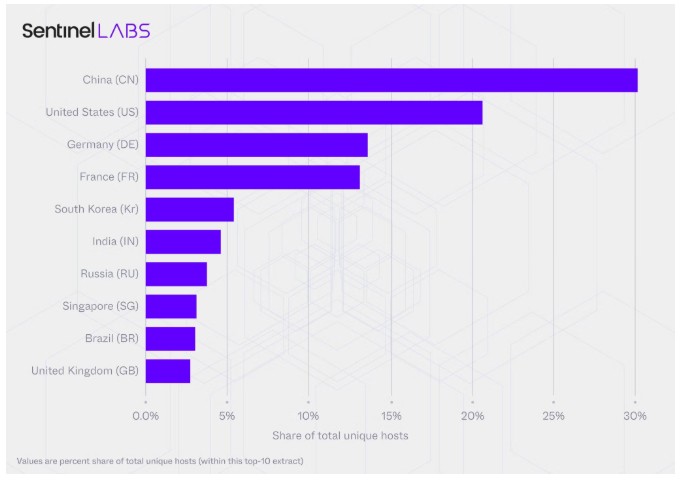

La Top 10 dei Paesi per numero di host unici ospitati

La Top 10 dei Paesi per numero di host unici ospitati

Il punto di partenza dello studio SentinelLabs è il monitoraggio di lungo periodo dei sistemi che espongono in rete istanze Ollama, con l’obiettivo di misurare la reale ampiezza della superficie esposta, capire dove si concentra e quali funzionalità mette a disposizione di utenti legittimi e potenziali attaccanti. Su 293 giorni di attività, l’infrastruttura di scansione di SentinelLabs e Censys ha registrato 7,23 milioni di rilevazioni provenienti da 175.108 host unici riconducibili a Ollama, con un nucleo stabile di circa 23.000 server che genera in modo continuativo la gran parte del traffico osservato. Più che i volumi complessivi, è proprio questo core persistente a delineare una vera e propria rete di calcolo AI anonima ma strutturata, che sfugge al monitoraggio IT ordinario.

Fin dalle prime fasi dell’analisi emerge che questi host sono distribuiti tra infrastrutture commerciali e reti residenziali, con una presenza rilevante sulle connessioni domestiche e small business. È un pattern che richiama dinamiche già viste con lo shadow IT, ma amplificato dal fatto che si tratta di un’infrastruttura computazionale con capacità di esecuzione e accesso a sistemi terzi, spesso ospitata su asset privati o comunque fuori dal perimetro formale dell’IT aziendale. La conclusione è che esiste una rete di calcolo AI che resta invisibile alle funzioni di sicurezza e al monitoraggio centralizzato, rendendo molto più difficile applicare modelli di governance e controllo paragonabili a quelli dei cluster cloud gestiti.

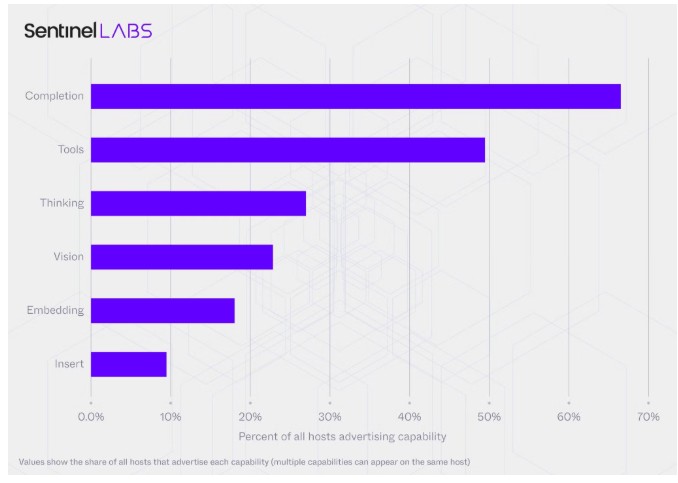

Che cosa fanno, in concreto, questi server? Quasi la metà degli host monitorati è configurata con funzionalità di tool‑calling, con la capacità di richiamare funzioni esterne, eseguire codice, chiamare API o interagire con altri sistemi. In altre parole, possono diventare veri e propri orchestratori di azioni e, in caso di abuso tramite compromissione, prompt injection o sfruttamento di misconfigurazioni, sono in grado di attuare operazioni concrete su asset interni o servizi esterni accessibili dal server.

Funzionalità degli host

Funzionalità degli host

Tecnicamente parlando, gli host Ollama esposti tendono a operare sempre con gli stessi modelli, negli stessi formati, secondo schemi molto simili. Questa omogeneità è un vantaggio per chi vuole distribuire velocemente LLM open source in ambienti diversi, ma significa anche che un singolo problema di sicurezza può propagarsi a un’intera classe di deployment, offrendo a un attaccante esperto l’occasione di trasformare queste risorse in armi.

SentinelLabs e Censys evidenziano che l’elemento temporale gioca un ruolo di consolidamento: questo nuovo segmento del perimetro digitale, da considerare ormai in modo strutturale, è attivo e osservabile per almeno 293 giorni consecutivi. Ciò significa che molti deployment non vengono rivisti né dismessi e restano in esercizio anche dopo la fase sperimentale, senza un chiaro inquadramento in policy di sicurezza definite.

In questo articolo abbiamo parlato di: AI Security, Attack Surface Management, Cloud Security, Cybersecurity, LLM Security, Open Source Security, Threat Intelligence,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab