Microsoft Defender ATP ora rileva i malware UEFI

Microsoft sta espandendo le funzionalità di protezione firmware di Microsoft Defender Advanced Threat Protection con un nuovo scanner UEFI (Unified Extensible Firmware Interface). Grazie a questa novità la piattaforma di sicurezza aziendale per gli endpoint è ora in grado di rilevare e proteggere i clienti dai malware UEFI.

Da notare che la protezione integrata contro gli attacchi firmware è già inclusa da ottobre 2019 nei Secured-core PC con Windows 10, appunto per bloccare gli attacchi che sfruttano le falle di sicurezza nei driver e nel firmware. La decisione di Microsoft amplia quindi la suddetta copertura a tutti gli endpoint aziendali e risponde all'esigenza crescente di fronteggiare la continua crescita di attacchi a livello di hardware e firmware.

In questo tipo di attacchi, i cyber criminali agiscono per compromettere la procedura di avvio del sistema e instillare malware di basso livello che sono particolarmente ostici da rilevare. Con la novità annunciata, Windows Defender System Guard garantisce un avvio sicuro tramite funzionalità di sicurezza supportate dall'hardware.

Beneficiano dell'attestazione a livello di hypervisor e Secure Launch, noto anche come Dynamic Root of Trust (DRTM), abilitato per impostazione predefinita nei Secured Core PC. Il nuovo motore di analisi UEFI in Microsoft Defender ATP espande queste protezioni rendendo ampiamente disponibile la scansione del firmware.

A fare la differenza è appunto lo scanner UEFI integrato in Microsoft Defender ATP. Consente di eseguire una scansione antimalware all'interno del file system del firmware. Interagisce direttamente con il chipset della scheda madre ed esegue un'analisi dinamica utilizzando tre nuovi componenti. UEFI anti-rootkit raggiunge il firmware tramite la Serial Peripheral Interface (SPI). Uno scanner completo del file system analizza il contenuto all'interno del firmware. Un motore di rilevamento identifica exploit e comportamenti dannosi.

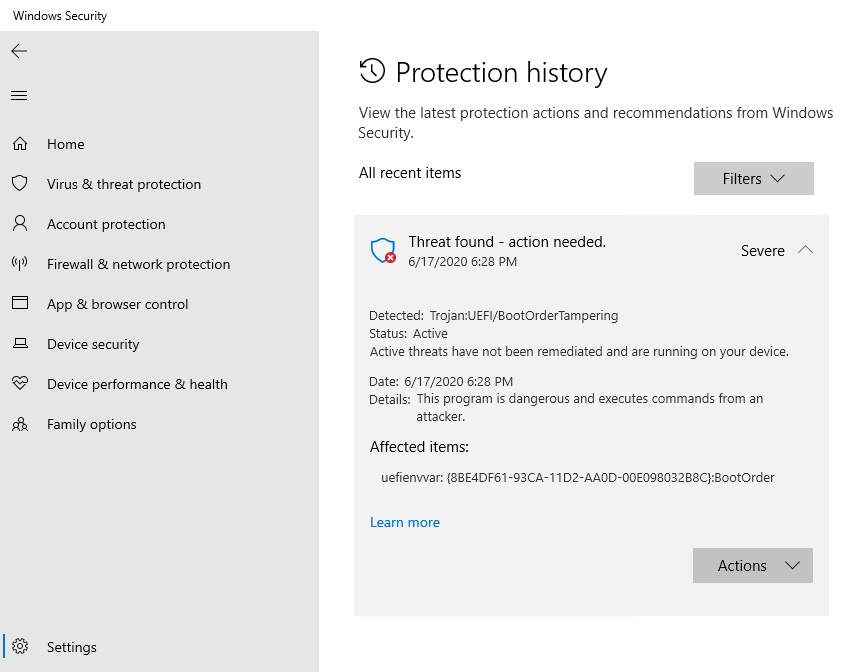

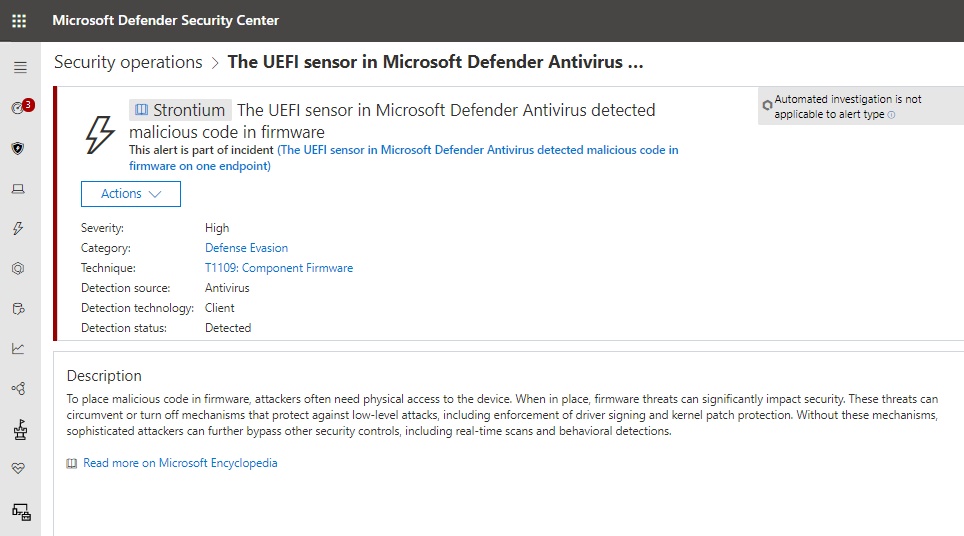

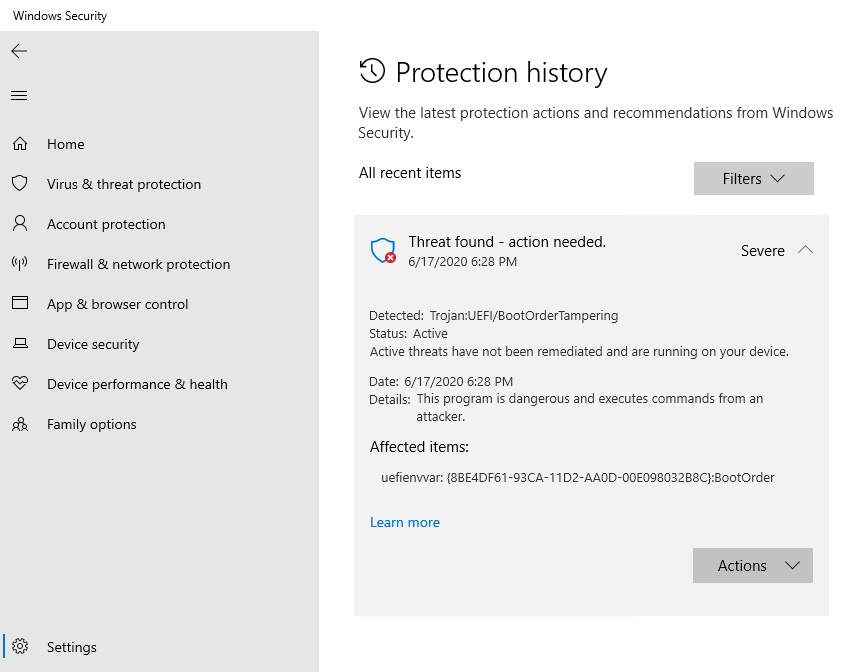

L'analisi del firmware è orchestrata da eventi di runtime, come il caricamento sospetto di driver, e attraverso scansioni periodiche del sistema. I rilevamenti vengono segnalati nella sicurezza di Windows, in Protection History. I clienti vedranno inoltre questi rilevamenti sottoforma di avvisi in Microsoft Defender Security Center, così che il team di sicurezza possa analizzarli e rispondere agli attacchi.

In questa configurazione, l'interfaccia UEFI sostituisce il BIOS legacy. Se il chipset è configurato correttamente e l'avvio sicuro è abilitato, il firmware si potrà ragionevolmente considerare sicuro. Questo perché, per poter distribuire un rootkit, gli aggressori necessitano di un firmware vulnerabile o di un computer non configurato correttamente. Qualora questi due elementi fossero inattaccabili, il percorso di avvio che intercorre fra l'accensione e l'inizializzazione del sistema operativo è da considerarsi affidabile.

In questa configurazione, l'interfaccia UEFI sostituisce il BIOS legacy. Se il chipset è configurato correttamente e l'avvio sicuro è abilitato, il firmware si potrà ragionevolmente considerare sicuro. Questo perché, per poter distribuire un rootkit, gli aggressori necessitano di un firmware vulnerabile o di un computer non configurato correttamente. Qualora questi due elementi fossero inattaccabili, il percorso di avvio che intercorre fra l'accensione e l'inizializzazione del sistema operativo è da considerarsi affidabile.

Le funzioni di sicurezza supportate dall'hardware, come l'attestazione dei dispositivi, consentono di bloccare gli attacchi firmware. Infine, non è da dimenticare Microsoft Threat Protection (MTP), che offre una difesa ancora più ampia, coordinando la protezione tra endpoint, identità, posta elettronica e app.

Da notare che la protezione integrata contro gli attacchi firmware è già inclusa da ottobre 2019 nei Secured-core PC con Windows 10, appunto per bloccare gli attacchi che sfruttano le falle di sicurezza nei driver e nel firmware. La decisione di Microsoft amplia quindi la suddetta copertura a tutti gli endpoint aziendali e risponde all'esigenza crescente di fronteggiare la continua crescita di attacchi a livello di hardware e firmware.

In questo tipo di attacchi, i cyber criminali agiscono per compromettere la procedura di avvio del sistema e instillare malware di basso livello che sono particolarmente ostici da rilevare. Con la novità annunciata, Windows Defender System Guard garantisce un avvio sicuro tramite funzionalità di sicurezza supportate dall'hardware.

Beneficiano dell'attestazione a livello di hypervisor e Secure Launch, noto anche come Dynamic Root of Trust (DRTM), abilitato per impostazione predefinita nei Secured Core PC. Il nuovo motore di analisi UEFI in Microsoft Defender ATP espande queste protezioni rendendo ampiamente disponibile la scansione del firmware.

A fare la differenza è appunto lo scanner UEFI integrato in Microsoft Defender ATP. Consente di eseguire una scansione antimalware all'interno del file system del firmware. Interagisce direttamente con il chipset della scheda madre ed esegue un'analisi dinamica utilizzando tre nuovi componenti. UEFI anti-rootkit raggiunge il firmware tramite la Serial Peripheral Interface (SPI). Uno scanner completo del file system analizza il contenuto all'interno del firmware. Un motore di rilevamento identifica exploit e comportamenti dannosi.

L'analisi del firmware è orchestrata da eventi di runtime, come il caricamento sospetto di driver, e attraverso scansioni periodiche del sistema. I rilevamenti vengono segnalati nella sicurezza di Windows, in Protection History. I clienti vedranno inoltre questi rilevamenti sottoforma di avvisi in Microsoft Defender Security Center, così che il team di sicurezza possa analizzarli e rispondere agli attacchi.

In questa configurazione, l'interfaccia UEFI sostituisce il BIOS legacy. Se il chipset è configurato correttamente e l'avvio sicuro è abilitato, il firmware si potrà ragionevolmente considerare sicuro. Questo perché, per poter distribuire un rootkit, gli aggressori necessitano di un firmware vulnerabile o di un computer non configurato correttamente. Qualora questi due elementi fossero inattaccabili, il percorso di avvio che intercorre fra l'accensione e l'inizializzazione del sistema operativo è da considerarsi affidabile.

In questa configurazione, l'interfaccia UEFI sostituisce il BIOS legacy. Se il chipset è configurato correttamente e l'avvio sicuro è abilitato, il firmware si potrà ragionevolmente considerare sicuro. Questo perché, per poter distribuire un rootkit, gli aggressori necessitano di un firmware vulnerabile o di un computer non configurato correttamente. Qualora questi due elementi fossero inattaccabili, il percorso di avvio che intercorre fra l'accensione e l'inizializzazione del sistema operativo è da considerarsi affidabile. Le funzioni di sicurezza supportate dall'hardware, come l'attestazione dei dispositivi, consentono di bloccare gli attacchi firmware. Infine, non è da dimenticare Microsoft Threat Protection (MTP), che offre una difesa ancora più ampia, coordinando la protezione tra endpoint, identità, posta elettronica e app.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab