Questa notizia è presente nello Speciale:

Cyber security: prospettive 2021

Il parere di Westcon

Di Rosario Blanco, Westcon Commercial Vendor Director

Quali sono le principali dinamiche che avete osservato nel campo della cyber security, e quali sono destinate a protrarsi nel 2021?

L'ultimo anno è stato fondamentale per la sensibilizzazione ai temi della cybersecurity anche dei "non addetti ai lavori".

Senza dubbio, la criticità più importante che si è dovuto affrontare è stata l'abilitazione sicura di lavoratori remoti, una necessità che continuerà anche nel corso del prossimo anno e che a ragione si può considerare come una componente imprescindibile della "nuova normalità" in cui ci troviamo ad operare.

Oggi, l'esigenza di dinamicità delle aziende si sostiene decisamente sull'adozione di soluzioni cloud e multicloud. La complessità aggiunta da questa modalità operativa introduce delle nuove criticità e comporta un'adeguata adozione di specifici criteri di sicurezza.

Il cloud sarà la chiave per la crescita delle aziende anche nel prossimo anno, senza il mantenimento di una corretta postura di sicurezza, si rischia però di vanificarne i benefici.

Un'ulteriore tendenza che si osserva nel mercato della cybersecurity è quella di uno spostamento verso l'adozione di modalità a consumo (aaS) e servizi gestiti da parte di Managed Service Security Providers.

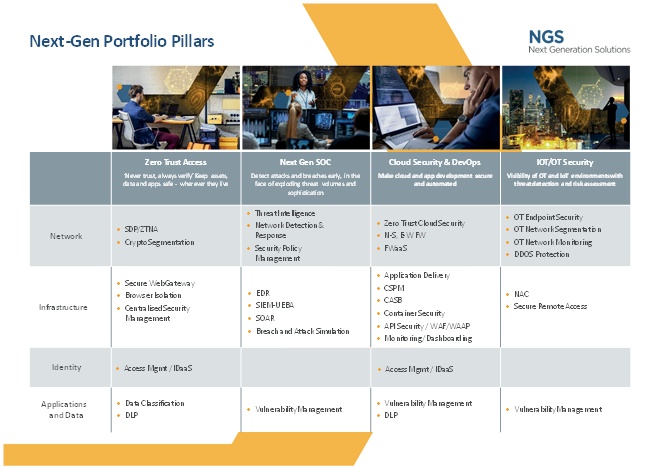

Per rispondere alle rinnovate esigenze del mondo della cybersecurity, Westcon ha deciso di presentarsi sul mercato con una proposizione, chiamata Next Generations Solutions, basata su quattro pilastri operativi (Zero Trust Access, IoT/OT, Next Gen Soc, Secure Cloud & DevOps). Mettendo a disposizione i migliori vendor, aiuta i clienti nell'identificazione delle soluzioni più adatte a loro ed alle loro strategie a lungo termine.

Lo Zero Trust Access si basa sull'assunto che non bisogna mai dare nulla per scontato e che bisogna sempre verificare; questo vale per individui, dispositivi, traffico, interfacce.L'importanza di quest'area è fondamentale per la sicurezza. Le recenti analisi ci dicono che la quasi totalità delle aziende risulta vulnerabile ad attacchi da parte di risorse interne, che l'aumento del lavoro da remoto nella prima parte del 2020 ha causato anche un aumento di "cyber threats" e che gli attacchi basati su phishing sono aumentati di quasi il 700% da febbraio a marzo 2020.

Lo Zero Trust Access si basa sull'assunto che non bisogna mai dare nulla per scontato e che bisogna sempre verificare; questo vale per individui, dispositivi, traffico, interfacce.L'importanza di quest'area è fondamentale per la sicurezza. Le recenti analisi ci dicono che la quasi totalità delle aziende risulta vulnerabile ad attacchi da parte di risorse interne, che l'aumento del lavoro da remoto nella prima parte del 2020 ha causato anche un aumento di "cyber threats" e che gli attacchi basati su phishing sono aumentati di quasi il 700% da febbraio a marzo 2020. I concetti su cui poggia lo Zero Trust, si possono riassumere come segue.Conoscere dove sono i propri dati, adottando criteri di identificazione e classificazione.Conoscere chi sono gli utenti, richiedendone l'autenticazione degli accessiDefinire cosa gli utenti possono utilizzare, adottando criteri di accesso a dati ed applicazioni basati su privilegi.

Considerare tutto il traffico come "untrusted" ed isolare il traffico Web dai dispositivi.

Il SOC (Security Operations Center) è costituito da un team organizzato ed altamente qualificato, col compito di monitorare e migliorare la postura di sicurezza delle aziende. La sua attività consiste nella prevenzione, rilevamento, analisi e risposta ad incidenti di sicurezza con l'aiuto di tecnologia, processi e procedure.

Il Next Gen SOC, racchiude tra le sue caratteristiche l'utilizzo di Intelligenza Artificiale e Machine Learning per la gestione degli allarmi, la capacità di risposta automatizzata ed orchestrata, combinazione di alta scalabilità e bassi costi operativi, il supporto di molteplici sorgenti dati, la mappatura degli eventi all'interno di un framework MITRE che ne regolamenta l'evoluzione.

Rilevare attacchi e violazioni per tempo, sia che questi siano dovuti a "sofistificazione" o errori inconsapevoli, è fondamentale per la sopravvivenza di ogni azienda.

L'obiettivo dell'area Cloud Security & DevOps è quello di rendere cloud e sviluppo delle applicazioni sicuri ed automatizzati.

Non sempre risulta evidente che il cloud si basa su di un modello di responsabilità condivisa. Infatti, mentre la responsabilità dei dati è sempre del proprietario, quella di altre componenti quali ad esempio le Applicazioni o Middleware, potrebbe cambiare a seconda che si operi in contesti Infrastructure aaS, Platform aaS oppure Software aaS. Ci si potrebbe quindi dover preoccupare di scansione delle vulnerabilità, Application/Service Network FW, visibilità, micro-segmentazione, Server EDR, Container Protection, Serverless Protection (CWPP/IaaS) oltre che perdita dei dati, esposizione accidentale dei dati, furto di credenziali, conformità (CASB/SaaS).

L'adozione delle pratiche e filosofie DevOps consentono uno sviluppo agile, la produzione veloce e frequente di applicazioni e servizi. Si tratta di modalità che le aziende stanno sempre più acquisendo per sostenere le loro esigenze di competitività.

Questo scenario mostra la necessità di integrare Security e DevOps (DevSecOps). In accordo con SAP infatti, l'85% degli attacchi ha come obiettivo applicazioni software, il 70% di qualunque applicazione è costituito da componenti software riutilizzabili. Questo ha fatto sì che gli sviluppatori siano diventati un interessante obiettivo per gli hacker.

L'obiettivo che si vuole raggiungere è quello di affrontare i problemi il più presto possibile nel ciclo di sviluppo (Shift Left). Il processo che si adotta si compone in tre fasi:

- Mettere in sicurezza il codice, individuando le vulnerabilità del software in fase di creazione.

- Distribuire in sicurezza, attraverso la scansione delle immagini software nei registri alla ricerca di vulnerabilità e codice maligno.

Il quarto pilastro della nostra soluzione NGS è quello relativo ad IoT/OT security, un'area in fortissima espansione.

L'universo IoT è costituito dalla combinazione di tre componenti, gli smart objects (things), connettività, infrastruttura di business e computing.

OT è invece costituito dalle componenti che si occupano del monitoraggio e controllo di dispositivi e processi industriali.

Le previsioni degli analisti (Gartner) sono che entro il 2025 un quarto di tutti gli attacchi di cybersecurity saranno condotti attraverso l'uso di dispositivi IoT.

I problemi di sicurezza del mondo IoT sono fortemente legati alle limitate risorse dei dispositivi che non consentono l'installazione di software di sicurezza. Questi oggetti OT/IoT utilizzano software non sicuro difficile da aggiornare o correggere. Sovente presentano l'esistenza di backdoor allo scopo di un facile accesso remoto. Spesso le password sono quelle predefinite ed i meccanismi di autenticazione deboli, data privacy (ad esempio per telecamere con a bordo software per riconoscimento facciale) ed intercettazione delle conversazioni sono altri potenziali problemi.

In definitiva l'IoT introduce all'interno delle aziende una significativa lista di vulnerabilità che aumentano la superfice d'attacco. Per limitare i rischi è pertanto necessario introdurre un livello aggiuntivo di sicurezza.

Quali sono i vendor con cui rispondete alle rinnovate esigenze di cyber security e quali sono i punti di forza di ciascuno?

L'approccio che sta alla base della soluzione NGS di Westcon, prescinde dalla proposizione legata a specifici vendor, ma si concentra invece su attività atte a promuovere i pilastri (Zero Trust Access, IoT/OT, Next Gen Soc, Secure Cloud & DevOps) che la compongono. Tuttavia, vale sicuramente la pena di illustrare brevemente alcuni dei vendor che ha a disposizione.Menlo Security (Zero Trust Access, Cloud Security & DevOps). Si tratta di un vendor la cui soluzione adotta i principi dell'Isolation e dello Zero Trust. Nessuna applicazione, documento, e-mail o url viene considerata come affidabile, anche se questa condizione venisse garantita da altre componenti dell'architettura di sicurezza. L'esecuzione di qualunque operazione da parte degli utenti avviene lontano da questi, nel cloud, in dei container, che eventualmente, sarebbero l'unica risorsa compromessa da una qualunque azione malevola. Questo garantisce il 100% di successo nella protezione degli utenti. La piattaforma cloud che costituisce la soluzione Menlo, consente la gestione di ogni esigenza geografica, tipologia di endpoint, dimensione e tipologia di utente.

Ping Identity (Zero Trust Access, Cloud Security & DevOps). Ping Identity è una soluzione di IDaaS basata su SSO (Single Sign On) e MFA (Multi Factor Authentication) in grado di integrare nel giro di minuti le risorse degli utenti ed usare i loro dispositivi mobili per l'autenticazione.

Un importante problema di sicurezza perimetrale consiste nel fatto che se in qualche modo si riesce ad acquisire delle credenziali affidabili, una volta penetrati, si può operare indisturbati nell'opera di violazione. Essendo il perimetro da proteggere molto esteso e diversificato, composto da applicazioni residenti e remote, cloud pubblico e privato, SaaS, utenti remoti, partners, dispositivi aziendali e personali, la sua tutela risulta un'operazione complessa.

La soluzione adottata da Ping Identity è quella di semplificare il problema e gestire il tutto come un insieme di micro-perimetri indipendenti su cui autenticare in maniera specifica, sia che si tratti di dispositivi che di risorse.

Un vantaggio di Ping Identity è dato dalla possibilità di introdurre la soluzione in maniera veloce e trasparente, partendo magari dall'implementazione di Strong Authentication legata agli end point, continuare con la protezione di API e Web App, delle transazioni, dei dati.

Sumo Logic (Next Gen Soc, Cloud Security & DevOps). Sumo Logic è il pioniere del "Continous Intelligence", una nuova categoria software che include SaaS, Cloud Security, DevOps, Infrastructure, Operations.La sua piattaforma abilita le aziende ad automatizzare la collezione, acquisizione ed analisi di dati provenienti da applicazioni, infrastruttura, sicurezza ed IoT per estrapolarne indicazioni fruibili in tre aree chiave:

- Operations Intelligence (DevOps, App monitoring, troubleshooting ed optimisation)

- Security Intelligence (Cloud native SIEM, Multicloud security, Continous Compliance)

- Business Intelligence (decisioni basate su KPI, data collection e Machine Learning).

L'analisi integrata fornisce nuovi modelli nell'intero stack di infrastruttura ed applicazione che forniscono ai clienti indiscussi vantaggi:

- Velocità di valutazione

- Velocità di risoluzione dei problemi

- Abilitazione di nuovi processi operativi che generano vantaggi competitivi

- Alimentazione del ciclo economico con le informazioni derivanti dai dati e creazione di nuovo valore.

Come distributore, quali strumenti innovativi mettere a disposizione dei vendor?

Westcon si distingue per una spiccata competenza nell'ambito della cybersecurity, attraverso i propri partner vanta una capillare copertura del mercato sia in termini geografici che di tipologia e dimensione d'azienda. Attraverso i propri servizi di Global Deployment riesce a completare progetti internazionali, gestendo tutte le necessità d'importazione (inclusi dazi e tassazioni).Westcon è in grado di offrire ai propri partner sofisticati strumenti digitali che consentono la visualizzazione in real time dello stato degli ordini, delle disponibilità di magazzino e l'acquisto di prodotti cloud in modalità aaS e con fatturazione ricorsiva. I team di vendita e prevendita sono sempre a fianco dei partner per supportarli in ogni diversa fase dei progetti.

Quali attività e iniziative intendete sviluppare nel prossimo futuro, tenendo conto anche della situazione pandemica e della digital transformation in atto?

Le nostre attività sul territorio, in questo momento, risultano certamente limitate. Tuttavia, eventi virtuali e la sistematica programmazione di webinar ci stanno consentendo di essere presenti con i nostri partner da remoto.Anche le attività di training, erogate dalla Westcon Academy, (https://academy.westconcomstor.com/uk) stanno funzionando a pieno regime. Il nostro centro di formazione è per noi un fiore all'occhiello di cui siamo particolarmente orgogliosi e che consente al nostro canale ed agli utenti che utilizzano la nostra tecnologia di acquisirne la necessaria padronanza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Maxi-truffa finanziaria su Meta: 25 paesi colpiti, Italia al secondo posto

11-03-2026

Patch Tuesday di marzo 2026: Microsoft chiude 79 bug, 2 zero-day

11-03-2026

Patching nelle PMI: 7,7 giorni di media, 38,6 giorni per i ritardatari. Italia fra i peggiori

10-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab