Patch Tuesday: Microsoft corregge 56 vulnerabilità, una zero-day

56 falle corrette, di cui una zero-day, è il bilancio del Patch Tuesday di febbraio di Microsoft. Importante anche una patch pubblicata da Adobe.

Nel tradizionale appuntamento del Patch Tuesday Microsoft ha corretto 56 vulnerabilità tra cui una falla critica che è già stata sfruttata attivamente. In tutto, 11 delle correzioni sono indicate come critiche, 43 come importanti e solo due sono associate a un indice di gravità moderato.

Più nel dettaglio, gli aggiornamenti riguardano .NET Framework, Azure IoT, Microsoft Dynamics, Microsoft Edge per Android, Microsoft Exchange Server, Microsoft Office, Libreria codec di Microsoft Windows, Skype for Business, Visual Studio, Windows Defender e altri componenti principali quali Kernel, TCP/IP, Spooler di stampa e RPC (Remote Procedure Call).

I ricercatori hanno dettagliato il problema spiegando che "la vulnerabilità causata dal callback win32k potrebbe essere utilizzata per aggirare la sandbox del browser Internet Explorer o di Adobe Reader nell'ultima versione di Windows 10".

I ricercatori hanno dettagliato il problema spiegando che "la vulnerabilità causata dal callback win32k potrebbe essere utilizzata per aggirare la sandbox del browser Internet Explorer o di Adobe Reader nell'ultima versione di Windows 10".

Proprio in merito ad Adobe, è doveroso ricordare che nelle patch di febbraio, pubblicate sempre ieri, ha risolto un difetto critico di buffer overflow in Adobe Acrobat e Reader per Windows e macOS. Si chiama CVE-2021-21017 è, se sfruttata, potrebbe portare all'esecuzione di codice arbitrario. L'installazione delle due patch di Microsoft e Adobe scongiura la possibilità che le rispettive vulnerabilità vengano combinate per eseguire attacchi particolarmente efferati.

L'RCE in Windows DNS Server ha un punteggio di gravità di 9.8, che lo rende a tutti gli effetti una vulnerabilità critica. La mancata installazione della patch potrebbe consentire a un attaccante di eseguire codice arbitrario e reindirizzare il traffico legittimo vero server dannosi.

Febbraio è un mese importante anche perché Microsoft ha dato avvio alla seconda fase di update per il difetto Zerologon (CVE-2020-1472). La prima patch risale ad agosto 2020, ma ricordiamo che erano necessarie altre correzioni per chiudere del tutto la questione.

Exploit DoS per questi CVE consentirebbero a un attaccante di causare un errore di arresto da remoto. Tale codice tuttavia sarebbe complesso da realizzare, il che abbassa la soglia di rischio.

Più nel dettaglio, gli aggiornamenti riguardano .NET Framework, Azure IoT, Microsoft Dynamics, Microsoft Edge per Android, Microsoft Exchange Server, Microsoft Office, Libreria codec di Microsoft Windows, Skype for Business, Visual Studio, Windows Defender e altri componenti principali quali Kernel, TCP/IP, Spooler di stampa e RPC (Remote Procedure Call).

Escalation dei privilegi

La più grave delle falle chiuse dall'azienda di Redmond riguarda l'escalation dei privilegi in Windows Win32k. È identificata dalla sigla CVE-2021-1732, a cui è stato assegnato un punteggio CVSS di 7.8. Consente agli aggressori di eseguire codice dannoso con autorizzazioni elevate. La gravità, e la conseguente urgenza per l'installazione dell'upgrade, è dovuta al fatto che sta già circolando un exploit definito "sofisticato" che sfrutta questa falla zero-day. A dicembre 2020 il gruppo APT Bitter ha usato l'exploit in un "numero molto limitato di attacchi" contro vittime situate in Cina. Non sono da escludere ulteriori sfruttamenti imminenti. I ricercatori hanno dettagliato il problema spiegando che "la vulnerabilità causata dal callback win32k potrebbe essere utilizzata per aggirare la sandbox del browser Internet Explorer o di Adobe Reader nell'ultima versione di Windows 10".

I ricercatori hanno dettagliato il problema spiegando che "la vulnerabilità causata dal callback win32k potrebbe essere utilizzata per aggirare la sandbox del browser Internet Explorer o di Adobe Reader nell'ultima versione di Windows 10". Proprio in merito ad Adobe, è doveroso ricordare che nelle patch di febbraio, pubblicate sempre ieri, ha risolto un difetto critico di buffer overflow in Adobe Acrobat e Reader per Windows e macOS. Si chiama CVE-2021-21017 è, se sfruttata, potrebbe portare all'esecuzione di codice arbitrario. L'installazione delle due patch di Microsoft e Adobe scongiura la possibilità che le rispettive vulnerabilità vengano combinate per eseguire attacchi particolarmente efferati.

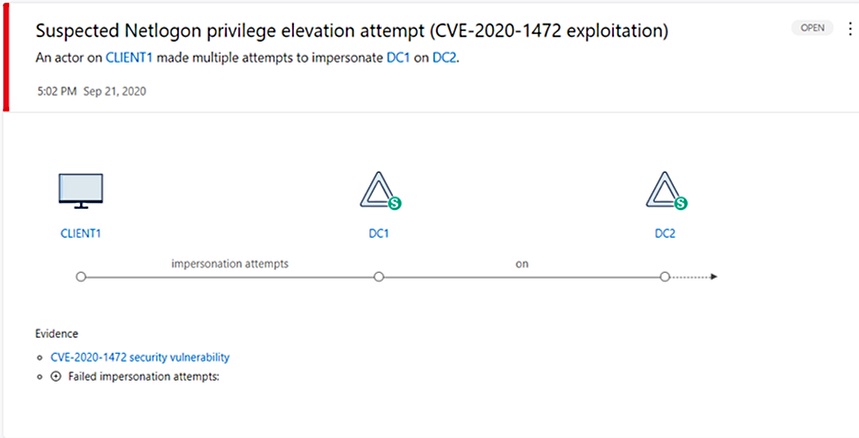

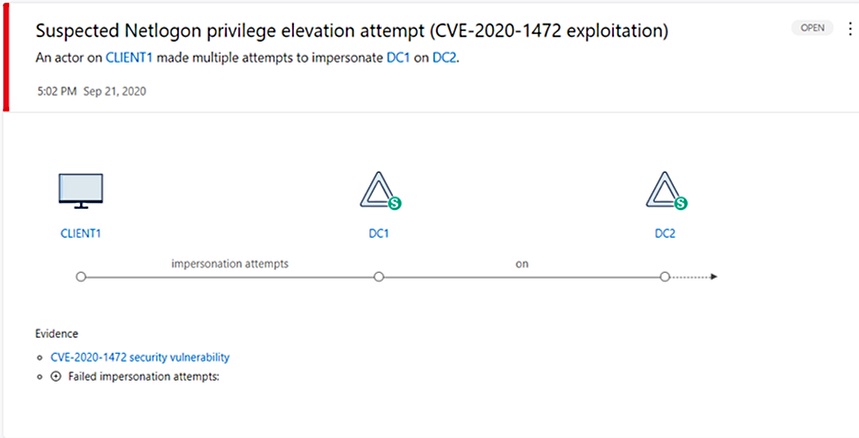

Netlogon

Con il Patch Tuesday di febbraio Microsoft risolve anche una serie di falle relative all'esecuzione di codice da remoto (RCE) in Windows DNS Server (CVE-2021-24078), .NET Core, e Visual Studio (CVE-2021-26701), Libreria codec di Microsoft Windows (CVE-2021-24081) e Servizio fax (CVE-2021-1722 e CVE-2021-24077).L'RCE in Windows DNS Server ha un punteggio di gravità di 9.8, che lo rende a tutti gli effetti una vulnerabilità critica. La mancata installazione della patch potrebbe consentire a un attaccante di eseguire codice arbitrario e reindirizzare il traffico legittimo vero server dannosi.

Febbraio è un mese importante anche perché Microsoft ha dato avvio alla seconda fase di update per il difetto Zerologon (CVE-2020-1472). La prima patch risale ad agosto 2020, ma ricordiamo che erano necessarie altre correzioni per chiudere del tutto la questione.

Falle RCE e attacchi DDoS

Vale la pena ricordare anche un altro gruppo di aggiornamenti relativi a due difetti RCE (CVE-2021-24074 e CVE-2021-24094) e a una vulnerabilità denial of service (CVE-2021-24086) che potrebbero essere sfruttati con un attacco DoS.Exploit DoS per questi CVE consentirebbero a un attaccante di causare un errore di arresto da remoto. Tale codice tuttavia sarebbe complesso da realizzare, il che abbassa la soglia di rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab