Patch Tuesday da record: Microsoft chiude 167 falle

Il Patch Tuesday di ottobre chiude 167 falle, 5 zero‑day e segna la fine del supporto gratuito a Windows 10, ora coperto solo via abbonamento ESU.

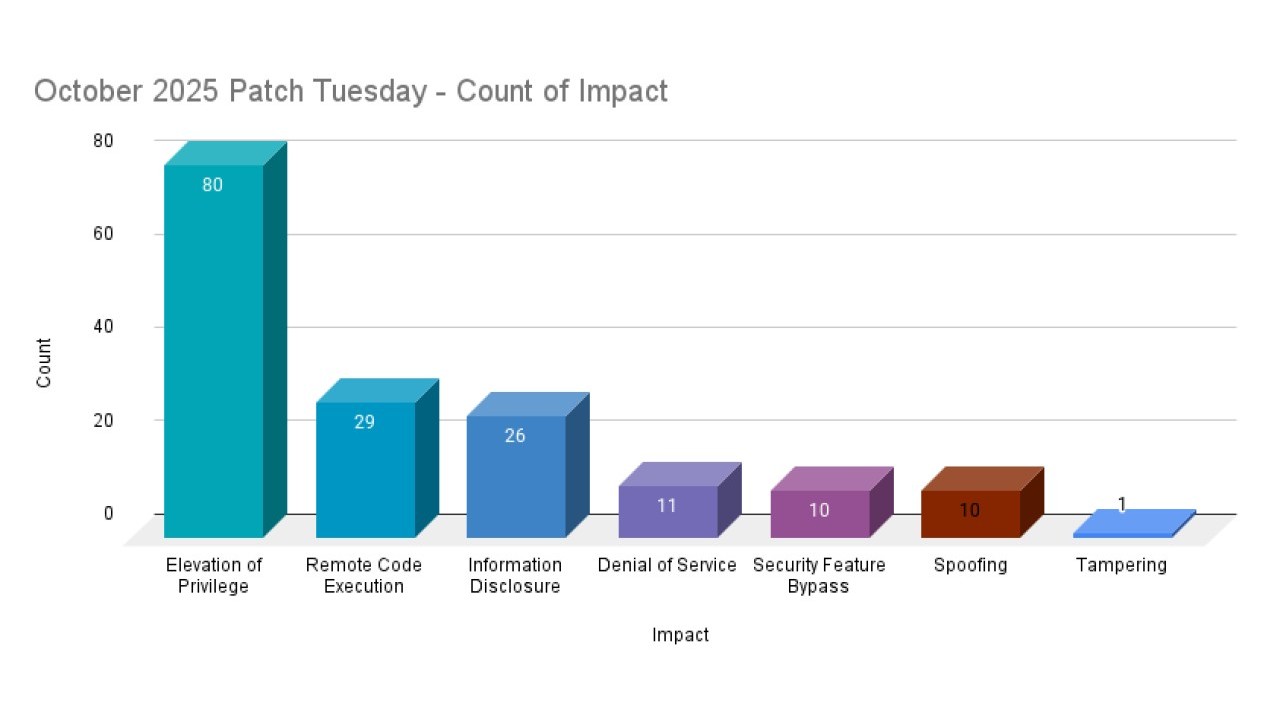

Il Patch Tuesday di ottobre 2025 si presenta come il più ricco finora pubblicato: 167 vulnerabilità chiuse, di cui sette classificate come critiche, 158 classificate come importanti e due classificate come di media entità. Il conteggio include 80 falle di escalation dei privilegi, 11 di bypass delle funzionalità di sicurezza e 31 RCE (esecuzione di codice da remoto). Da mettere in nota che questo è anche l'ultimo Patch Tuesday in cui Microsoft fornisce aggiornamenti di sicurezza gratuiti per Windows 10: d’ora in avanti i consumatori potranno sottoscrivere gli aggiornamenti di sicurezza estesi (ESU) per un anno, mentre le aziende possono optare per l’abbonamento triennale.

Come sempre, in questa sede trattiamo le falle zero-day, che a questa tornata sono due divulgate pubblicamente in Windows SMB Server e Microsoft SQL Server e tre già sfruttate. In particolare, CVE-2025-24052 e CVE-2025-24990 sono vulnerabilità di escalation dei privilegi nel driver del modem Agere. Entrambe le CVE hanno ottenuto un punteggio CVSS di 7.8 e sono classificate come importanti. Microsoft segnala che la CVE-2025-24990 è stata sfruttata, mentre la CVE-2025-24052 è stata divulgata prima della pubblicazione della patch. Lo sfruttamento riuscito consentirebbe a un attaccante di ottenere privilegi di amministratore sul sistema target. Anche se relativo a un prodotto di terze parti, il problema chiama direttamente in causa Microsoft perché il driver ltmdm64.sys è storicamente fornito nativamente con i sistemi operativi Windows supportati. Considerato che ottobre è l’ultimo update che supporta Windows 10, tale driver non sarà più supportato dopo l'aggiornamento di ottobre, tanto che Microsoft sottolinea che tutto l'hardware legato a tale driver non funzionerà più, quindi gli utenti sono invitati a rimuovere le dipendenze in essere.

Fonte: Tenable

Fonte: Tenable

Sempre nell’ambito dell’escalation di privilegi, abbiamo poi la vulnerabilità CVE-2025-59230 relativa a Windows Remote Access Connection Manager, che è già stata sfruttata in attacchi reali. Le è stato assegnato un punteggio CVSS di 7.8 ed è classificata come importante. Lo sfruttamento e potrebbe consentire a un attaccante in locale di ottenere privilegi di SISTEMA. Una curiosità: a far data da gennaio 2022 sono state corrette in tutto 22 vulnerabilità per il servizio Windows Remote Access Connection Manager (RasMan) e che la CVE-2025-59230 è la prima vulnerabilità di RasMan segnalata come zero-day.

L’altra vulnerabilità zero-day di questo update è la CVE-2025-47827 e riguarda il bypass del Secure Boot nel sistema operativo IGEL precedente alla versione 11. Il problema – spiega Microsoft – è che il modulo igel-flash-driver verificava in modo errato una firma crittografica. Questo permetteva a un file system root contraffatto di essere montato da un'immagine SquashFS non verificata.

Le falle sfruttate pubblicamente

Oltre alle zero-day, ci sono le vulnerabilità già sfruttate pubblicamente. Una è la CVE-2025-0033 e riguarda i processori AMD EPYC che utilizzano la tecnologia Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP). Durante l'inizializzazione della tabella di mappatura inversa nei processori AMD EPYC SEV‑SNP, la falla può consentire a un hypervisor con controllo privilegiato di modificare le voci RMP prima che vengano bloccate. Fortunatamente, i prodotti Azure Confidential Computing contengono diverse misure di sicurezza per impedire la compromissione dell'host.

Passiamo alla CVE-2025-2884, una vulnerabilità che riguarda la funzione CryptHmacSign della libreria di riferimento del Trusted Platform Module (TPM) 2.0, molto usata per gestire operazioni di sicurezza hardware in server, PC e device embedded. La falla permette a un attaccante locale, autenticato, di inviare comandi appositamente modificati verso il TPM. Il problema nasce perché la funzione CryptHmacSign non verifica correttamente la compatibilità tra lo schema di firma richiesto e l'algoritmo della chiave di firma. Questo errore fa sì che la funzione possa leggere dati oltre i limiti previsti del buffer (out-of-bounds read). Se adeguatamente sfruttata, un attaccante può recuperare dati sensibili dalla memoria TPM, come chiavi criptografiche o strutture interne e, con comandi crafted, può impedire al TPM di funzionare correttamente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ammiocuggino, Spalaletame e gli Esperti veri

01-03-2026

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab