Patch Tuesday di Settembre 2025: Microsoft chiude 81 falle, due zero-day

81 vulnerabilità corrette, di cui due zero-day già divulgate pubblicamente: è questo il bilancio del Patch Tuesday di settembre 2025 di casa Microsoft.

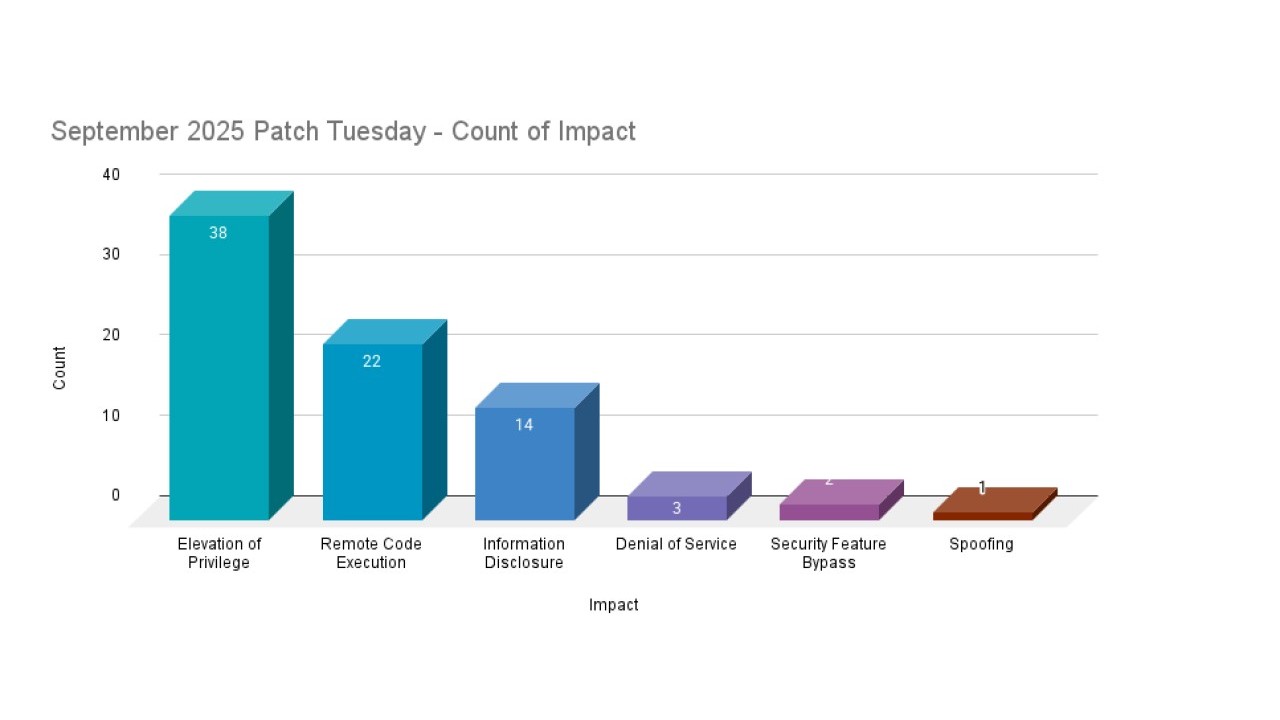

Il consueto appuntamento con il Patch Tuesday, a settembre ha comportato la distribuzione di aggiornamenti di sicurezza per 81 vulnerabilità nei prodotti Microsoft, tra cui due zero-day divulgate pubblicamente. Nel computo di questa tornata di update figurano anche nove vulnerabilità definite critiche, cinque delle quali riguardano l’esecuzione di codice remoto. Le falle che aprono all’escalation di privilegi sono complessivamente 41, di cui due critiche.

Come d’abitudine diamo un’occhiata alle vulnerabilità più importanti, ricordando che le falle più critiche non sono necessariamente quelle che verranno sfruttate dagli attaccanti: il patch management dev’essere gestito sulla base di evidenze concrete, dati di intelligence sulla exploitability, non in funzione del valore CVSS.

Detto questo, accendiamo i riflettori sui due bug zero-day divulgati pubblicamente, che riguardano Windows SMB Server e Microsoft SQL Server. Il primo è monitorato con la sigla CVE-2025-55234, ha un punteggio CVSS di 8.8 e, se correttamente sfruttato, consente l'escalation di privilegi in Windows SMB. Il problema nasce dal fatto che, qualora il server SMB non fosse configurato correttamente (senza SMB Signing o Extended Protection for Authentication - EPA), un attaccante potrebbe attuare un attacco di inoltro o relay per intercettare e riutilizzare le credenziali di autenticazione di un utente per eseguire azioni con i suoi stessi privilegi. Si tratta di una forma di attacco Man-in-the-Middle in cui chi attacca intercetta e riutilizza le credenziali di una vittima, inoltrandole a un sistema target di cui non conosce le credenziali di accesso.

La seconda vulnerabilità zero-day è monitorata con la sigla CVE-2024-21907 e consiste in una gestione errata delle condizioni eccezionali in Newtonsoft.Json (incluso come parte di Microsoft SQL Server) prima della versione 13.0.1. Microsoft al riguardo spiega che an attaccante può inviare dati JSON annidati che, se passati alla funzione JsonConvert.DeserializeObject di Newtonsoft.Json, causano un errore con StackOverflowException mandando in crash l’applicazione e causando una negazione del servizio, perché la funzione non limita la profondità dei dati che può elaborare. Fonte: Tenable

Fonte: Tenable

Altre vulnerabilità critiche

Fra le vulnerabilità critiche ne segnaliamo due a cui è bene prestare attenzione. La prima, monitorata con la sigla CVE-2025-54918, è legata all'escalation di privilegi in Windows NTLM e ha un punteggio CVSS di 8.8. Può essere sfruttata inducendo la vittima a interagire con un file malevolo o un link esca, che permettono all’attaccante di catturare l’hash NTLM inviato dal sistema e, tramite attacchi pass-the-hash o relay, scalare i privilegi all’interno della rete fino ad ottenere il controllo totale del dominio. Il punteggio elevato è dovuto al fatto che Microsoft reputa questo bug a “sfruttamento probabile”, soprattutto da parte di attori APT. Vale la pena infine sottolineare che questa è la seconda patch NTLM critica in due mesi.

La seconda falla critica che portiamo all’attenzione è la CVE-2025-54910 legata all'esecuzione di codice da remoto in Microsoft Office mediante la manipolazione di documenti malevoli. Ha un punteggio CVSS di 8.4 e per sfruttarla è necessario che l’attaccante produca un documento Office ad hoc. Una volta che la vittima lo apre, anche solo tramite il riquadro di anteprima di Outlook, attiva lo sfruttamento della falla e consegna all’attaccante i privilegi RCE sul sistema colpito. Da segnalare che, per Office LTSC for Mac 2021 e 2024, gli aggiornamenti sono ancora in fase di rilascio. Il punteggio CVSS più basso è dovuto al fatto che Microsoft la valuta come a "sfruttamento meno probabile".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab