Hildegard: il cryptojacking di TeamTNT che bersaglia Kubernetes

I ricercatori di Unit 42 hanno individuato una campagna del gruppo TeamTNT che prende di mira i container Kubernetes.

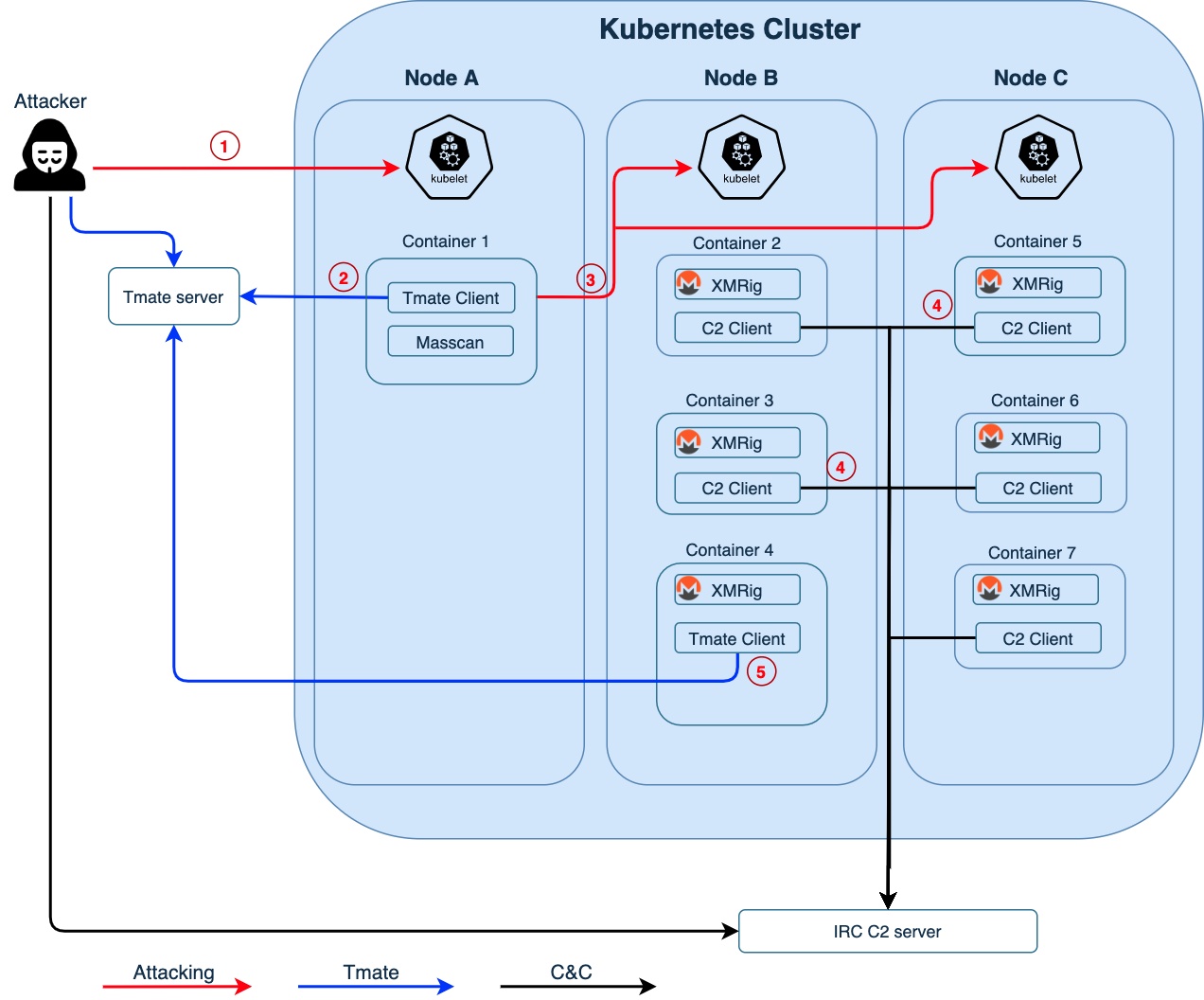

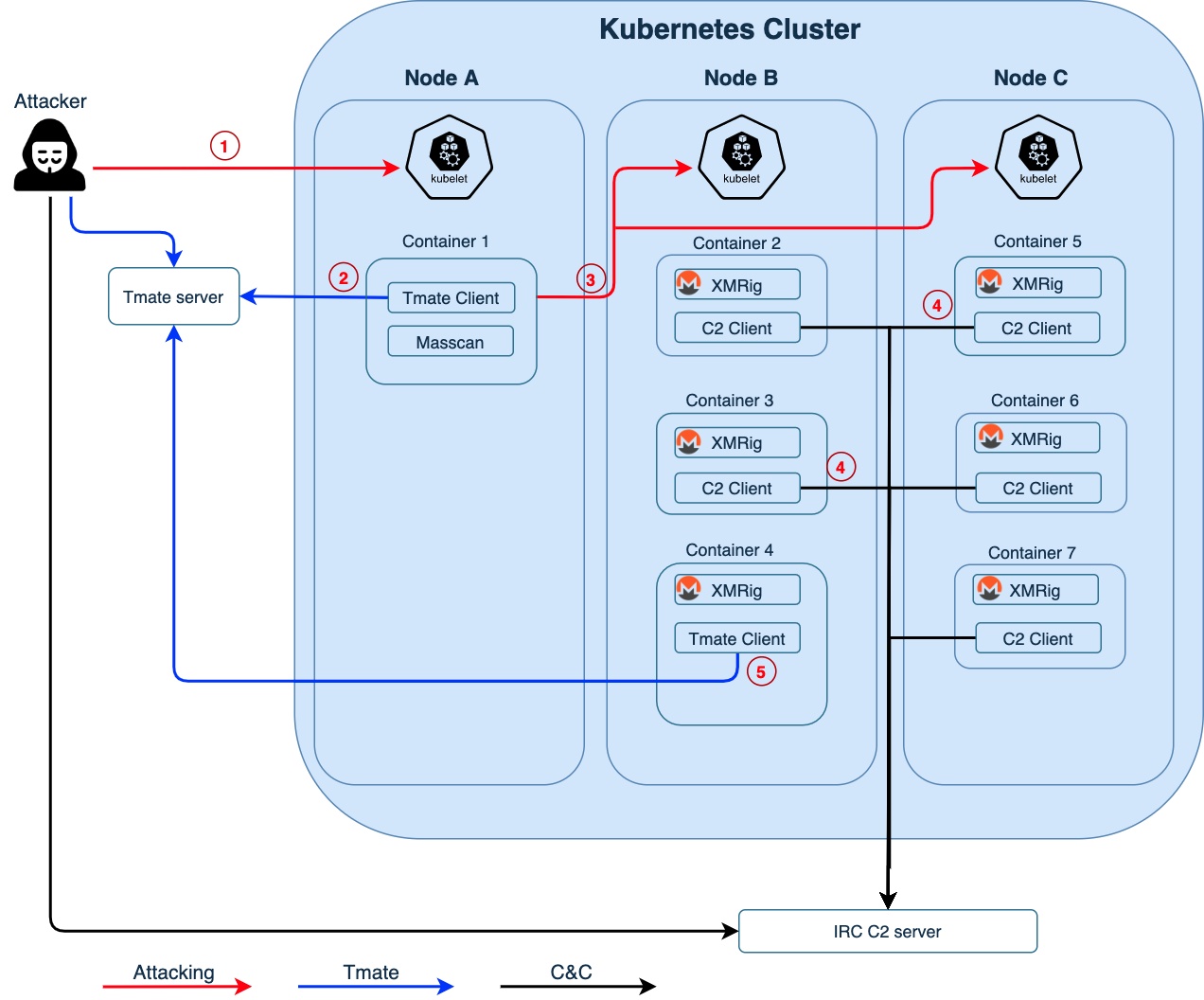

A gennaio 2021 i ricercatori di Unit 42 hanno rilevato una nuova campagna malware che prende di mira i cluster Kubernetes. Gli attaccanti hanno ottenuto l'accesso iniziale attraverso un kubelet configurato erroneamente che permetteva l'accesso anonimo. Una volta ottenuto un punto d'appoggio in un cluster Kubernetes, il malware ha cercato di diffondersi su quanti più container possibile, avviando infine operazioni di cryptojacking.

Sulla base di tattiche, tecniche e procedure (TTP) che gli hacker hanno usato, Unit 42 crede che questa sia una nuova campagna di TeamTNT. Il nome Hildegard deriva dall'account “tmate” utilizzato dal malware.

Il Team TNT è un gruppo noto per la specializzazione in attacchi a Docker non sicuri e nella distribuzione di immagini container pericolose. Tuttavia, questa è la prima volta che TeamTNT prende di mira gli ambienti Kubernetes. Oltre agli stessi strumenti e domini identificati nelle campagne precedenti di TeamTNT, questo nuovo malware ha molteplici nuove capacità che lo rendono più furtivo e persistente. In particolare, il suo autore ha sviluppato tattiche più sofisticate per l'accesso iniziale, l'esecuzione, l'evasione della difesa e il C2.

Nel dettaglio, questo malware si differenzia perché:

Tuttavia, conoscendo le capacità di questo malware e gli ambienti di destinazione, Unit 42 prevede che il gruppo lancerà presto un attacco su larga scala. Il malware può sfruttare le abbondanti risorse di calcolo negli ambienti Kubernetes per il cryptojacking e potenzialmente estrarre dati sensibili da decine a migliaia di applicazioni in esecuzione nei cluster.

A differenza di un motore Docker che viene eseguito su un singolo host, un cluster Kubernetes contiene in genere più di un host, ognuno dei quali può eseguire più contenitori. Date le abbondanti risorse in un'infrastruttura Kubernetes, un cluster compromesso può essere più redditizio di un host Docker. Questa nuova campagna malware di TeamTNT è uno degli attacchi più complicati che prendono di mira Kubernetes.

Sulla base di tattiche, tecniche e procedure (TTP) che gli hacker hanno usato, Unit 42 crede che questa sia una nuova campagna di TeamTNT. Il nome Hildegard deriva dall'account “tmate” utilizzato dal malware.

Il Team TNT è un gruppo noto per la specializzazione in attacchi a Docker non sicuri e nella distribuzione di immagini container pericolose. Tuttavia, questa è la prima volta che TeamTNT prende di mira gli ambienti Kubernetes. Oltre agli stessi strumenti e domini identificati nelle campagne precedenti di TeamTNT, questo nuovo malware ha molteplici nuove capacità che lo rendono più furtivo e persistente. In particolare, il suo autore ha sviluppato tattiche più sofisticate per l'accesso iniziale, l'esecuzione, l'evasione della difesa e il C2.

Nel dettaglio, questo malware si differenzia perché:

- Utilizza due modalità per stabilire connessioni di comando e controllo (C2)

- Utilizza un nome di processo Linux noto (bioset) per mascherare il processo pericoloso.

- Utilizza una tecnica di iniezione di librerie basata su LD_PRELOAD per nascondere i processi fraudolenti.

- Crittografa il payload malevolo all'interno di un binario per rendere più difficile l'analisi statica.

Tuttavia, conoscendo le capacità di questo malware e gli ambienti di destinazione, Unit 42 prevede che il gruppo lancerà presto un attacco su larga scala. Il malware può sfruttare le abbondanti risorse di calcolo negli ambienti Kubernetes per il cryptojacking e potenzialmente estrarre dati sensibili da decine a migliaia di applicazioni in esecuzione nei cluster.

A differenza di un motore Docker che viene eseguito su un singolo host, un cluster Kubernetes contiene in genere più di un host, ognuno dei quali può eseguire più contenitori. Date le abbondanti risorse in un'infrastruttura Kubernetes, un cluster compromesso può essere più redditizio di un host Docker. Questa nuova campagna malware di TeamTNT è uno degli attacchi più complicati che prendono di mira Kubernetes.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab