Cloud e AI, il baricentro della cybersecurity attuale

Con l’AI ormai integrata nei workload cloud, aumentano attacchi ad API, dati e modelli: numeri alla mano, la sfida è tenere il passo senza frenare l’innovazione.

Il 75% delle imprese ha almeno un sistema di AI in produzione; il 99% dichiara di aver subìto nell’ultimo anno almeno un attacco mirato a modelli, servizi o applicazioni basati su AI e residenti in cloud. I dati emergono dallo State of Cloud Security Report 2025 di Palo Alto Networks, e mettono in luce un cambio di paradigma: non si tratta più solo di proteggere il cloud che ospita l’AI, ma di difendere un ecosistema in cui cloud e AI sono strettamente integrati e costituiscono insieme la superficie di attacco principale.

Sviluppo veloce, security lenta

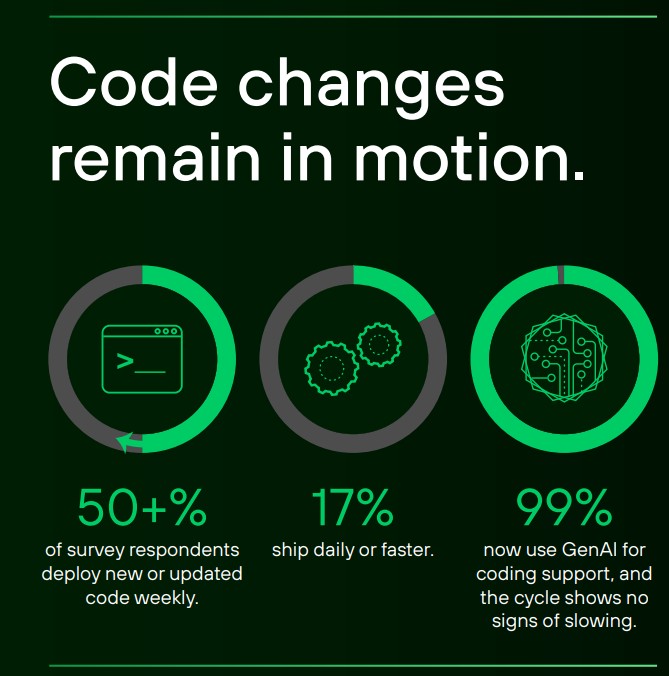

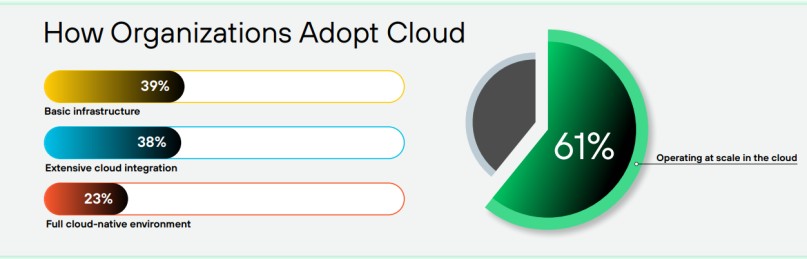

Il motivo di questo cambiamento è che il cloud è di fatto l’ambiente nativo di carichi critici, dati sensibili e delle pipeline di sviluppo e training per l’AI. Più della metà dei workload di produzione gira ormai in cloud, e le percentuali crescono nelle realtà più mature e cloud‑native. Le aziende gestiscono in media sei cloud provider diversi, combinano IaaS, PaaS, SaaS, container, VM e serverless. Ancora, il 53% delle organizzazioni rilascia nuovo codice almeno una volta a settimana, e un 17% arriva a cicli giornalieri o più frequenti.

Questa velocità non è neutrale per la sicurezza. Il 34% degli intervistati dichiara di riuscire a impedire che oltre il 90% delle vulnerabilità critiche raggiunga la produzione; però un’organizzazione su cinque ammette che più del 37% delle falle high e critical finisce comunque in ambienti live. Sembra quindi chiaro che l’eterna ricerca del compromesso tra time‑to‑market e controllo dei rischi sia fallace, ma nonostante questo l’85% degli intervistati percepisce la security come un ostacolo alla delivery, e tra le ragioni per cui si evita di rafforzare i guardrail pre‑merge o pre‑deploy pesano proprio il timore di rallentare lo sviluppo e le difficoltà di integrazione dei tool nella CI/CD.

A tutto questo si aggiunge la GenAI: il 99% delle organizzazioni usa già strumenti di AI generativa per il coding, creando flussi massicci di codice prodotto da modelli che i team AppSec e cloud security faticano a controllare. La conseguenza – si apprende dal report – è che gli assistenti di coding basati su LLM, pur migliorando la produttività, introducono nuovi vettori di attacco.

L’altra faccia della medaglia è la fatica nel patching: l’82% delle imprese necessita di oltre sette giorni per distribuire una patch. Ad accumularsi sono vulnerabilità ricorrenti legate a segreti, configurazioni errate e componenti open source: una lotta impari a favore degli attaccanti, che finalizzano gli attacchi in minuti contro difensori che misurano la remediation in settimane.

Data security, Identity Security e AI

Passando oltre, la ricerca tiene accesi i riflettori sulla complessità. Il 60% degli intervistati ravvisa problemi nella frammentazione degli ambienti cloud: infrastrutture ibride, SaaS specializzati e flussi di sincronizzazione dei dati poco governati sono anse in cui gli attaccanti si nascondono con facilità. Questo obbliga quasi la metà delle aziende (48%) a ricorrere ancora alla revisione manuale per identificare e classificare i dati sensibili, che in scala cloud è un approccio insostenibile, e come conseguenza lascia sparpagliati dati non tracciati, bucket dimenticati, export non monitorati.

Tutto concorre a facilitare l’emorragia di dati: il 63% del campione ammette che l’abuso delle funzionalità di sync o export dei SaaS è il principale vettore di esfiltrazione, seguito dalla condivisione esterna troppo permissiva (59%) e dalle credenziali o token compromessi (58%). Insomma, la perdita di dati passa per gli stessi strumenti legittimi che abilitano collaborazione, analytics e automazione. Questo è confermato da un dato su tutti: i casi più impattanti registrati nell’ultimo anno sono stati individuati da strumenti di data security posture management (DSPM, 31%) più che da EDR/XDR (26%) e firewall (25%).

Nonostante tutto questo, l’identità si conferma l’anello più debole: il 53% degli intervistati denuncia policy IAM troppo permissive e granularità insufficiente dei permessi. Sono poi da tenere in conto pratiche non ottimali nella gestione dei segreti, inventario o protezioni consistenti e problemi vari relativi alle integrazioni dormienti, allo storage insicuro e altro.

Sul fronte delle minacce, il dato che fa più clamore è l’esplosione degli attacchi alle API: +41% anno su anno. Ha un legame con l’AI: l’adozione di agentic AI e di interfacce per orchestrare servizi, plugin, strumenti di terze parti amplia enormemente la superficie esposta, spesso con endpoint creati e pubblicati a grande velocità, prima che i team di sicurezza riescano a inquadrarli in un modello di governance.

Molti staranno pensando che ok, la situazione è complessa; meno male che c’è l’incident response. In realtà no. Tutti gli intervistati dichiarano di avere sperimentato nell’ultimo anno tutte e 10 le tipologie di incidente considerate dal sondaggio, con risultati deludenti. Pur riuscendo nella maggioranza dei casi a rilevare e contenere un attacco entro 24 ore, un terzo dei team impiega comunque più di un giorno per arrivare alla chiusura completa dell’incidente: il 9% necessita da una settimana a un mese o più. Dov’è il collo di bottiglia? La scelta è ampia: workflow disgiunti tra team cloud e SOC, frammentazione delle sorgenti di dati, difficoltà nella comprensione dell’incidente partendo da alert eterogenei.

In questo l’AI aiuta i difensori, come anche gli attaccanti. Il volume giornaliero di cyberattacchi è passato da 2,3 milioni a quasi 9 milioni nel giro di un anno, grazie proprio all’uso di strumenti di AI da parte degli attaccanti. Il tempo medio necessario per compromettere un ambiente ed esfiltrare dati si è ridotto drasticamente: violazioni che nel 2021 richiedevano in media 44 giorni possono oggi concludersi in 25 minuti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab