Cina, scoperto un super APT che sferra attacchi avanzati e personalizzati

Phantom Taurus, APT cinese, emerge con tattiche evolute e malware su misura. Gli attacchi mirano dati sensibili e infrastrutture strategiche restando invisibili.

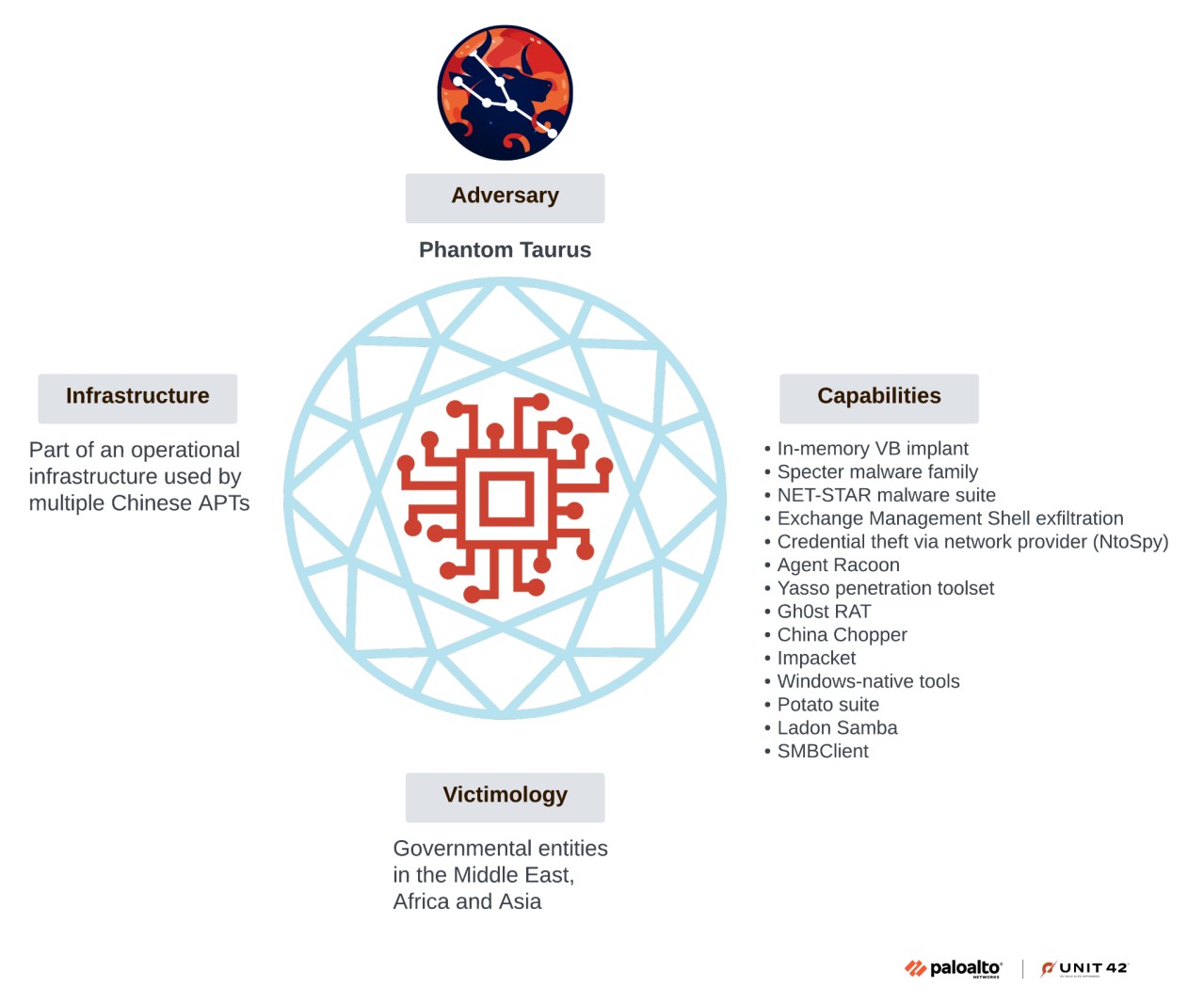

Si chiama Phantom Taurus l’APT sponsorizzato dallo stato cinese che opera con tattiche d’eccezione e un arsenale non documentato di malware personalizzati. La sua suite, denominata NetStar e progettata per il furto di dati, consente accessi backdoor e una permanenza in rete difficile da rilevare. È quanto ha rivelato l’ultima ricerca della Unit 42 di Palo Alto Networks a seguito a una indagine pluriennale che ha ricostruito l’origine, gli obiettivi, i metodi e gli strumenti tecnici impiegati dal gruppo.

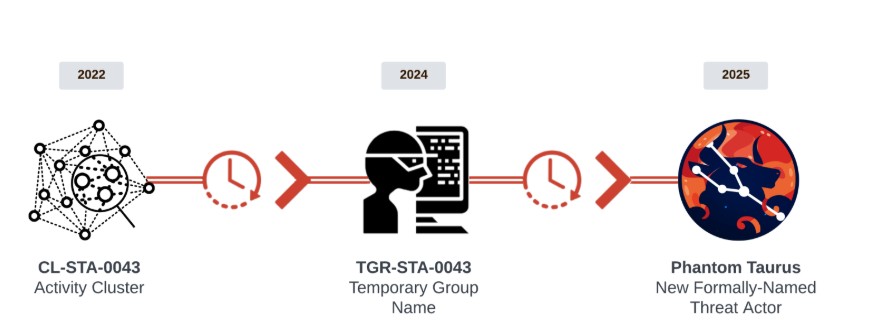

Phantom Taurus, precedentemente monitorato come cluster CL-STA-0043, si distingue per le operazioni d’intelligence su larga scala indirizzate verso ministeri degli affari esteri, ambasciate, infrastrutture governative e provider di telecomunicazioni tra Africa, Medio Oriente e Asia. I dati fanno emergere un allineamento costante con le priorità strategiche e geopolitiche della Repubblica Popolare Cinese. Tali attività, osservate per almeno due anni e mezzo dagli esperti della Unit 42, sono coerenti con periodi e temi critici sul piano diplomatico e militare, e testimoniano una capacità di adattamento, persistenza e camouflage superiore alla media degli APT, che è già notevolmente elevata.

Gli analisti hanno individuato una parziale condivisione delle infrastrutture operative con altri gruppi noti, come per esempio Iron Taurus/APT27, Starchy Taurus/Winnti, Stately Taurus/Mustang Panda, anche se Phantom Taurus dispone poi di compartimentazioni operative non sovrapponibili.

Il processo di maturazione di Phantom Taurus

Il processo di maturazione di Phantom Taurus

Uno dei principali elementi di novità del report è che le Tecniche, Tattiche e Procedure sono cambiate nel tempo: nelle prime fasi (dal 2023) emergeva un forte focus sul furto mirato di email tramite la compromissione di server Exchange e l’uso di script PowerShell. A far data dal 2025 i threat actor hanno concentrato i propri sforzi sull’esfiltrazione di dati da database, complicando ulteriormente la detection.

Un esempio pratico di questa evoluzione si ritrova in uno script analizzato dagli esperti, che è usato dal gruppo per connettersi a database SQL Server sfruttando credenziali amministrative acquisite in precedenza. Il batch, lanciato tramite WMI da host compromessi, consente di eseguire query specifiche, esportare risultati in file CSV e chiudere autonomamente le connessioni, indirizzando la raccolta di dati su keyword o nomi di tabella afferenti a interessi geopolitici. Si tratta di una notevole capacità di pivoting tra differenti layer informativi, che è testimoniata anche dall’integrazione di strumenti sviluppati ad hoc all’interno della suite NET-STAR.

La suite NET-STAR

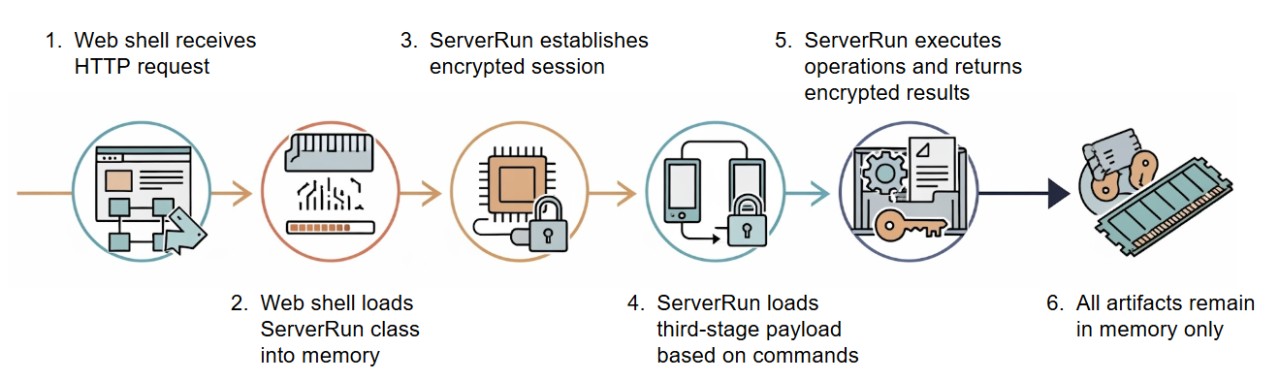

Proprio quest’ultima rappresenta il fiore all’occhiello dell’arsenale di Phantom Taurus. Parliamo di una raccolta di backdoor e loader interamente realizzati in .NET, appositamente progettati per compromettere web server Microsoft IIS con una logica completamente fileless: i payload (inclusi i comandi di esecuzione e codice malevolo aggiuntivo) vengono caricati ed eseguiti direttamente in memoria, senza generare file memorizzati su disco. NET-STAR si compone di tre componenti principali: IIServerCore, AssemblyExecuter v1 e v2.

Il funzionamento di IIServerCore

Il funzionamento di IIServerCore

IIServerCore è il perno della presenza fileless, strutturato come un backdoor modulare, si avvia tramite webshell e, una volta attivato, decodifica un payload binario e lo lancia all’interno del worker IIS. La funzione principale di IIServerCore è quella di gestire il collegamento con i server di comando e controllo e di permette l’invio e la ricezione di comandi, in un flusso comunicativo protetti da crittografia. Questo modulo consente di eseguire codice .NET e di condurre operazioni su file e database, installare altre shell, aggirare gli antivirus e nascondere la presenza dei malware modificando le date dei file e dei componenti. Tutte le operazioni restano in memoria, con la possibilità di rilasciare o rimuovere ulteriori shell e impianti malevoli nel contesto IIS.

Gli AssemblyExecuter, in due versioni datate rispettivamente 2024 e 2025, estendono la catena di compromissione consentendo il caricamento in memoria di file .NET aggiuntivi forniti dai server di comando e controllo in modo del tutto dinamico e parametrizzabile. La versione v2, rispetto alla precedente, introduce routine specifiche per eludere meccanismi di sicurezza di Windows, come per esempio Antimalware Scan Interface ed Event Tracing for Windows. In questo modo è possibile assicurare persistenza e manovrabilità anche in ambienti sottoposti a un monitoraggio comportamentale avanzato. Anche qui, la tecnica living off the land e la costante volatilità delle tracce aumentano la resilienza della minaccia ai tentativi di detection e all’analisi forense tradizionale.

L’arsenale di strumenti di Phantom Taurus include sia tool ampiamente diffusi fra gli APT cinesi, sia sviluppi custom tra cui la stessa NET-STAR, Specter, Ntospy, SweetSpecter, Agent Racoon. I ricercatori hanno poi individuato tecniche avanzate di evasione e persistenza, fra cui la capacità di sfruttare Script Visual Basic come webshell, il furto di credenziali tramite network provider, metodologie di stealth via timestomping massivo e gestione cifrata dei canali di comando.

Gli strumenti a disposizione degli analisti hanno permesso di individuare quello che ha favorito la maturazione del gruppo: un’integrazione di metadati infrastrutturali, analisi delle vittime, disamina delle capacità e confronto con gruppi analoghi dello stesso ecosistema. L’attribuzione e la connessione diretta con gli interessi e le strategie della Repubblica Popolare Cinese sono dovuti a una serie di elementi fra cui le TTP, le caratteristiche della catena di comando e controllo, il tipo di strumenti informatici in uso e la selezione degli obiettivi: tutto porta a concludere che Phantom Taurus non agisce per conto proprio, ma è è sponsorizzato a livello statale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab