Malware in nove app del Google Play Store

I ricercatori di CheckPoint Research hanno scovato un trucco ingegnoso con cui i cyber criminali inserivano un malware all'interno delle app del Play Store di Google.

Nove app regolarmente pubblicate nel Play Store di Google contenevano un dropper, che scaricava un codice malevolo mediante il quale gli attaccanti avevano accesso ai conti finanziari delle vittime. Inoltre, i criminali informatici potevano assumere il controllo dei dispositivi infetti.

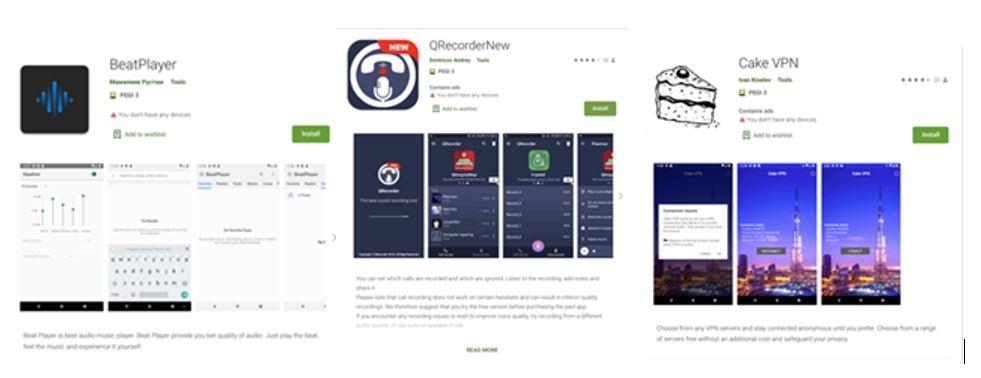

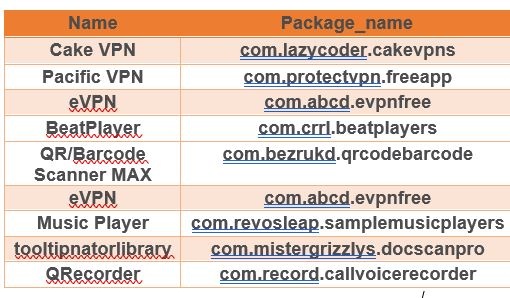

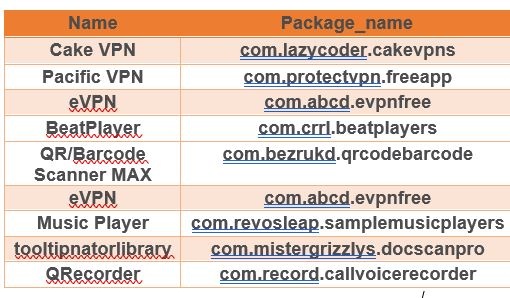

Le app incriminate erano VPN (Cake VPN, Pacific VPN, eVPN), player musicali (BeatPlayer e MusicPlayer) e lettori di barcode e codici QR (QR/Barcode Scanner MAX e QRcorder).

La minaccia è stata scoperta dai ricercatori di CheckPoint Research, che si sono concentrati sul dropper, battezzato Clast82. Rilascia il malware-as-a-service AlienBot Banker, ossia un malware di secondo stadio che prende di mira le app finanziarie bypassando i codici di autenticazione a due fattori per tali servizi.

Allo stesso tempo, Clast82 è dotato di un trojan di accesso remoto mobile (MRAT) in grado di controllare il dispositivo con TeamViewer. Il rilevamento di Google Play Protect non è riuscito a intercettare la minaccia. Il motivo è che Clast82 usa tecniche di mascheramento che si sono rivelate efficaci.

La prima è l'uso della piattaforma Firebase di proprietà della stessa Google per la comunicazione con il server di comando e controllo. Il meccanismo è ingegnoso: quando le app vengono valutate da Google Play Protect i cyber criminali disattivano le funzioni dannose di Clast82 così da superare indenni il passaggio. Quindi ripristinano la configurazione dannosa.

La prima è l'uso della piattaforma Firebase di proprietà della stessa Google per la comunicazione con il server di comando e controllo. Il meccanismo è ingegnoso: quando le app vengono valutate da Google Play Protect i cyber criminali disattivano le funzioni dannose di Clast82 così da superare indenni il passaggio. Quindi ripristinano la configurazione dannosa.

Altro elemento che potrebbe destare sospetti è il download del payload: l'host è GitHub, una piattaforma molto popolare. L'ultimo tassello dell'equazione riguarda gli sviluppatori delle app: non esistono. I cyber criminali creano un nuovo sviluppatore per ciascuna app che intendono pubblicare, linkandovi un repository su GitHub. Così facendo, possono distribuire payload differenti sui dispositivi infetti.

Aviran Hazum di Check Point Mobile Research evidenzia la principale insidia che emerge dalla ricerca: è bastata una semplice manipolazione di risorse legittime per aggirare i controlli. Certo, il percorso scelto dagli attaccanti è fantasioso, ma non è difficile da replicare.

Gli utenti che sono caduti in trappola non hanno commesso imprudenze: hanno scaricato innocue app dallo store ufficiale. L'unica mancanza da parte loro probabilmente è non aver installato un antimalware mobile. È evidente che in uno scenario come quello proposto non è più sufficiente eseguire la scansione dell'app durante l’analisi. Occorre un monitoraggio attivo in ogni fase d'uso.

Gli utenti che sono caduti in trappola non hanno commesso imprudenze: hanno scaricato innocue app dallo store ufficiale. L'unica mancanza da parte loro probabilmente è non aver installato un antimalware mobile. È evidente che in uno scenario come quello proposto non è più sufficiente eseguire la scansione dell'app durante l’analisi. Occorre un monitoraggio attivo in ogni fase d'uso.

Le app incriminate erano VPN (Cake VPN, Pacific VPN, eVPN), player musicali (BeatPlayer e MusicPlayer) e lettori di barcode e codici QR (QR/Barcode Scanner MAX e QRcorder).

La minaccia è stata scoperta dai ricercatori di CheckPoint Research, che si sono concentrati sul dropper, battezzato Clast82. Rilascia il malware-as-a-service AlienBot Banker, ossia un malware di secondo stadio che prende di mira le app finanziarie bypassando i codici di autenticazione a due fattori per tali servizi.

Allo stesso tempo, Clast82 è dotato di un trojan di accesso remoto mobile (MRAT) in grado di controllare il dispositivo con TeamViewer. Il rilevamento di Google Play Protect non è riuscito a intercettare la minaccia. Il motivo è che Clast82 usa tecniche di mascheramento che si sono rivelate efficaci.

La prima è l'uso della piattaforma Firebase di proprietà della stessa Google per la comunicazione con il server di comando e controllo. Il meccanismo è ingegnoso: quando le app vengono valutate da Google Play Protect i cyber criminali disattivano le funzioni dannose di Clast82 così da superare indenni il passaggio. Quindi ripristinano la configurazione dannosa.

La prima è l'uso della piattaforma Firebase di proprietà della stessa Google per la comunicazione con il server di comando e controllo. Il meccanismo è ingegnoso: quando le app vengono valutate da Google Play Protect i cyber criminali disattivano le funzioni dannose di Clast82 così da superare indenni il passaggio. Quindi ripristinano la configurazione dannosa. Altro elemento che potrebbe destare sospetti è il download del payload: l'host è GitHub, una piattaforma molto popolare. L'ultimo tassello dell'equazione riguarda gli sviluppatori delle app: non esistono. I cyber criminali creano un nuovo sviluppatore per ciascuna app che intendono pubblicare, linkandovi un repository su GitHub. Così facendo, possono distribuire payload differenti sui dispositivi infetti.

Il percorso del malware

I problemi per le vittime iniziano quando scaricano una delle app incriminate dallo store ufficiale. Clast82 si mette in contatto con il server di comando e controllo, scarica il payload e lo installa sul dispositivo Android. Se il payload riguarda l'AlienBot Banker l'attaccante otterrà sia l'accesso alle credenziali finanziarie della vittima sia il controllo del dispositivo.Aviran Hazum di Check Point Mobile Research evidenzia la principale insidia che emerge dalla ricerca: è bastata una semplice manipolazione di risorse legittime per aggirare i controlli. Certo, il percorso scelto dagli attaccanti è fantasioso, ma non è difficile da replicare.

Gli utenti che sono caduti in trappola non hanno commesso imprudenze: hanno scaricato innocue app dallo store ufficiale. L'unica mancanza da parte loro probabilmente è non aver installato un antimalware mobile. È evidente che in uno scenario come quello proposto non è più sufficiente eseguire la scansione dell'app durante l’analisi. Occorre un monitoraggio attivo in ogni fase d'uso.

Gli utenti che sono caduti in trappola non hanno commesso imprudenze: hanno scaricato innocue app dallo store ufficiale. L'unica mancanza da parte loro probabilmente è non aver installato un antimalware mobile. È evidente che in uno scenario come quello proposto non è più sufficiente eseguire la scansione dell'app durante l’analisi. Occorre un monitoraggio attivo in ogni fase d'uso.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab