Applicazioni web, è allarme sicurezza

Secondo il Data Breach Investigations Report di Verizon le vulnerabilità delle app sono utilizzate nell’80% degli incidenti.

I web services rappresentano la porta di ingresso privilegiata per i cyberattacchi. Lo sostiene l’ultimo Data Breach Investigations Report di Verizon che riporta che le applicazioni web sono state utilizzate nell’80% degli incidenti e nel 60% delle violazioni.

In particolare, lo scorso anno Barracuda ha mitigato oltre 18 miliardi di attacchi contro applicazioni web e API, di cui quasi 2 miliardi nel solo mese di dicembre. L’azienda americana ha svolto un’indagine approfondita per comprendere quali sono i motivi principali che fanno di questi servizi il principale Cavallo di Troia per i cybercriminali.

Secondo il sondaggio Cybernomics 101 commissionato da Barracuda al Ponemon Institute, il 40% dei professionisti IT che hanno partecipato ad attività di hacking etico, ritiene che questo tipo di attacco sia tra i più redditizi, e il 55% lo afferma anche per le API. Per Barracuda i fattori sono principalmente due. In primo luogo, le applicazioni presentano bug nel codice o errori di configurazione, inoltre, attraverso le stesse transitano dati personali e finanziari che gli attaccanti utilizzano in un attacco successivo.

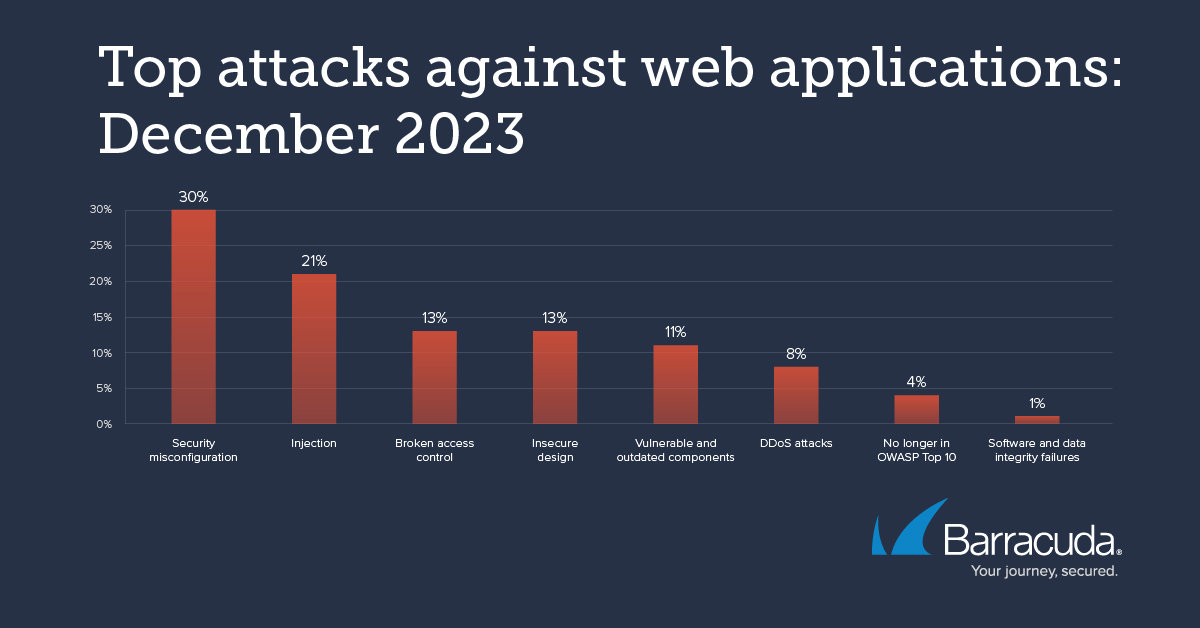

In particolare, l’analisi dei dati identificati dall’Open Worldwide Application Security Project (OWASP) riporta che il 30% di tutti gli attacchi contro le applicazioni web ha preso di mira errori di configurazione di sicurezza, ovvero errori di codifica e di implementazione. Il 21% ha riguardato tecniche di code injection, che consistono nell'inserimento e l'esecuzione di codice malevolo nei software per alterarne il funzionamento.

L’ultimo State of The Internet Report (SOTI) di Akamai fornisce informazioni ancora più dettagliate. Le rilevazioni sostengono che nell’area EMEA (Europa, Medio Oriente e Africa) si è registrata la più elevata percentuale di attacchi alle API su base globale, pari a 47,5%, superando di gran lunga il dato del Nord America, la cui percentuale si è attestata sul 27,1%. Inoltre, considerando i verticals, i ricercatori di Akamai hanno riscontrato che il Retail ha registrato la più elevata percentuale di attacchi web (74,6%), più del doppio rispetto alla percentuale registrata dell'high-tech (35,5%).

Le tipologie di attacco

Non si è trattato solo di attacchi di tipo SQL injection (generalmente progettati per rubare, distruggere o manipolare i dati), ma anche di attacchi alle vulnerabilità Log4Shell e al protocollo LDAP, utilizzato dalle organizzazioni per la gestione dei privilegi e delle risorse nonché il controllo e l'autenticazione degli accessi. È evidente che la falla Log4Shell, vera protagonista dell’anno passato, ha contribuito notevolmente a incrementare i valori.

Akamai aggiunge che gli attacchi al protocollo HTTP e SQLi (Structured Query Language Injection) sono stati i vettori di attacco predominanti per le API in Europa. E, ancora, la tecnologia XSS (Cross-Site Scripting) rimane la tecnica preferita per gli attacchi alle API, ma si diffondono anche gli attacchi CMDi (Command injection).

Rispetto al tipo di danno, i dati di rilevamento anti botnet di Barracuda hanno dimostrato che la maggioranza degli attacchi bot rivolti alle applicazioni a dicembre 2023 sono stati di tipo DDoS (Distributed Denial of Service) volumetrico, puntando quindi a congestionare una rete target.

Gli attacchi DDoS volumetrici, infatti, generalmente sono lanciati da vaste reti di bot di dispositivi connessi (IoT) e si basano su tecniche brute force che inondano il bersaglio di pacchetti di dati per saturare la larghezza di banda e le risorse. È importante sottolineare, proseguono gli esperti di Barracuda, che tali attacchi sono generalmente utilizzati come diversivo per nascondere un attacco più grave e mirato.

Secondo i risultati, inoltre, circa un terzo (34%) degli attacchi bot sono stati attacchi DDoS diretti a un'applicazione specifica, mentre il 5% sono stati tentativi di furto d'identità digitale da parte di bot.

Cosa fare, dunque?

I componenti vulnerabili e obsoleti delle applicazioni sono dei veri e propri regali per gli hacker. Per esempio, le vulnerabilità ProxyShell continuano a essere sfruttati dal 2021, portando a una serie di violazioni molto pericolose, compresi attacchi di tipo ransomware.

Inoltre, un altro fenomeno rilevante è l’attacco di scansione, in modo da individuare eventuali vulnerabilità irrisolte o trascurate, comprese alcune più datate e meno conosciute. In pratica, si esegue l’attacco per determinare le falle e per andare successivamente a colpo sicuro con un vettore costruito ad hoc.

La ricetta contro questo tipo di attacchi, che sono destinati quantomeno a rimanere su livelli preoccupanti, è facile. Barracuda sostiene, evidentemente, che è fondamentale individuare tempestivamente potenziali punti vulnerabili, applicare le patch disponibili per mantenere i sistemi sempre aggiornati e prevedere una protezione delle applicazioni a più livelli, in modo da rilevare un incidente in una fase precoce e prevenirne l'escalation.

In sintesi, le aziende non possono più sottovalutare le vulnerabilità dei loro applicativi. È consigliabile agire per diverse fasi. La prima deve essere di mappatura e analisi. Akamai, per esempio, fornisce il servizio API Security per garantire la visibilità completa e costante sull’intero bouquet di API presente nell’infrastruttura.

Una volta compreso che applicativi si utilizzano in azienda, quali sono le vulnerabilità note a livello di codice, quali applicativi non sono più supportati e, soprattutto, verificato che siano stati installati tutti gli aggiornamenti e le patch più recenti, è consigliabile munirsi di una piattaforma di monitoraggio stand alone o di una componente specifica eventualmente presente nella suite di protezione già in uso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Valerio Mariani

Valerio Mariani