Tagli di Washington: affossato il programma CVE.

Basta fondi a MITRE per il programma Common Vulnerabilities and Exposures (CVE): le informazioni strutturate sulle vulnerabilità non saranno più gestite allo stesso modo. Con danni per tutti.

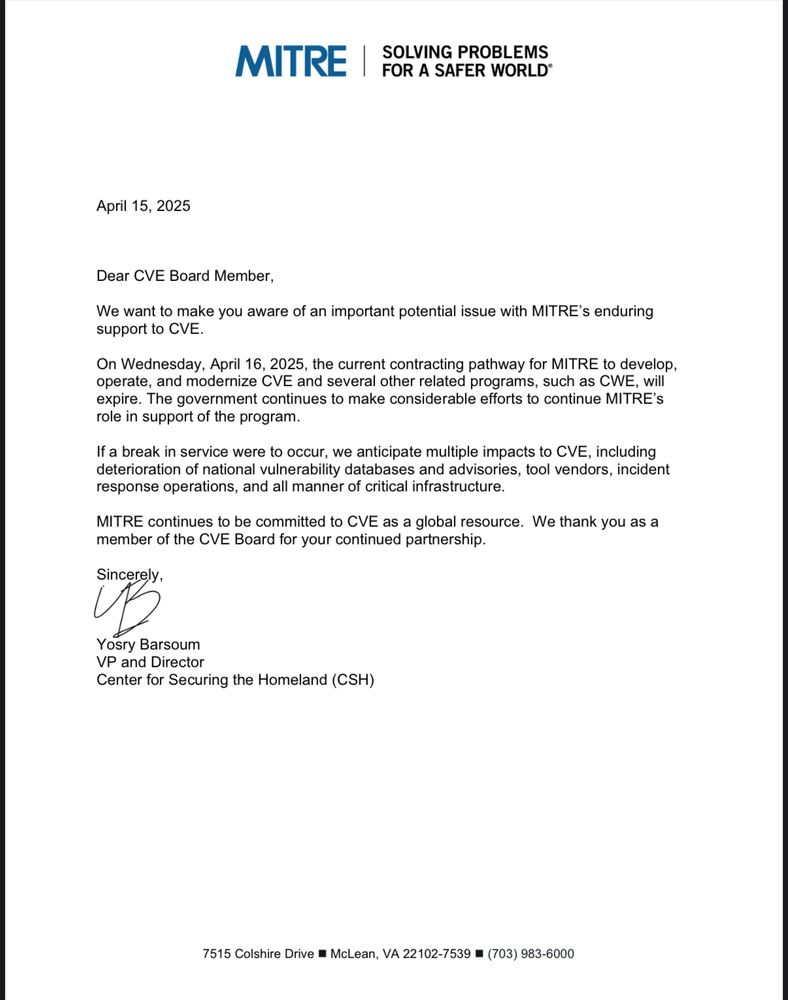

Una delle basi di conoscenza fondamentali per la cybersecurity viene improvvisamente cancellata: il Governo USA ha tagliato i fondi assegnati a MITRE per supportare il programma Common Vulnerabilities and Exposures (CVE) e quelli collegati, come il Common Weakness Enumeration Program (CWE). Il database-catalogo delle vulnerabilità rilevate nei prodotti software ed hardware non verrà quindi più aggiornato come è ora, probabilmente già a partire da domani 16 aprile.

La notizia è cominciata a circolare nella serata (per noi) del 15 aprile, quando è stata resa pubblica da alcuni destinatari la lettera ricevuta direttamente da MITRE. Secondo il testo, il 16 aprile terminano - perché non saranno rinnovati come di consueto - i fondi per il programma CVE. “Il Governo continua a fare sforzi considerevoli per supportare il ruolo di MITRE nel programma", indica poi la lettera, come anche che "MITRE continua a essere impegnata su CVE in quanto risorsa globale”. Ma sono affermazioni che non chiariscono del tutto la vicenda.

Se è vero che MITRE non è formalmente l’unico organismo che può portare avanti in toto il programma CVE, infatti, è altrettanto vero che lo è all’atto pratico. Le affermazioni diplomatiche del suo Direttore, Yosry Barsoum, sono quindi tecnicamente vere ma vaghe: se MITRE non ha i fondi per mantenere adeguatamente aggiornato il database delle vulnerabilità, che è uno strumento cruciale per chiunque faccia vulnerability management, questo semplicemente non sarà più gestito con la stessa accuratezza di prima.

Alcuni hanno ipotizzato che il database stesso non sia più consultabile sul sito MITRE già dal 16 aprile, al termine del contratto di finanziamento. Un suo archivio storico dovrebbe restare disponibile su GitHub, aggiornato all’ultima versione del 15 aprile, almeno per quanto si osserva al momento in cui scriviamo. Non è però certo che questo archivio venga mantenuto, e comunque aggiornato.

Un problema per tutti

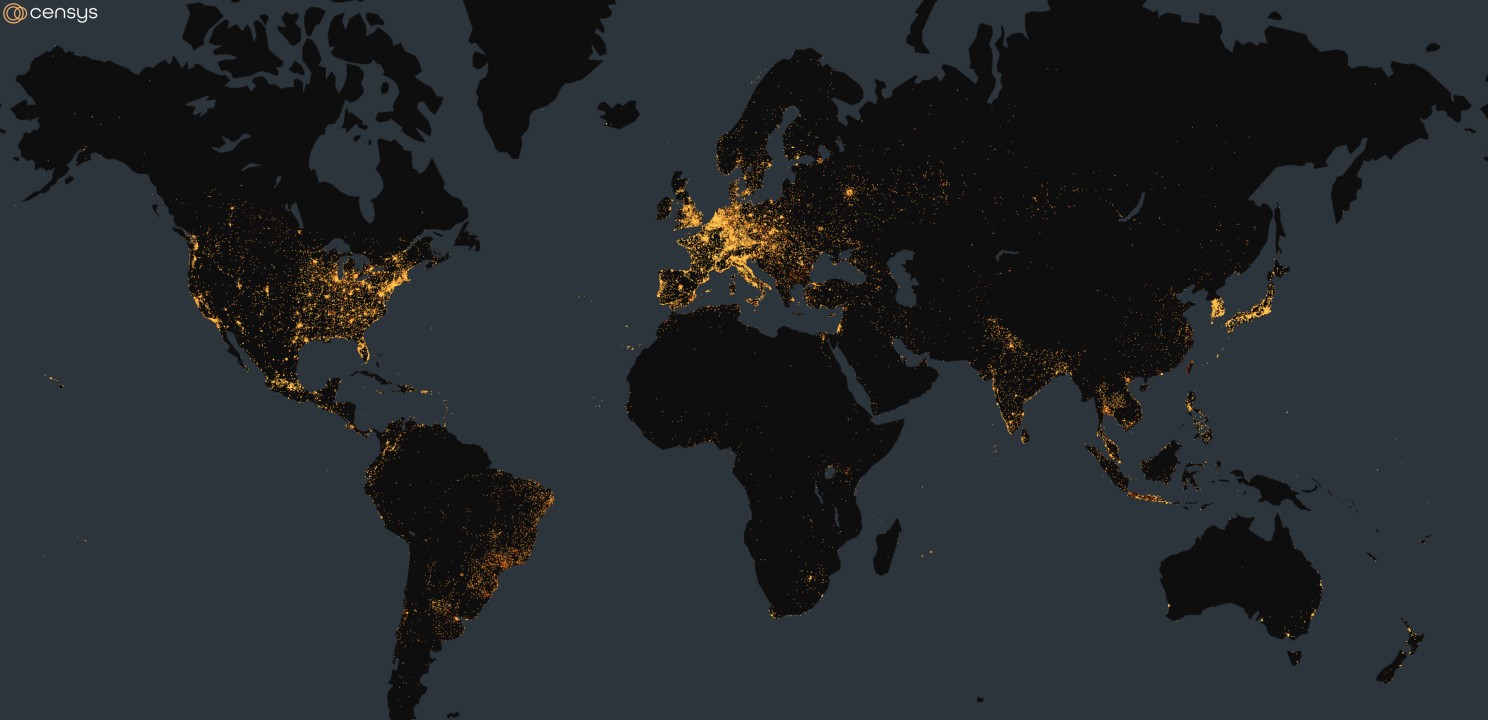

Non potersi affidare a una singola fonte ufficiale e sempre aggiornata delle vulnerabilità che sono presenti in rete e della loro gravità, insieme ovviamente alle procedure di remediation, è un problema da non sottovalutare nelle organizzazioni di qualsiasi tipo.

È vero che l’utilità e la validità delle indicazioni e delle valutazioni del programma CVE è stata spesso messa in discussione, ma è anche vero che l’alternativa “manuale” al database CVE è tenere traccia direttamente delle vulnerabilità (e delle informazioni associate) segnalate formalmente dai singoli produttori e dalle aziende di cybersecurity. Come anche tenere traccia delle segnalazioni di vulnerabilità che vengono dalla community degli esperti indipendenti. Tutto questo comporterebbe un carico di lavoro elevato e insostenibile per le aziende meno strutturate lato cybersecurity, e anche per alcuni loro partner tecnologici.

Va inoltre considerato che il vulnerability assessment basato sulle CVE - la cui efficacia, va ricordato, è stata anch’essa spesso messa in dubbio - è una forma di compliance per la cybersecurity oggi abbastanza diffusa e comunque riconosciuta. Ma se il database CVE non è più aggiornato quanto dovrebbe, questa forma di compliance - già un po’ troppo “spunta-caselle”, a dire il vero - diventa ancora meno convincente.

Ci sono invece poche discussioni sul fatto che le informazioni, e soprattutto le classificazioni, fornite dal programma CVE rappresentino una sorta di “lingua comune” per chiunque faccia cybersecurity. Una “lingua” che garantisce che tutti, parlando di una vulnerabilità, abbiano ben chiaro di cosa si sta trattando e di quali siano i sistemi e le piattaforme coinvolte, e in che modo. Senza questa conoscenza formalizzata comune, la reazione agli attacchi che sfruttano nuove vulnerabilità rischia di essere meno coordinata e dunque più lenta. Dando più forza ed efficacia agli attacchi stessi.

Cosa può succedere ora? Non è del tutto chiaro, in effetti. Il programma CVE è organizzato in modo gerarchico e in parte opera anche senza MITRE. Le cosiddette CVE Numbering Authority (CNA) in teoria potranno continuare a condividere automaticamente informazioni sulle CVE, perché esiste "dietro le quinte" una API che permette di distribuire e consultare appunto queste informazioni.

Le CNA sono le organizzazioni (vendor, ricercatori, CERT, realtà open source, consorzi...) autorizzate a "numerare" le nuove vulnerabilità e a schedarle con le loro informazioni. Finché la loro API resta operativa, tutto bene. E alcune CNA hanno già "prenotato" blocchi di numerazione CVE per aggiornare loro il database. Ma attenzione, ci sono alcuni elementi importanti da considerare: gli identificativi CVE prenotati basteranno solo per qualche mese al massimo, un aggiornamento del database in ordine sparso non è l'ideale, l'API non serve le organizzazioni che non sono CNA (proprio questa disseminazione ulteriore di informazioni è uno dei compiti di MITRE).

Più a lungo termine, c'è da capire se e come una singola organizzazione possa prendere in mano il programma CVE e portarlo avanti come stava facendo MITRE. E se la ri-centralizzazione delle CVE sia, a questo punto, davvero opportuna o non sia un elemento di debolezza del sistema. C'è chi nelle prime ore della vicenda ha fatto il nome di Red Hat come nuovo "gestore", ma solo perché questa è l'unica - per usare il termine tecnico - CVE Numbering Authority of Last Resort (CNA-LR) oltre a MITRE e CISA. Affidarle tutto il progrmma CVE è una ipotesi estrema, essendo Red Hat una azienda e non una organizzazione indipendente.

Da parte sua, la community globale della cybersecurity - già colpita da altri eventi - è stata spiazzata dalla notizia. Diversi suoi esponenti si stanno confrontando sul possibile da farsi, ma muoversi è difficile. Non da ultimo perché è evidente che per l’Amministrazione Trump la cybersecurity nazionale non è una priorità - sembra semmai il contrario - e non è prudente per nessuno andare contro le sue apparenti politiche. Questo non aiuta certamente a gestire la situazione, che ovviamente ha impatti importanti anche sulla cybersecurity globale ed è quindi un problema per tutti.

Gli aggiornamenti

[ Aggiornamento del 16 Aprile ] Il frutto del lavoro, anche preventivo, della community potrebbe essere la neonata CVE Foundation, che è stata ufficializzata oggi e creata proprio per "garantire a lungo termine la presenza, la stabilità e l'indipendenza del programma CVE". Della CVE Foundation non si sa quasi nulla a parte quello che essa stessa racconta. Cioè che è una "coalizione di membri attivi di lunga data del CVE Board" che nell'ultimo anno si sono organizzati per "sviluppare una strategia per trasferire [il programma] CVE a una fondazione dedicata non-profit". Nel primo comunicato ufficiale, il portavoce è Kent Landfield, Chief Standards e Technology Policy Strategist di Trellix.

[ Aggiornamento del 16 Aprile ] La CISA ha comunicato che sono stati erogati nuovi fondi governativi per il mantenimento del programma CVE, anche se da quanto l'Agenzia governativa ha comunicato non si capisce quanto l'intervento di supporto sia esteso. La CISA infatti è intervenuta - spiega - "per garantire che non ci sarà alcuna interruzione nei servizi CVE critici". A quanto pare si tratterebbe di un finanziamento-ponte che manterrà il programma attivo 11 mesi. Nelle prossime ore la situazione si farà probabilmente più chiara.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

f.p.

f.p.