NAS QNAP sotto attacco brute force

QNAP ha esortati clienti dei suoi NAS a cambiare le password deboli o riciclate dei NAS: è in corso una campagna di attacchi brute force.

QNAP ha allertato i clienti per una serie di attacchi in corso contro i suoi NAS. I cyber criminali stanno impiegando strumenti automatizzati per perpetrare attacchi brute force finalizzati a impossessarsi delle password. I tentativi comprendono anche l'uso di password precedentemente compromesse e incluse nei database che sono stati venduti sul darkweb.

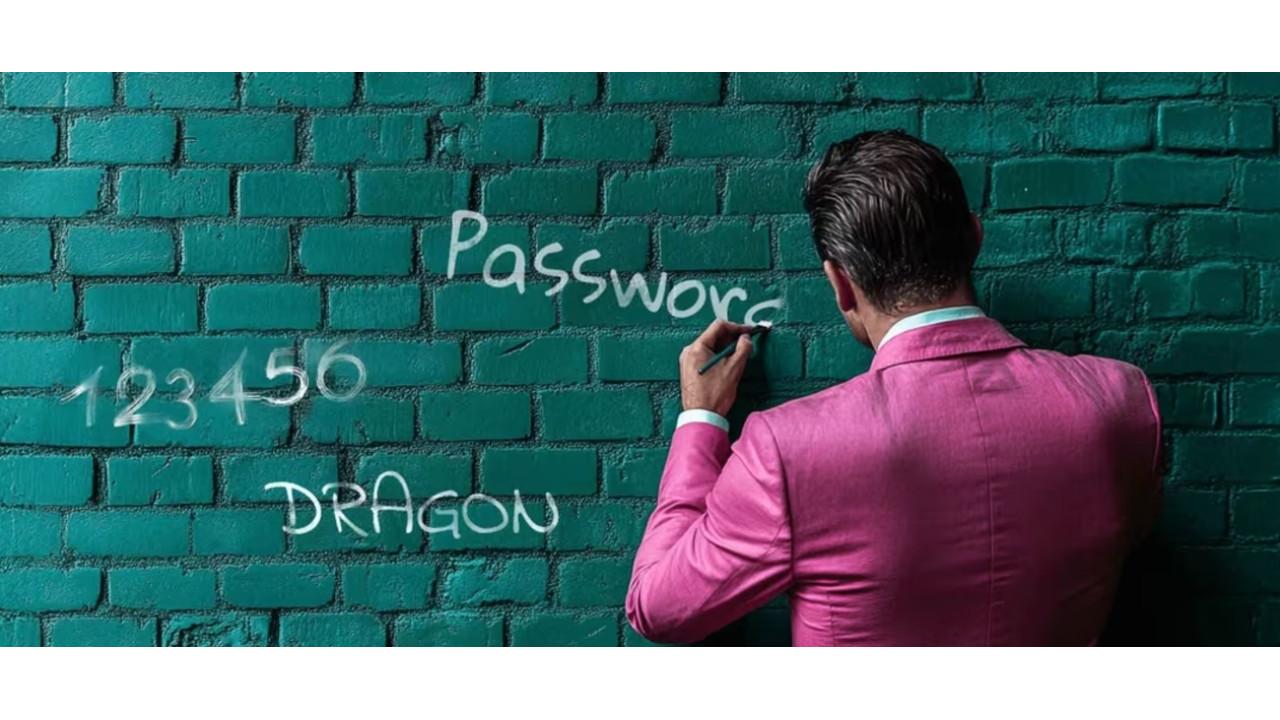

I clienti sono quindi esortati a migliorare la sicurezza dei NAS il prima possibile, impostando password nuove e complesse. Il messaggio del produttore è chiaro: "Se viene utilizzata una password semplice, debole o prevedibile (ad esempio "password" o "12345") gli hacker possono facilmente accedere al dispositivo, violando la sicurezza, la privacy e la riservatezza dei dati."

Se i criminali informatici dovessero riuscire a indovinare la password, otterrebbero pieno accesso al dispositivo, con la possibilità di rubare documenti sensibili o distribuire malware. In caso di password troppo difficile da ricostruire con un attacco automatizzato, i registri di sistema dei NAS terrebbero traccia dei tentativi non andati a buon fine registrandoli con il messaggio di avviso "Impossibile accedere".

Solo dopo questo passaggio è possibile disabilitare l'account amministratore predefinito nei NAS QNAP con sistema operativo QTS 4.1.2 o successivo. Per farlo, occorre accedere al Pannello di controllo e selezionare la voce Utenti. Da qui bisogna modificare il profilo dell'account amministratore, quindi selezionare l'opzione Disabilita questo account e selezionare OK.

È inoltre possibile configurare il NAS per bloccare automaticamente gli indirizzi IP da cui partono molteplici tentativi di accesso andati male. Per farlo occorre personalizzare le impostazioni di protezione del dispositivo seguendo il percorso Pannello di controllo NAS/Sistema/Protezione/Protezione accesso IP.

Infine, QNAP consiglia ai proprietari dei NAS di seguire la seguente check list per sincerarsi che i propri dispositivi siano esenti da problemi di sicurezza e verificare la presenza di malware:

A giugno 2019 i NAS di QNAP con password deboli furono bersagliati da una campagna con il ransomware eCh0raix (alias QNAPCrypt), che si ripresentò l'anno successivo forzando gli account con password deboli e sfruttando vulnerabilità note. QNAP ha chiuso tali vulnerabilità ed è stato pubblicato il decryptor per tornare in possesso delle informazioni crittografate, ma per gli utenti è stata un'esperienza traumatica da non ripetere.

I clienti sono quindi esortati a migliorare la sicurezza dei NAS il prima possibile, impostando password nuove e complesse. Il messaggio del produttore è chiaro: "Se viene utilizzata una password semplice, debole o prevedibile (ad esempio "password" o "12345") gli hacker possono facilmente accedere al dispositivo, violando la sicurezza, la privacy e la riservatezza dei dati."

Se i criminali informatici dovessero riuscire a indovinare la password, otterrebbero pieno accesso al dispositivo, con la possibilità di rubare documenti sensibili o distribuire malware. In caso di password troppo difficile da ricostruire con un attacco automatizzato, i registri di sistema dei NAS terrebbero traccia dei tentativi non andati a buon fine registrandoli con il messaggio di avviso "Impossibile accedere".

Protezioni aggiuntive per i NAS QNAP

Il produttore esorta anche a proteggere i propri NAS modificando il numero di porta di accesso predefinito e disabilitando l'account amministratore. Quest'ultimo infatti è quello preso di mira dagli attacchi in corso. La procedura da seguire per espletare questo secondo passaggio è piuttosto semplice. Prima di disabilitare l'account amministratore, è necessario creare un nuovo account amministratore di sistema entrando nel Pannello di controllo/Utenti.Solo dopo questo passaggio è possibile disabilitare l'account amministratore predefinito nei NAS QNAP con sistema operativo QTS 4.1.2 o successivo. Per farlo, occorre accedere al Pannello di controllo e selezionare la voce Utenti. Da qui bisogna modificare il profilo dell'account amministratore, quindi selezionare l'opzione Disabilita questo account e selezionare OK.

È inoltre possibile configurare il NAS per bloccare automaticamente gli indirizzi IP da cui partono molteplici tentativi di accesso andati male. Per farlo occorre personalizzare le impostazioni di protezione del dispositivo seguendo il percorso Pannello di controllo NAS/Sistema/Protezione/Protezione accesso IP.

Infine, QNAP consiglia ai proprietari dei NAS di seguire la seguente check list per sincerarsi che i propri dispositivi siano esenti da problemi di sicurezza e verificare la presenza di malware:

- Modificare le password di tutti gli account del dispositivo

- Rimuovere gli account utente sconosciuti o non più in uso

- Assicurarsi che il firmware del dispositivo sia aggiornato e che tutte le applicazioni siano aggiornate

- Rimuovere applicazioni sconosciute o inutilizzate

- Installare l'applicazione QNAP MalwareRemover tramite la funzionalità Centro app

- Impostare un elenco di controllo di accesso per la periferica, seguendo il percorso Pannello di controllo/Protezione/Livello di protezione

I NAS sono un bersaglio appetibile

Gli attacchi ai NAS sono piuttosto frequenti e riguardano tutti i prodotti in commercio, a prescindere dalla marca e dal modello. Il motivo è che sono appetibili per i cyber criminali perché custodiscono backup e documenti sensibili. Inoltre, possono essere un buon punto di ingresso per distribuire malware in tutta la rete.A giugno 2019 i NAS di QNAP con password deboli furono bersagliati da una campagna con il ransomware eCh0raix (alias QNAPCrypt), che si ripresentò l'anno successivo forzando gli account con password deboli e sfruttando vulnerabilità note. QNAP ha chiuso tali vulnerabilità ed è stato pubblicato il decryptor per tornare in possesso delle informazioni crittografate, ma per gli utenti è stata un'esperienza traumatica da non ripetere.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab