NAS QNAP nell’occhio del ransomware DeadBolt, patch urgente

Sono nuovamente soggetti ad attacchi ransomware i dispositivi NAS di QNAP. L’azienda esorta a installare il prima possibile l’ultimo aggiornamento firmware e ad attuare alcune misure di mitigazione.

Tutti gli utenti QNAP sono invitati ad aggiornare immediatamente il sistema operativo QTS all'ultima versione disponibile per bloccare gli attacchi ransomware DeadBolt iniziati il 25 gennaio. L’allarme è della casa produttrice taiwanese, che teme di rivivere l’incubo QLocker, Ch0raix e AgeLocker, che avevano reso inaccessibili i dati archiviati su migliaia di NAS.

A questo giro la minaccia a ha cambiato nome, ma non natura: il rischio è sempre quello della cifratura di tutti i dati e del riscatto da pagare per sperare di riaverli (senza alcuna certezza né garanzia). Nella nota pubblicata sul sito ufficiale di QNAP si legge infatti che "DeadBolt ha preso di mira tutti i NAS connessi a Internet e non protetti”.

L’allerta è arrivata dalle community, dove si sta moltiplicando il numero degli utenti che denuncia l’attacco ransomware subìto dal proprio NAS. Tutti i file sono stati cifrati e modificati con l’estensione .deadbolt. Ricordiamo che rinominare i file aggiungendo l’estensione con il nome del ransomware è tipico di questo tipo di attacchi. La richiesta di riscatto ai clienti QNAP per la restituzione dei dati è di circa 1.000 euro.

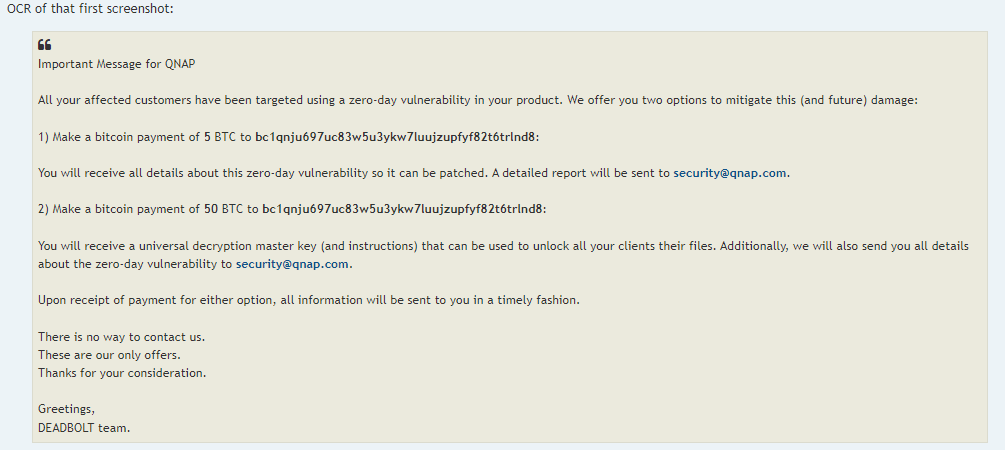

I criminali informatici hanno anche chiesto a QNAP il pagamento di 50 bitcoin in cambio del decryptor che permetterebbe a tutti i clienti di tornare in possesso dei propri file. E di 5 bitcoin per i dettagli sulla falla zero day in fase di sfruttamento.

Vulnerabilità e patch

Nel loro messaggio, gli attaccanti fanno riferimento allo sfruttamento di una vulnerabilità zero-day. L’azienda conferma che è appena stata scoperta una falla che affligge le versioni QTS 4.5.3 e successive e QuTS hero h4.5.3 e successive. Se sfruttata, tale falla consente gli attaccanti di eseguire qualsiasi codice dannoso sul sistema.

Non sono interessate le versioni del sistema operativo QTS 5.0.0.1891 build 20211221 e successive, QTS 4.5.4.1892 build 20211223 e successive, QuTS hero h5.0.0.1892 build 20211222 e successive e QuTScloud c5.0.0.1919 build 20220119 e successive.

La patch è disponibile. Per forzare l’aggiornamento del sistema operativo è necessario accedere all’interfaccia di gestione e seguire il percorso Pannello di controllo / Sistema / Aggiorna firmware, quindi selezionare la voce controlla aggiornamento e dare corso all’installazione. In alternativa si può scaricare l'ultima versione firmware dal web, attuando una ricerca sul sito del produttore per modello di NAS.

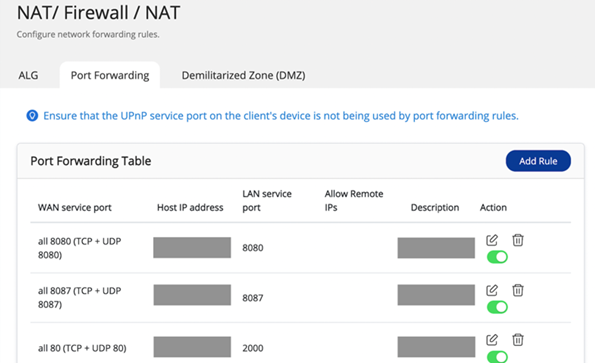

Il produttore consiglia inoltre ai clienti di disabilitare immediatamente il Port Forwarding e la funzione UPnP del QNAP NAS sul proprio router. Per il primo passaggio bisogna accedere all'interfaccia di gestione del router, controllare le impostazioni Virtual Server, NAT o Port Forwarding e disabilitare l'impostazione di port forwarding della porta 8080 e 433. Per disabilitare la funzione UPnP bisogna accedere a myQNAPcloud dal menu QTS, fare clic su Configurazione router automatico e deselezionare la voce Abilita inoltro porta UPnP.

È online una guida dettagliata per disattivare le connessioni SSH e Telnet, modificare il numero di porta di sistema e le password del dispositivo e per abilitare la protezione dell'accesso IP e account.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab