Ransomware Cring sfrutta vulnerabilità note delle VPN Fortinet

Una vecchia vulnerabilità non corretta ha permesso a un gruppo ransomware di attaccare alcune imprese europee, creando in un caso il blocco produttivo temporaneo.

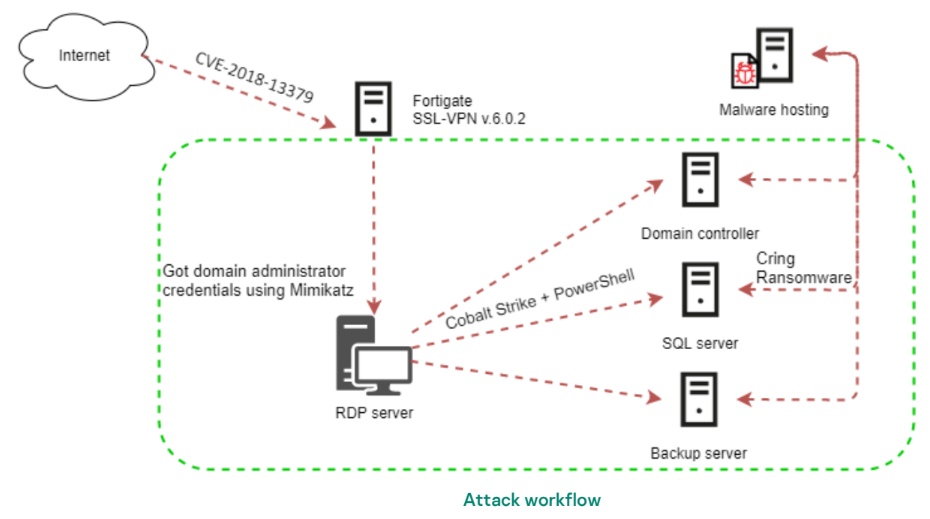

Indagini approfondite condotte dai ricercatori di Kaspersky ICS CERT hanno ricostruito la catena di attacco usata per compromettere alcune imprese industriali di alcuni Paesi europei. Gli attaccanti hanno sfruttato vecchie vulnerabilità delle VPN Fortinet per introdursi in rete e quindi attivare un ransomware.

Le vecchie falle sono note dal 2019, quando un APT sponsorizzato dallo stato iraniano ha iniziato a sfruttare alcune vulnerabilità delle apparecchiature Fortinet per bucare le VPN. Tali vulnerabilità comprendevano la CVE-2019-11510 relativa a Pulse Connect Secure VPN e la CVE-2018-13379 che riguarda i server VPN Fortinet che eseguono FortiOS.

Gli attacchi si sono riproposti a inizio 2021, quando queste stesse falle sono state sfruttate da un gruppo ransomware per aprire un varco nelle reti e introdurvi Cring. In un caso l'attacco ha provocato il blocco produttivo temporaneo di un sito di produzione.

Gli attacchi con Cring erano stati tracciati dal CSIRT di Swisscom, che però non aveva chiarito quale come facesse il ransomware a infiltrarsi inizialmente nella rete delle imprese. È stato il lavoro dei ricercatori Kaspersky a tracciare la connessione fra gli attacchi del ransomware Cring e la vulnerabilità nei server VPN.

Il gruppo ransomware Cring sta sfruttando la vulnerabilità CVE-2018-13379 dei server VPN Fortigate che è stata scoperta nel 2019. Le patch sono disponibili da allora, tuttavia molte aziende ne hanno tardato l'installazione. È a causa di questo ritardo che i criminali informatici hanno collezionato un corposo elenco di indirizzi IP di dispositivi vulnerabili connessi a Internet, poi rivenduto sul dark web.

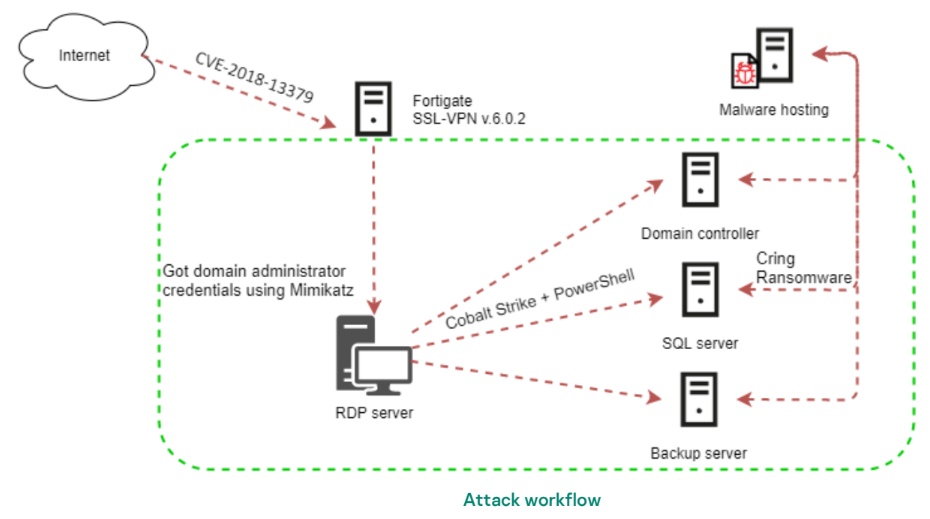

È forse da uno di questi elenchi che hanno attinto i cyber criminali del ransomware Cring, perché hanno sfruttato proprio la vulnerabilità CVE-2018-13379 per l'ingresso nelle reti vittime. A quanto emerso dalle indagini, gli attaccanti avevano eseguito connessioni di prova al gateway VPN, per assicurarsi che le credenziali utente rubate fossero ancora valide.

È forse da uno di questi elenchi che hanno attinto i cyber criminali del ransomware Cring, perché hanno sfruttato proprio la vulnerabilità CVE-2018-13379 per l'ingresso nelle reti vittime. A quanto emerso dalle indagini, gli attaccanti avevano eseguito connessioni di prova al gateway VPN, per assicurarsi che le credenziali utente rubate fossero ancora valide.

Dopo aver ottenuto l'accesso alla rete aziendale, gli attaccanti hanno utilizzato l'utility Mimikatz per rubare le credenziali degli account degli utenti Windows che avevano precedentemente effettuato l'accesso al sistema compromesso. Una volta risaliti all'account dell'amministratore di dominio, è stato semplice propagare l’attacco su altri sistemi della rete aziendale. Terminata la ricognizione e ottenuto il controllo di tutti i sistemi nevralgici per la vittima, gli attaccanti hanno scaricato e lanciato il ransomware Cring.

Sono stati due gli elementi chiave per la riuscita dell'attacco. Il primo è stato il mancato patching. Il secondo è stato la mancanza di aggiornamenti tempestivi del database per la soluzione di sicurezza utilizzata sui sistemi attaccati. Dato che il CSIRT di Swisscom aveva tracciato gli attacchi, con database aggiornati sarebbe stato possibile rilevare e bloccare la minaccia.

Vyacheslav Kopeytsev, security expert dell’ICS CERT di Kaspersky, commenta: "vari dettagli dell'attacco indicano che gli attaccanti avevano analizzato attentamente l'infrastruttura dell'organizzazione presa di mira e preparato il proprio toolkit sulla base delle informazioni raccolte in fase di ricognizione.

Per esempio, il server host del malware da cui è stato scaricato il ransomware Cring aveva abilitato l'infiltrazione tramite indirizzo IP e rispondeva solo alle richieste provenienti da diversi Paesi europei. Gli script degli attaccanti hanno camuffato l'attività del malware facendola apparire come parte di un'operazione della soluzione antivirus dell'organizzazione, terminando i processi eseguiti dai server di database (Microsoft SQL Server) e dai sistemi di backup (Veeam) che venivano utilizzati sui sistemi selezionati per l’encryption.

Un'analisi dell'attività degli attaccanti dimostra che, sulla base dei risultati della ricognizione effettuata sulla rete dell'organizzazione presa di mira, gli attaccanti hanno scelto di criptare quei server la cui perdita, secondo loro, avrebbe causato il maggior numero di danni alle operazioni dell'azienda".

Le vecchie falle sono note dal 2019, quando un APT sponsorizzato dallo stato iraniano ha iniziato a sfruttare alcune vulnerabilità delle apparecchiature Fortinet per bucare le VPN. Tali vulnerabilità comprendevano la CVE-2019-11510 relativa a Pulse Connect Secure VPN e la CVE-2018-13379 che riguarda i server VPN Fortinet che eseguono FortiOS.

Gli attacchi si sono riproposti a inizio 2021, quando queste stesse falle sono state sfruttate da un gruppo ransomware per aprire un varco nelle reti e introdurvi Cring. In un caso l'attacco ha provocato il blocco produttivo temporaneo di un sito di produzione.

Gli attacchi con Cring erano stati tracciati dal CSIRT di Swisscom, che però non aveva chiarito quale come facesse il ransomware a infiltrarsi inizialmente nella rete delle imprese. È stato il lavoro dei ricercatori Kaspersky a tracciare la connessione fra gli attacchi del ransomware Cring e la vulnerabilità nei server VPN.

Un problema ampiamente risolto

Il gruppo ransomware Cring sta sfruttando la vulnerabilità CVE-2018-13379 dei server VPN Fortigate che è stata scoperta nel 2019. Le patch sono disponibili da allora, tuttavia molte aziende ne hanno tardato l'installazione. È a causa di questo ritardo che i criminali informatici hanno collezionato un corposo elenco di indirizzi IP di dispositivi vulnerabili connessi a Internet, poi rivenduto sul dark web.

È forse da uno di questi elenchi che hanno attinto i cyber criminali del ransomware Cring, perché hanno sfruttato proprio la vulnerabilità CVE-2018-13379 per l'ingresso nelle reti vittime. A quanto emerso dalle indagini, gli attaccanti avevano eseguito connessioni di prova al gateway VPN, per assicurarsi che le credenziali utente rubate fossero ancora valide.

È forse da uno di questi elenchi che hanno attinto i cyber criminali del ransomware Cring, perché hanno sfruttato proprio la vulnerabilità CVE-2018-13379 per l'ingresso nelle reti vittime. A quanto emerso dalle indagini, gli attaccanti avevano eseguito connessioni di prova al gateway VPN, per assicurarsi che le credenziali utente rubate fossero ancora valide.Dopo aver ottenuto l'accesso alla rete aziendale, gli attaccanti hanno utilizzato l'utility Mimikatz per rubare le credenziali degli account degli utenti Windows che avevano precedentemente effettuato l'accesso al sistema compromesso. Una volta risaliti all'account dell'amministratore di dominio, è stato semplice propagare l’attacco su altri sistemi della rete aziendale. Terminata la ricognizione e ottenuto il controllo di tutti i sistemi nevralgici per la vittima, gli attaccanti hanno scaricato e lanciato il ransomware Cring.

Sono stati due gli elementi chiave per la riuscita dell'attacco. Il primo è stato il mancato patching. Il secondo è stato la mancanza di aggiornamenti tempestivi del database per la soluzione di sicurezza utilizzata sui sistemi attaccati. Dato che il CSIRT di Swisscom aveva tracciato gli attacchi, con database aggiornati sarebbe stato possibile rilevare e bloccare la minaccia.

Vyacheslav Kopeytsev, security expert dell’ICS CERT di Kaspersky, commenta: "vari dettagli dell'attacco indicano che gli attaccanti avevano analizzato attentamente l'infrastruttura dell'organizzazione presa di mira e preparato il proprio toolkit sulla base delle informazioni raccolte in fase di ricognizione.

Per esempio, il server host del malware da cui è stato scaricato il ransomware Cring aveva abilitato l'infiltrazione tramite indirizzo IP e rispondeva solo alle richieste provenienti da diversi Paesi europei. Gli script degli attaccanti hanno camuffato l'attività del malware facendola apparire come parte di un'operazione della soluzione antivirus dell'organizzazione, terminando i processi eseguiti dai server di database (Microsoft SQL Server) e dai sistemi di backup (Veeam) che venivano utilizzati sui sistemi selezionati per l’encryption.

Un'analisi dell'attività degli attaccanti dimostra che, sulla base dei risultati della ricognizione effettuata sulla rete dell'organizzazione presa di mira, gli attaccanti hanno scelto di criptare quei server la cui perdita, secondo loro, avrebbe causato il maggior numero di danni alle operazioni dell'azienda".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab