Kill chain senza exploit: Amnesia RAT e ransomware lavorano in combo

Una campagna dimostra che bastano social engineering, servizi cloud legittimi e strumenti living‑off‑the‑land per ottenere il pieno controllo dei sistemi senza sfruttare vulnerabilità.

È possibile compromettere completamente dei sistemi target senza sfruttare alcuna vulnerabilità software. Lo dimostra la combinazione fra il RAT Amnesia e un ransomware che ha permesso di costruire un’intera kill chain basata su social engineering, abuso di servizi cloud legittimi e strumenti living‑off‑the‑land su Windows. Si tratta di una dinamica che si inserisce in una tendenza ormai nota: gli attacchi malware‑free o fondati quasi esclusivamente su funzionalità e tool legittimi stanno crescendo, perché consentono agli attaccanti di mimetizzarsi nel rumore di fondo delle attività IT quotidiane. A documentare il caso sono stati i ricercatori di Fortinet FortiGuard Labs, analizzando un attacco avvenuto in Russia.

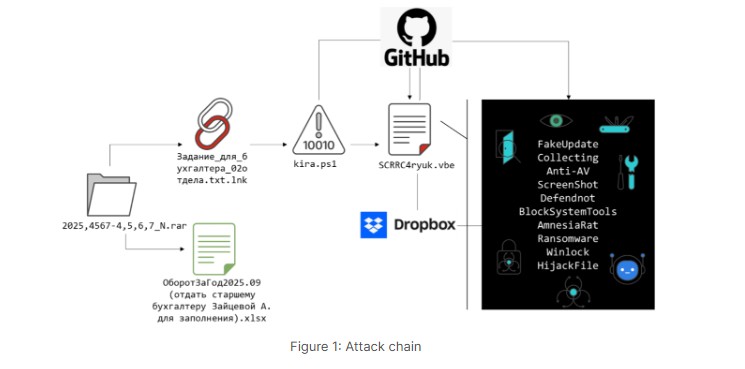

La campagna in questione ha inizio con esche ordinarie, progettate per mimetizzarsi nel flusso di lavoro quotidiano: documenti a tema business e archivi compressi che sembrano destinati all’amministrazione o alla contabilità. Dentro agli ZIP c’è la vera minaccia: un file LNK con doppia estensione che ha tutta l’aria di una banale comunicazione interna, ma che alla prima apertura esegue un comando PowerShell incaricato di collegarsi a un repository GitHub e scaricare uno script di prima fase.

Questo loader nasconde la console PowerShell e genera un documento di testo, che viene aperto automaticamente per rafforzare l’illusione di un’attività lecita. In parallelo, lo script invia un messaggio agli operatori tramite le API di Telegram per segnalare che il sistema è pronto per le fasi successive. Dopo un ritardo programmato di 444 secondi, scelto per rendere meno immediata la correlazione tra il clic e i comportamenti sospetti, viene scaricato ed eseguito un file VBS altamente offuscato dallo stesso repository GitHub. Questo script funge da controller: assembla in memoria il payload successivo e riduce al minimo le tracce su disco, con un impatto diretto sulla difficoltà dell’analisi forense.

Un tratto distintivo di questa campagna è la capacità di usare più servizi cloud pubblici in modo orchestrato, separando con cura i ruoli dei vari tasselli dell’infrastruttura malevola. Come abbiamo visto, GitHub ospita gli script e i loader; le componenti binarie più pesanti, tra cui il RAT Amnesia, sono caricate su Dropbox e vengono recuperate solo nelle fasi finali della catena. Questa divisione del lavoro complica i tentativi di takedown.

Una volta entrato in azione il controller VBS, l’obiettivo diventa ottenere privilegi elevati sul sistema, preferibilmente con il consenso inconsapevole dell’utente. Il codice controlla se il processo sta girando con diritti amministrativi e, in caso contrario, avvia una sequenza di richieste UAC ripetute, intervallate da brevi pause, finché la vittima non cede e approva il prompt. Questo comportamento è particolarmente insidioso perché sfrutta contro l’utente la stessa interfaccia di sicurezza di Windows: una serie di finestre apparentemente legittime spingono la vittima frettolosa ad autorizzare la richiesta.

Ottenuti i privilegi necessari, la catena si sposta sulla neutralizzazione sistematica degli strumenti di difesa, a partire da Microsoft Defender, che avviene combinando configurazioni legittime e abuso di tool pensati per fini di ricerca. Uno dei passaggi chiave è l’impostazione di esclusioni massive, che impediscono a Defender di scansionare percorsi critici come ProgramData, Program Files, Desktop, Downloads e le directory temporanee, che sono le cartelle in cui malware e payload intermedi depositano file e componenti. Lo script usa poi PowerShell per disattivare ulteriori funzionalità di protezione e modificare le policy di sicurezza come farebbe un amministratore legittimo.

Nel passaggio successivo della kill chain la campagna integra defendnot, uno strumento pubblicato lo scorso anno da un ricercatore con l’obiettivo dichiarato di studiare l’interazione fra Windows Security Center e soluzioni di terze parti. In questo caso viene abusato per convincere Defender che sul sistema sia già presente un altro antimalware, spingendolo a disattivarsi. Parallelamente, gli script avviano una fase di ricognizione e controllo dell’ambiente. Un modulo .NET scaricato da GitHub cattura screenshot a intervalli di 30 secondi, li salva come immagini e li spedisce agli attaccanti tramite Telegram. Agendo sulle chiavi di registro vengono disabilitate le utility integrate che potrebbero essere usate da un analista per investigare sul comportamento del sistema.

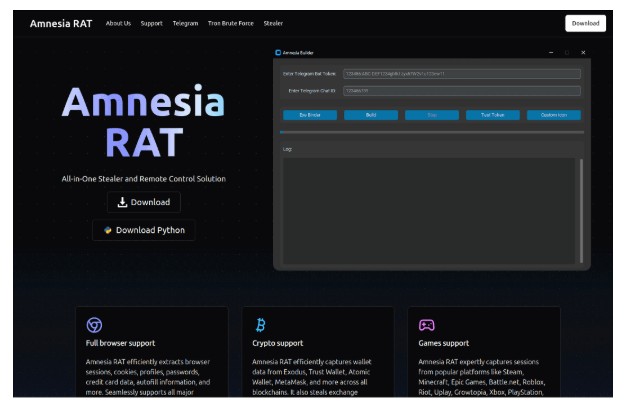

Neutralizzate le barriere difensive, entra in scena Amnesia RAT, un trojan di accesso remoto con ampie capacità di spionaggio e controllo del sistema. Raccoglie credenziali e dati da browser, wallet di criptovalute e client come Discord, Steam e Telegram, insieme a metadati di sistema, screenshot, immagini dalla webcam, registrazioni audio dal microfono, contenuti degli appunti e titoli delle finestre attive, e invia tutto agli attaccanti tramite HTTPS e le API di Telegram. Quando i dataset sono particolarmente voluminosi, ricorre a servizi di file hosting come GoFile e condivide i link di download sempre attraverso Telegram.

Il tassello conclusivo della catena è un ransomware della famiglia Hakuna Matata, che prima chiude tutti i processi che potrebbero interferire, come applicazioni che tengono file aperti o software di backup, riducendo le probabilità di errori durante l’encryption e complicando eventuali tentativi di ripristino. Quindi avvia la cifratura di documenti, archivi, immagini, contenuti multimediali, codice sorgente e asset applicativi, così da fornire agli attaccanti materiali per attuare la doppia estorsione.

In questo articolo abbiamo parlato di: Cloud Services Abuse, Forensic Analysis, Kill Chain, Living off the Land, Malware-Free Attacks, Ransomware, Remote Access Trojan,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab