BadAlloc: 25 falle critiche nei dispositivi IoT e OT

Si chiama BadAlloc il pacchetto di vulnerabilità che i ricercatori di Microsoft hanno individuato in dispositivi IoT e OT di molti produttori. Sono in uso in reti consumer, mediche e industriali.

I ricercatori per la sicurezza di Microsoft Azure Defender for IoT, noti anche come Sezione 52, hanno scoperto oltre due dozzine di vulnerabilità RCE in dispositivi IoT e nei sistemi industriali OT (Operational Technology). Si tratta di 25 falle di sicurezza collettivamente note come BadAlloc e correlate alla mancata convalida corretta dell'input, che porta a un heap overflow e può eventualmente sfociare in un RCE.

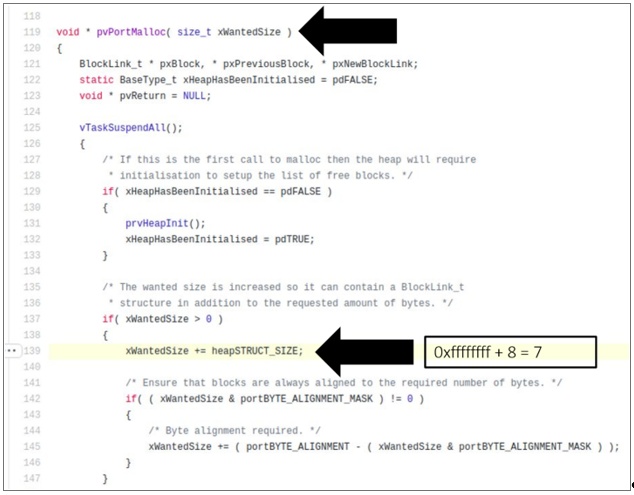

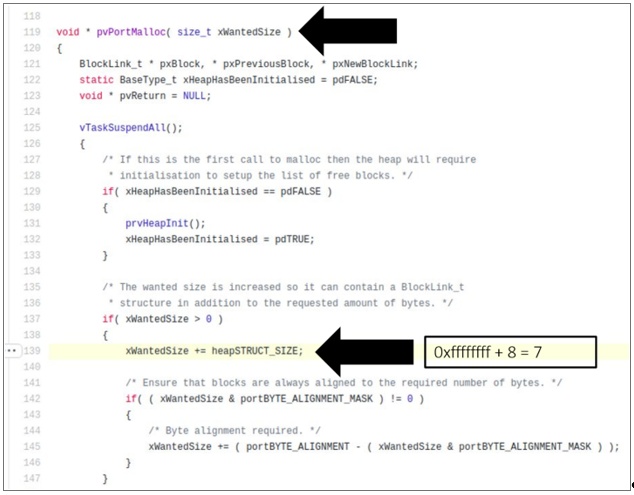

In sostanza le vulnerabilità derivano dell'auso di funzioni di memoria vulnerabili, che possono lasciar passare un input esterno generato per causare un overflow o un wraparound di interi come valori delle funzioni. Gli attaccanti ottengono così arresti anomali del sistema e l'esecuzione di codice dannoso da remoto su sistemi IoT e OT vulnerabili.

Tali vulnerabilità sono presenti in funzioni standard di allocazione della memoria ampiamente utilizzate in più RTOS (Real Time Operating System), nelle implementazioni Libc (C Standard Library) e nei kit di sviluppo software embedded (SDK). La CISA ha emesso un advisory con l'elenco completo dei prodotti afflitti da questo problema, che è molto lungo. Un estratto indicativo dell'elenco comprende Google Cloud, ARM, Amazon, Red Hat, Texas Instruments e Samsung Tizen, con vari punteggi CVSS di gravità. Sono inclusi dispositivi IoT e OT presenti su reti consumer, mediche e industriali.

Nel post sul blog ufficiale, Microsoft spiega che la ricerca condotta "mostra che le implementazioni di memory allocation scritte nel corso degli anni come parte di dispositivi IoT e software embedded non dispongono di convalide di input corrette [senza le quali] un attaccante potrebbe sfruttare la funzione di memory allocation per eseguire un heap overflow, con conseguente esecuzione di codice dannoso su un dispositivo di destinazione."

Nel post sul blog ufficiale, Microsoft spiega che la ricerca condotta "mostra che le implementazioni di memory allocation scritte nel corso degli anni come parte di dispositivi IoT e software embedded non dispongono di convalide di input corrette [senza le quali] un attaccante potrebbe sfruttare la funzione di memory allocation per eseguire un heap overflow, con conseguente esecuzione di codice dannoso su un dispositivo di destinazione."

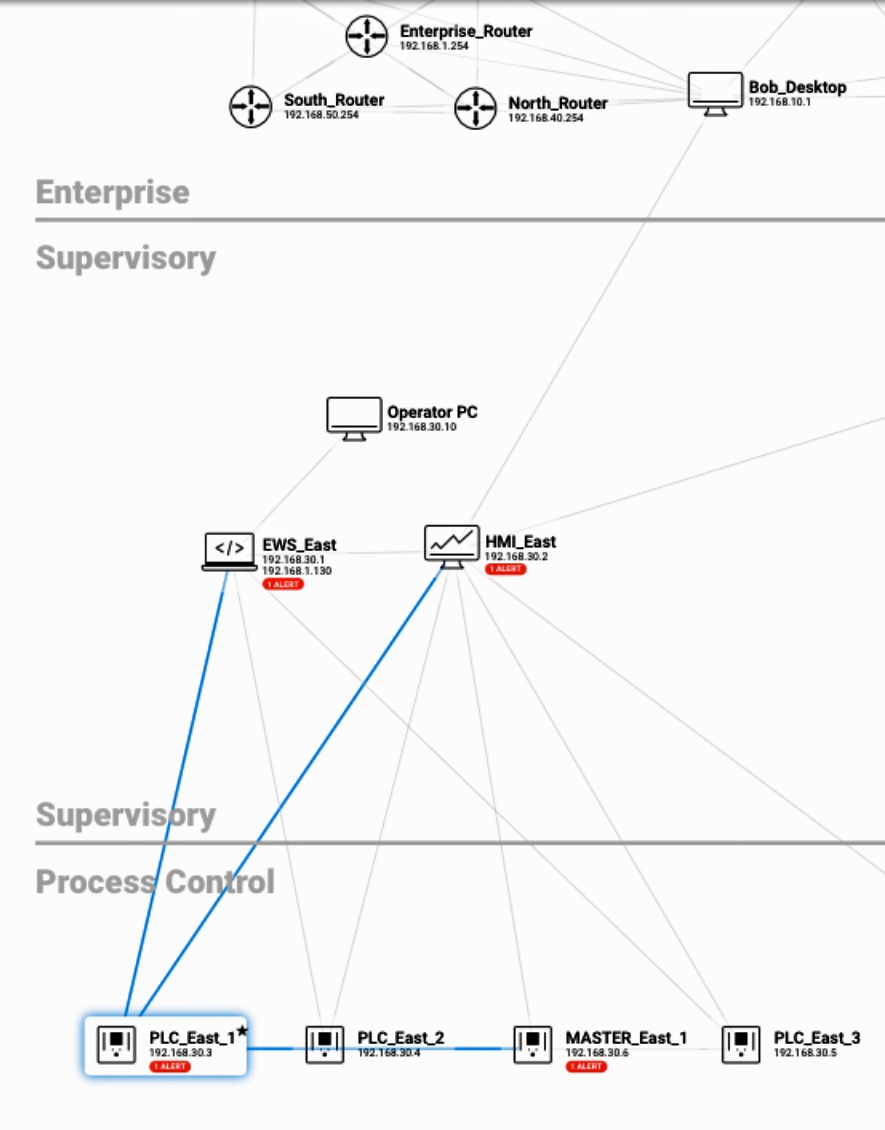

Qualora fosse necessario l'accesso da remoto, è consigliato l'impiego di VPN aggiornate e di comprovata sicurezza e la segmentazione della rete per proteggere le risorse critiche. Inoltre, è consigliato l'uso di soluzioni di detection avanzate per rilevare eventuali indicatori di compromissione.

Qualora fosse necessario l'accesso da remoto, è consigliato l'impiego di VPN aggiornate e di comprovata sicurezza e la segmentazione della rete per proteggere le risorse critiche. Inoltre, è consigliato l'uso di soluzioni di detection avanzate per rilevare eventuali indicatori di compromissione.

In sostanza le vulnerabilità derivano dell'auso di funzioni di memoria vulnerabili, che possono lasciar passare un input esterno generato per causare un overflow o un wraparound di interi come valori delle funzioni. Gli attaccanti ottengono così arresti anomali del sistema e l'esecuzione di codice dannoso da remoto su sistemi IoT e OT vulnerabili.

Tali vulnerabilità sono presenti in funzioni standard di allocazione della memoria ampiamente utilizzate in più RTOS (Real Time Operating System), nelle implementazioni Libc (C Standard Library) e nei kit di sviluppo software embedded (SDK). La CISA ha emesso un advisory con l'elenco completo dei prodotti afflitti da questo problema, che è molto lungo. Un estratto indicativo dell'elenco comprende Google Cloud, ARM, Amazon, Red Hat, Texas Instruments e Samsung Tizen, con vari punteggi CVSS di gravità. Sono inclusi dispositivi IoT e OT presenti su reti consumer, mediche e industriali.

Nel post sul blog ufficiale, Microsoft spiega che la ricerca condotta "mostra che le implementazioni di memory allocation scritte nel corso degli anni come parte di dispositivi IoT e software embedded non dispongono di convalide di input corrette [senza le quali] un attaccante potrebbe sfruttare la funzione di memory allocation per eseguire un heap overflow, con conseguente esecuzione di codice dannoso su un dispositivo di destinazione."

Nel post sul blog ufficiale, Microsoft spiega che la ricerca condotta "mostra che le implementazioni di memory allocation scritte nel corso degli anni come parte di dispositivi IoT e software embedded non dispongono di convalide di input corrette [senza le quali] un attaccante potrebbe sfruttare la funzione di memory allocation per eseguire un heap overflow, con conseguente esecuzione di codice dannoso su un dispositivo di destinazione."Consigli per la mitigazione dei rischi

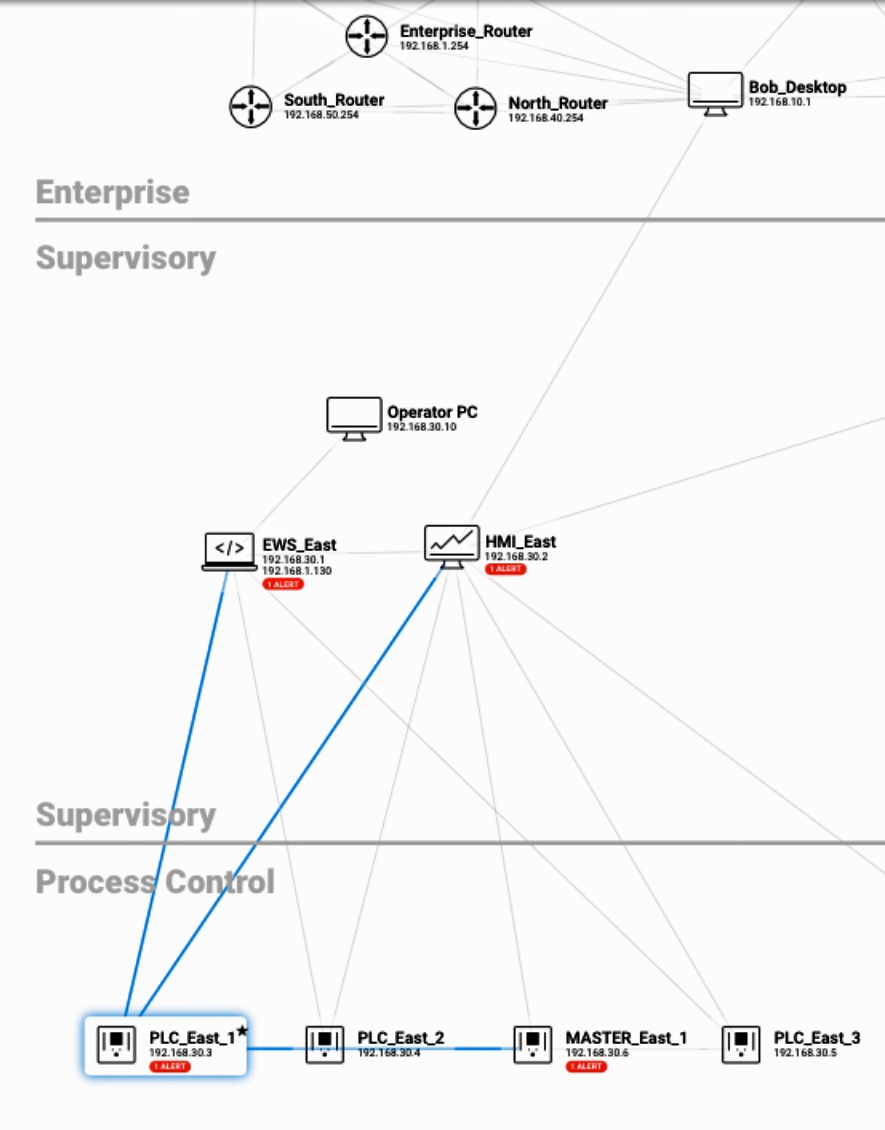

La CISA consiglia alle aziende che utilizzano dispositivi vulnerabili agli attacchi BadAlloc di installare tutti gli aggiornamenti disponibili, di ridurre al minimo l'esposizione alla rete per tutti i dispositivi e/o i sistemi del sistema di controllo e assicurarsi che non siano accessibili da Internet per ridurre la superficie d'attacco. Per i dispositivi che non è possibile sconnettere dal web, è consigliata la protezione mediante firewall e l'isolamento da resto dalla rete aziendale. Qualora fosse necessario l'accesso da remoto, è consigliato l'impiego di VPN aggiornate e di comprovata sicurezza e la segmentazione della rete per proteggere le risorse critiche. Inoltre, è consigliato l'uso di soluzioni di detection avanzate per rilevare eventuali indicatori di compromissione.

Qualora fosse necessario l'accesso da remoto, è consigliato l'impiego di VPN aggiornate e di comprovata sicurezza e la segmentazione della rete per proteggere le risorse critiche. Inoltre, è consigliato l'uso di soluzioni di detection avanzate per rilevare eventuali indicatori di compromissione.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab