Malware mobile e IoT: al via l’assalto ai settori critici

Transazioni di malware Android in crescita del 67% e attacchi IoT/OT contro l’energia a +387%: un nuovo report 2025 fotografa un mondo sempre più vulnerabile.

Un aumento del 67% delle transazioni di malware Android in un solo anno e un +387% di attacchi IoT/OT contro il settore energia: sono i due segnali più allarmanti che emergono dallo Zscaler ThreatLabz 2025 Mobile, IoT, and OT Threat Report pubblicato dal team di ricerca di Zscaler. Il documento, basato sulla telemetria globale della piattaforma cloud dell’azienda, descrive uno scenario in cui i cybercriminali alzano il tiro sui dispositivi mobili, IoT e sistemi OT, prendendo di mira in particolare le infrastrutture critiche e gli ambienti di lavoro ibridi.

Il picco del malware Android è alimentato da una strategia ormai consolidata: disseminare app malevole all’interno di marketplace considerati affidabili, a partire da Google Play. Nel periodo analizzato, i ricercatori di ThreatLabz hanno identificato 239 applicazioni dannose sullo store ufficiale di Google, per un totale di circa 42 milioni di download. Hanno un focus preciso su strumenti di produttività e gestione del lavoro e sono appositamente progettati per intercettare la domanda di chi opera da remoto o in modalità ibrida. Il risultato è una crescita consistente delle transazioni di malware Android, che conferma la persistenza di spyware e di banking malware come vettori privilegiati contro utenti e aziende.

Uno dei canali più redditizi per la distribuzione di queste minacce è la categoria Tools, dove le app vengono proposte come utility per ottimizzare workflow e attività quotidiane, ma in realtà occultano funzioni di raccolta dati o di compromissione dei dispositivi. L’uso di etichette e descrizioni orientate alla produttività sfrutta la fiducia degli utenti verso soluzioni che promettono efficienza in contesti in cui lo smartphone è diventato estensione naturale della postazione di lavoro.

Sul fronte dei settori colpiti, il report conferma che manifatturiero ed energia restano tra i target più redditizi per le campagne mobile e IoT, grazie al potenziale impatto economico derivante dall’interruzione delle attività. In particolare, il comparto energy registra un incremento di attacchi del 387% rispetto all’anno precedente, un dato che sottolinea quanto le infrastrutture critiche siano entrate stabilmente nel mirino degli avversari, anche attraverso lo sfruttamento di vulnerabilità presenti in ambienti OT e dispositivi connessi.

Nel perimetro IoT, la pressione si concentra soprattutto su manifatturiero e trasporti, che quest’anno condividono la stessa quota di attacchi, pari al 20,2% ciascuno del totale osservato. Insieme superano il 40% degli incidenti IoT monitorati, a fronte di una distribuzione più sbilanciata nel 2024, quando il manifatturiero da solo valeva il 36% degli attacchi e i trasporti il 14%, segnale che i criminali stanno ampliando il raggio d’azione verso altri comparti ad alta dipendenza tecnologica.

La composizione tecnica delle minacce IoT resta dominata da un ristretto nucleo di famiglie malware, con Mirai che continua a rappresentare circa il 40% delle transazioni bloccate. Alle sue spalle, il report segnala il sorpasso di Mozi su Gafgyt come seconda famiglia più attiva, con queste tre varianti che, sommate, costituiscono circa il 75% di tutti i payload malevoli rilevati negli ambienti IoT monitorati.

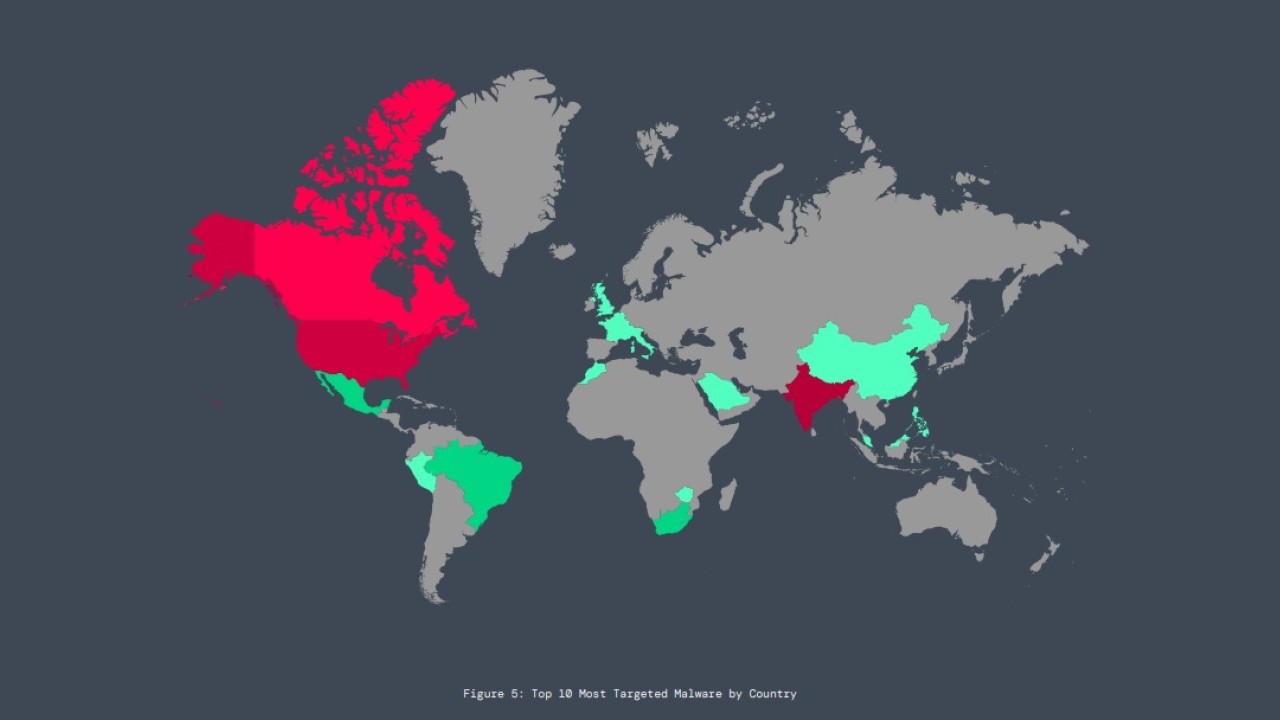

L’analisi geografica

Geograficamente, gli attacchi mobile risultano concentrati in tre aree chiave: India, Stati Uniti e Canada. L’India guida la classifica con il 26% delle minacce mobile globali e registra un incremento di attività del 38% anno su anno, seguita dagli Stati Uniti al 15% e dal Canada al 14%, mentre Messico e Sudafrica si posizionano rispettivamente al 5% e al 4% del traffico di malware mobile.

Per il segmento IoT, il baricentro si sposta in maniera netta verso gli Stati Uniti, che rappresentano il 54,1% del traffico di malware IoT osservato, assumendo il duplice ruolo di hub di attività e bersaglio principale. Dietro gli USA compaiono Hong Kong con il 15%, la Germania con il 6%, l’India con il 5% e la Cina con il 4%, una distribuzione che riflette la densità di infrastrutture connesse e il grado di esposizione dei dispositivi nelle diverse regioni.

Novità del 2025

Il report dedica spazio anche alle novità emerse nel 2025, tra cui un nuovo backdoor Android denominato Void, che ha infettato 1,6 milioni di TV box basati su Android, con particolare incidenza in India e Brasile. Un altro fronte riguarda Xnotice, un nuovo Remote Access Trojan individuato mentre prendeva di mira utenti in cerca di lavoro nel settore oil & gas, con un focus specifico sulla regione MENA, dove la convergenza tra IT, OT e domanda energetica crea un contesto particolarmente appetibile per gli attaccanti.

Sul versante delle categorie di minaccia, l’adware supera la famiglia Joker come principale problema per il mondo mobile, arrivando a rappresentare il 69% dei casi analizzati. Joker, che nel 2024 copriva il 38% delle infezioni, scende al 23%, mentre le campagne criminali mostrano una progressiva dismissione delle frodi legate alle carte di pagamento tradizionali in favore di schemi che sfruttano i pagamenti mobile, sempre più diffusi tra utenti e aziende.

In risposta a questo scenario, Zscaler posiziona le proprie soluzioni come leva per proteggere filiali, sedi remote e reti distribuite con una logica Zero Trust cloud-native e supportata dall’intelligenza artificiale. La metodologia del report combina l’analisi delle transazioni mobile e delle minacce associate, raccolte dal cloud Zscaler tra giugno 2024 e maggio 2025, con un focus su oltre 20 milioni di transazioni legate ad attività malevole. Per la parte IoT/OT, il team ThreatLabz ha utilizzato tecniche di device fingerprinting per classificare i dispositivi, mappare volumi e provenienza del traffico, identificare i settori e le aree più esposte e tracciare le famiglie di malware più attive, fornendo un quadro dettagliato dell’evoluzione delle minacce in un mondo sempre più mobile-first e interconnesso.

In questo articolo abbiamo parlato di: Android Malware, Cybersecurity Threats, IoT Security, Malware Analysis, OT Security, Threat Intelligence, Vulnerabilities,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab