WastedLoader sfrutta il malvertising per colpire i sistemi vulnerabili

Scoperta una nuova campagna che colpisce anche in Italia: sfrutta annunci pubblicitari malevoli e falle del browser Internet Explorer per contagiare i sistemi.

Nel mese di febbraio è iniziata una campagna malevola basata su un exploit kit che sfrutta due vulnerabilità note nei browser Internet Explorer senza patch. I ricercatori di Bitdefender hanno studiato la dinamica degli attacchi, che si sono diffusi soprattutto in Europa e America. Italia, Spagna e Francia sono i Paesi europei più colpiti.

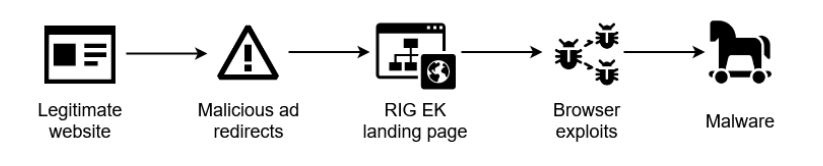

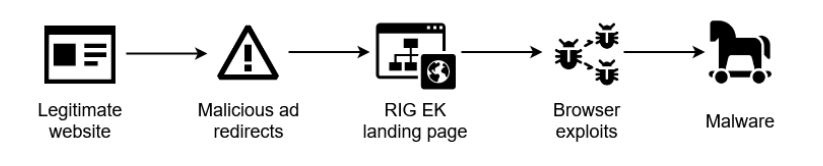

L'exploit kit in uso è RIG, un prodotto del cybercrime in circolazione dal 2016, che si diffonde principalmente tramite malvertising inserite in siti web legittimi. In precedenza è stato impiegato in almeno sei campagne che hanno sfruttato decine di vulnerabilità note, e ha diffuso una lunghissima lista di ransomware.

Nel caso specifico di WastedLocker, le falle sfruttate sono due: CVE-2019-0752 e CVE-2018-8174, entrambe riguardanti VBScript. La kill chain ricostruita dai ricercatori di Bitdefender ha inizio con un sito web legittimo nel quale è presente un annuncio pubblicitario dannoso. Un utente che clicca inavvertitamente sulla pubblicità viene reindirizzato alla landing page di "RIG EK".

Qui si attivano due exploit: è sufficiente che uno abbia effetto per eseguire una nuova variante malware che Bitdefender ha battezzato WastedLocker. Si tratta di un programma che comunica con un server di comando e controllo remoto e che può distribuire qualsiasi payload nella memoria. Fortunatamente in questo caso il malware è privo di funzionalità ransomware.

Qui si attivano due exploit: è sufficiente che uno abbia effetto per eseguire una nuova variante malware che Bitdefender ha battezzato WastedLocker. Si tratta di un programma che comunica con un server di comando e controllo remoto e che può distribuire qualsiasi payload nella memoria. Fortunatamente in questo caso il malware è privo di funzionalità ransomware.

Com'è possibile che su un sito legittimo sia presente del malvertising? Lo spiega Bogdan Botezatu, Director of Threat Research and Reporting di Bitdefender: “Di solito gli annunci pubblicitari dannosi vengono acquistati attraverso piccole agenzie pubblicitarie, che li consegnano ad agenzie pubblicitarie più grandi che, a loro volta, li distribuiscono ai siti web. Questi annunci tentano di caricare un codice dannoso per mandare in blocco il browser e caricare il codice pericoloso. Questo processo è definito malvertising (dall’unione di malicious e advertising)”.

La migliore difesa contro questo tipo di attacchi è installare sempre gli aggiornamenti del browser non appena disponibili. Gli esperti consigliano inoltre di proteggere tutti gli endpoint con una soluzione di detection and response di ultima generazione, che può bloccare tutte le fasi di questa tipologia di attacco.

L'exploit kit in uso è RIG, un prodotto del cybercrime in circolazione dal 2016, che si diffonde principalmente tramite malvertising inserite in siti web legittimi. In precedenza è stato impiegato in almeno sei campagne che hanno sfruttato decine di vulnerabilità note, e ha diffuso una lunghissima lista di ransomware.

Nel caso specifico di WastedLocker, le falle sfruttate sono due: CVE-2019-0752 e CVE-2018-8174, entrambe riguardanti VBScript. La kill chain ricostruita dai ricercatori di Bitdefender ha inizio con un sito web legittimo nel quale è presente un annuncio pubblicitario dannoso. Un utente che clicca inavvertitamente sulla pubblicità viene reindirizzato alla landing page di "RIG EK".

Qui si attivano due exploit: è sufficiente che uno abbia effetto per eseguire una nuova variante malware che Bitdefender ha battezzato WastedLocker. Si tratta di un programma che comunica con un server di comando e controllo remoto e che può distribuire qualsiasi payload nella memoria. Fortunatamente in questo caso il malware è privo di funzionalità ransomware.

Qui si attivano due exploit: è sufficiente che uno abbia effetto per eseguire una nuova variante malware che Bitdefender ha battezzato WastedLocker. Si tratta di un programma che comunica con un server di comando e controllo remoto e che può distribuire qualsiasi payload nella memoria. Fortunatamente in questo caso il malware è privo di funzionalità ransomware. Com'è possibile che su un sito legittimo sia presente del malvertising? Lo spiega Bogdan Botezatu, Director of Threat Research and Reporting di Bitdefender: “Di solito gli annunci pubblicitari dannosi vengono acquistati attraverso piccole agenzie pubblicitarie, che li consegnano ad agenzie pubblicitarie più grandi che, a loro volta, li distribuiscono ai siti web. Questi annunci tentano di caricare un codice dannoso per mandare in blocco il browser e caricare il codice pericoloso. Questo processo è definito malvertising (dall’unione di malicious e advertising)”.

La migliore difesa contro questo tipo di attacchi è installare sempre gli aggiornamenti del browser non appena disponibili. Gli esperti consigliano inoltre di proteggere tutti gli endpoint con una soluzione di detection and response di ultima generazione, che può bloccare tutte le fasi di questa tipologia di attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab