Phishing, malware e cyberspionaggio favoriti dal conflitto Russia-Ucraina

Bitdefender, ESET e SentinelOne individuano nuove campagne di attacco che sfruttano la guerra in Ucraina per frodi, cyberspionaggio e diffusione di malware.

Il conflitto fra Russia e Ucraina sta favorendo la proliferazione di attacchi cyber e la creazione di nuove armi informatiche. Abbiamo visto nelle scorse settimane la diffusione di nuove campagne di phishing sul tema, e abbiamo documentato la diffusione di nuovi malware - anche devastanti come quelli wiper. Il proseguimento del conflitto armato non farà che accentuare tutti questi fenomeni.

Frodi e phishing

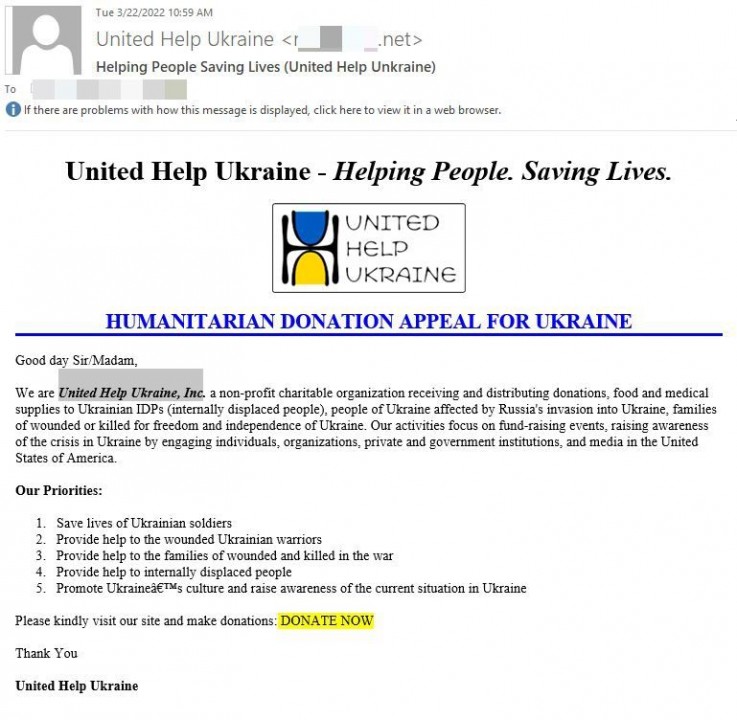

Sul fronte delle frodi e del phishing, Bitdefender ha segnalato la scoperta di due campagne dannose distinte, che sfruttano le notizie sul conflitto come esca. Le email sono scritte correttamente, senza errori grammaticali, e sono inerenti alle news di stretta attualità. L'86% dei messaggi proviene da IP in Lituania ed è diretto contro utenti di Corea del Sud (40%), Repubblica Ceca (16%), Germania (7%), Stati Uniti e Regno Unito (5% ciascuno). Le finalità sono il furto di denaro e la compromissione dei dispositivi.

Malware

Il cyberspionaggio è invece l’obiettivo del malware Hodur scoperto da ESET. Il responsabile è probabilmente Mustang Panda, noto anche come TA416, RedDelta o PKPLUG. Si tratta di un gruppo di cyberspionaggio che prende di mira principalmente enti governativi e ONG situati per lo più, ma non esclusivamente, in Asia orientale e sud-orientale.

L'attuale campagna sfrutta la guerra in Ucraina e altri temi di cronaca europea. Le vittime conosciute includono enti di ricerca, fornitori di servizi internet (ISP) e missioni diplomatiche europee. I ricercatori di ESET hanno denominato questa nuova variante Korplug Hodur per la sua somiglianza con la variante THOR documentata nel 2020.

L’esca sono anche in questo caso documenti di phishing che sfruttano eventi come l'invasione della Russia in Ucraina così come restrizioni di viaggio aggiornate per il COVID-19, gli aiuti locali approvati per la Grecia, e un regolamento del Parlamento e del Consiglio europeo.

Le campagne di Mustang Panda utilizzano spesso loader personalizzati per condividere malware, tra cui Cobalt Strike, Poison Ivy e Korplug (noto anche come PlugX). Il gruppo è noto anche per la creazione di varianti di Korplug e per l’impiego di sofisticate tecniche anti-analisi e di occultamento del flusso di controllo.

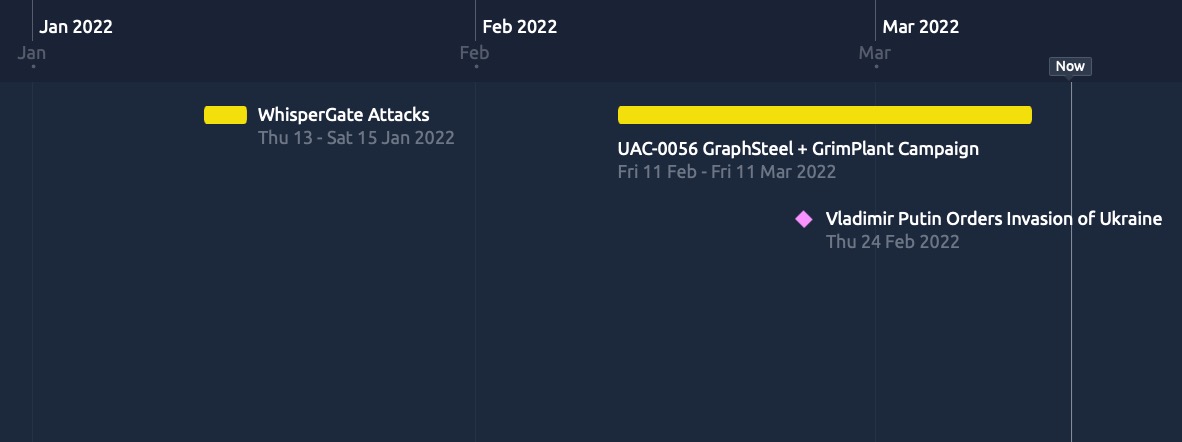

Sempre in tema malware, segnaliamo poi una nuova attività dannosa rilevata dai Lab di SentinelOne che prende di mira le organizzazioni in Ucraina con un falso software di traduzione che spinge a far scaricare il malware GrimPlant e GraphSteel.

SentinelOne ritiene che l’attività sia strettamente associata all'allarme UAC-0056 (SaintBear, UNC2589, TA471), in cui l'attore delle minacce si maschera come software di traduzione in lingua ucraina. SentinelOne ritiene che l'attività di GrimPlant e GraphSteel di UAC-0056 sia partita all’inizio di febbraio 2022, mentre la preparazione della minaccia stessa è iniziata almeno a dicembre 2021.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab