Cisco chiude due falle di gravità elevata in BPA e WSA

Disponibili gli aggiornamenti di Cisco Business Process Automation e Web Security Appliance per che chiudono due vulnerabilità con punteggio CVSS di 8.8.

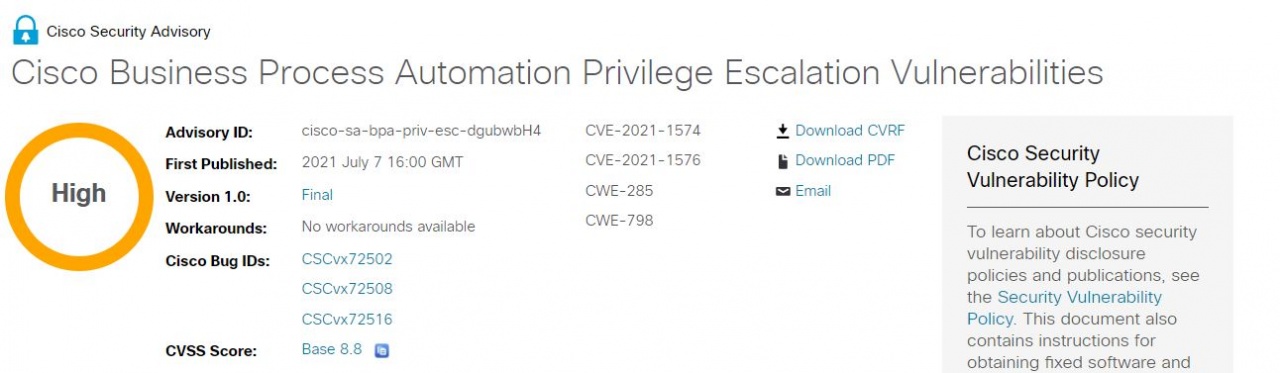

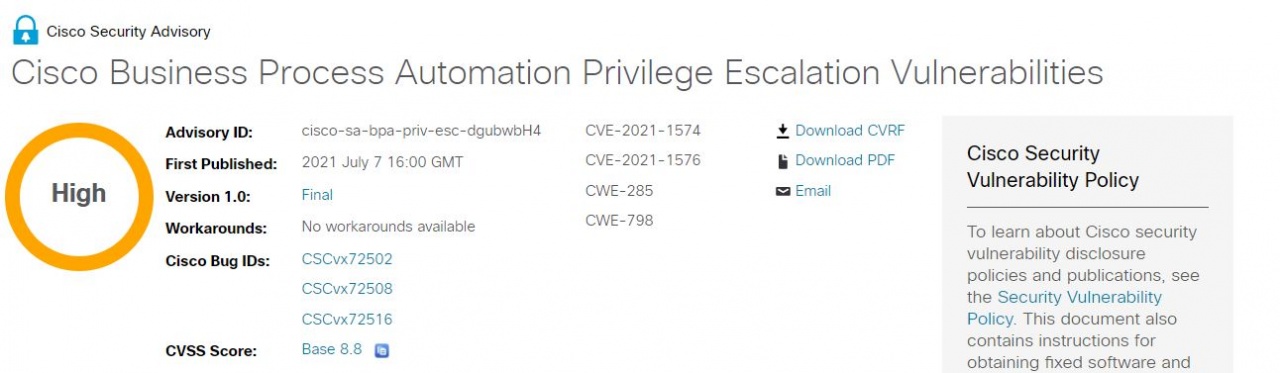

Cisco ha chiuso due vulnerabilità di gravità elevata in Business Process Automation (BPA) e Web Security Appliance (WSA). Se sfruttate, i cyber criminali possono ottenere una escalation dei privilegi e avocarsi i diritti di Amministratore. Le falle in questione sono monitorate con le sigle CVE-2021-1574 e CVE-2021-1576, entrambe con punteggio CVSS di 8.8 e affliggono l'interfaccia di gestione basata sul Web di Business Process Automation (BPA).

Come si legge nell'advisor ufficiale, "queste vulnerabilità sono dovute a un'applicazione impropria delle autorizzazioni per funzionalità specifiche e per l'accesso a file di registro che contengono informazioni riservate. Un attaccante potrebbe sfruttarle inviando messaggi HTTP personalizzati a un sistema target ed eseguendo azioni non autorizzate con i privilegi di amministratore o recuperando dati sensibili dai registri e utilizzandoli per impersonare un utente con privilegi legittimi".

Un exploit riuscito potrebbe consentire a un attaccante di sfruttare la vulnerabilità CVE-2021-1574 per eseguire comandi non autorizzati, e quella CVE-2021-1576 per rubare dati sensibili dai file di registro.

La soluzione per chiudere entrambe le falle è di installare la versione 3.1 o successive di Cisco BPA. In questo caso specifico non esistono soluzioni di mitigazione da usare a titolo provvisorio per abbassare la soglia di rischio.

La soluzione per chiudere entrambe le falle è di installare la versione 3.1 o successive di Cisco BPA. In questo caso specifico non esistono soluzioni di mitigazione da usare a titolo provvisorio per abbassare la soglia di rischio.

Il problema è dovuto all'insufficiente convalida dell'input XML per l'interfaccia Web. Un attaccante potrebbe caricare file di configurazione XML realizzati ad hoc e contenenti codice di scripting in un dispositivo vulnerabile. Se l'exploit dovesse funzionare alla perfezione consentirebbe persino al criminale informatico di eseguire comandi arbitrari.

Il motivo per il quale questa falla non ha un punteggio elevato è che può essere sfruttata solo se l'attaccante dispone di un account utente valido con i diritti per caricare i file di configurazione.

Come nel caso precedente, l'unico modo per mettere al sicuro i sistemi è aggiornare AsyncOS per WSA alle versioni 12.0.3-005 o 12.5.2. La buona notizia è che nessuna delle vulnerabilità oggetto di questa notizia risulta già sfruttata attivamente.

Come si legge nell'advisor ufficiale, "queste vulnerabilità sono dovute a un'applicazione impropria delle autorizzazioni per funzionalità specifiche e per l'accesso a file di registro che contengono informazioni riservate. Un attaccante potrebbe sfruttarle inviando messaggi HTTP personalizzati a un sistema target ed eseguendo azioni non autorizzate con i privilegi di amministratore o recuperando dati sensibili dai registri e utilizzandoli per impersonare un utente con privilegi legittimi".

Un exploit riuscito potrebbe consentire a un attaccante di sfruttare la vulnerabilità CVE-2021-1574 per eseguire comandi non autorizzati, e quella CVE-2021-1576 per rubare dati sensibili dai file di registro.

La soluzione per chiudere entrambe le falle è di installare la versione 3.1 o successive di Cisco BPA. In questo caso specifico non esistono soluzioni di mitigazione da usare a titolo provvisorio per abbassare la soglia di rischio.

La soluzione per chiudere entrambe le falle è di installare la versione 3.1 o successive di Cisco BPA. In questo caso specifico non esistono soluzioni di mitigazione da usare a titolo provvisorio per abbassare la soglia di rischio. Web Security Appliance (WSA)

Cisco ha dovuto occuparsi anche di un'altra vulnerabilità che riguarda la gestione della configurazione di Cisco AsyncOS per Cisco Web Security Appliance (WSA). Monitorata come CVE-2021-1359 e associata a un punteggio CVSS di 6.3, questa falla potrebbe consentire a un attaccante remoto e autenticato di iniettare comandi e ottenere privilegi di root.Il problema è dovuto all'insufficiente convalida dell'input XML per l'interfaccia Web. Un attaccante potrebbe caricare file di configurazione XML realizzati ad hoc e contenenti codice di scripting in un dispositivo vulnerabile. Se l'exploit dovesse funzionare alla perfezione consentirebbe persino al criminale informatico di eseguire comandi arbitrari.

Il motivo per il quale questa falla non ha un punteggio elevato è che può essere sfruttata solo se l'attaccante dispone di un account utente valido con i diritti per caricare i file di configurazione.

Come nel caso precedente, l'unico modo per mettere al sicuro i sistemi è aggiornare AsyncOS per WSA alle versioni 12.0.3-005 o 12.5.2. La buona notizia è che nessuna delle vulnerabilità oggetto di questa notizia risulta già sfruttata attivamente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab