Le strategie di cybersecurity per proteggere la forza lavoro distribuita

Una indagine che ha coinvolto anche aziende italiane aiuta a stabilire gli aspetti su cui intervenire per rafforzare le difese informatiche in epoca new normal.

È ormai noto che i cambiamenti innescati dalla pandemia hanno comportato un importante ampliamento della superficie di rischio. A sua volta questo ha creato la necessità di mutare l'approccio alla cyber security per contenere attacchi informatici di svariati tipi e gravità. Appurato che la dissoluzione del perimetro aziendale è destinata a permanere in buona percentuale, così come il lavoro da remoto, è necessario fissare una roadmap che permetta di proteggere in modo proattivo la nuova forza lavoro distribuita.

Il concetto generale è semplice, definire il dettaglio di tale roadmap è decisamente più complesso. Su quali basi si devono muovere gli esperti di cybersecurity? Per rispondere, VMware ha intervistato più di 3.500 esperti di cybersecurity.

L'aspetto più importante su cui focalizzarsi resta la visibilità sugli asset, che nell'ultimo anno è stata ostacolata dalla forza lavoro distribuita. Per tre quarti delle aziende globali, infatti, il volume degli attacchi è aumentato, e il 71% degli intervistati in Italia ha dichiarato di aver subìto attacchi informatici a causa del maggior numero di dipendenti che lavorano da casa.

Il 48% degli intervistati italiani concorda sul fatto che la soluzione sia implementare sistemi di gestione che consentano supervisione contestuale e una migliore visibilità su dati e applicazioni della neocostituita rete "work from anywhere" altamente distribuita. A tale fine è necessaria una robusta intelligence sul contesto, in modo che i team comprendano ciò che stanno osservando e abbiano la certezza di rimediare ai rischi che veramente contano.

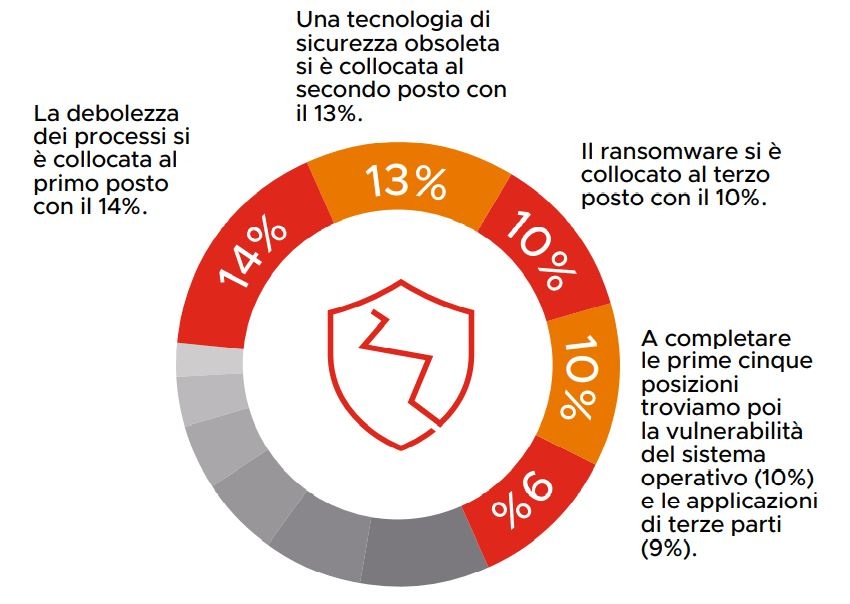

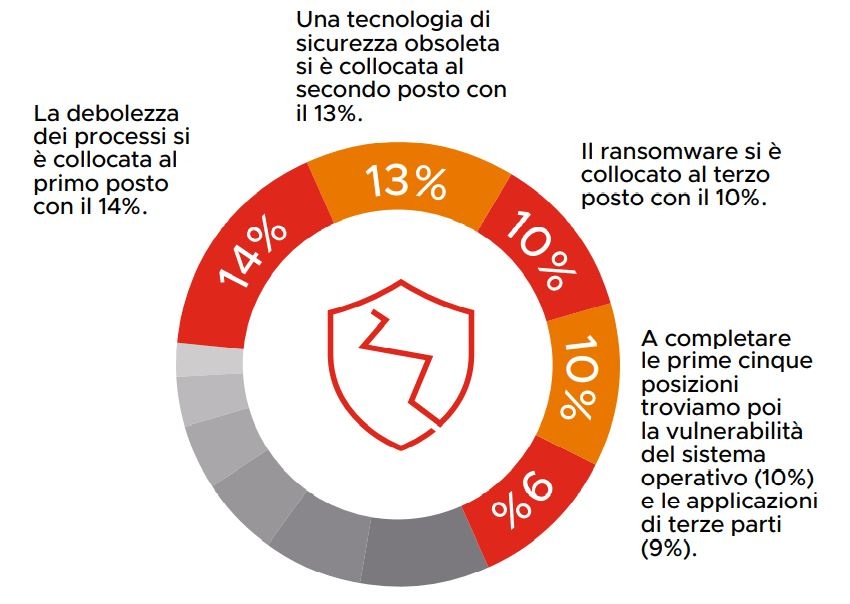

La forte recrudescenza degli attacchi ransomware è stato un leitmotiv dello scorso anno e anche della prima metà del 2021. Da solo ha rappresentato la prima causa di violazioni tra le aziende intervistate, con un picco del 900% di attacchi durante la prima metà del 2020. Gli attacchi sono diventati multi-stage, con gli attaccanti che, prima di lanciare richieste di riscatto, si concentrano nell’ottenere l’accesso alle reti senza essere rilevati, a generare esfiltrazione dei dati e a creare creazione di backdoor.

Per affrontare questo problema è necessario un duplice approccio, che combini una protezione avanzata contro il ransomware e una solida risoluzione post-attacco, per rilevare l’eventuale permanere degli avversari nell’ambiente anche ad attacco concluso. Questo significa impegnare risorse nel rilevamento delle minacce e allo stesso tempo rafforzare le difese dei più comuni canali di attacco, come la posta elettronica, che rimane il punto di accesso privilegiato per gli attacchi ransomware.

Le aziende che non avevano ancora implementato l'autenticazione a più fattori hanno scoperto che i dipendenti, lavorando da remoto, non potevano accedere alle reti aziendali senza introdurre rischi di sicurezza significativi.

Altra causa delle violazioni informatiche è rappresentata dalle applicazioni di terze parti, che insieme alla presenza di un ambiente distribuito, rafforza la necessità di ripensare gli approcci alla sicurezza. Le organizzazioni devono necessariamente rivedere l'impostazione della cyber security per fornire una sicurezza che segua attentamente le risorse da proteggere. Per la maggior parte, questo significa affidarsi al cloud.

È seguendo i passaggi precedenti che si è verificato un passaggio pressoché universale al cloud-first, che ora presenta la necessità urgente di una sicurezza cloud-first. I controlli devono comunque essere monitorati dalle aziende, non dai provider, e il controllo dev'essere granulare perché il cloud è il luogo perfetto per attaccare un'azienda. È quindi necessario andare oltre i silos degli approcci legacy e implementare strategie in cui la sicurezza è unificata, adattata al contesto, e intrinseca.

Il concetto generale è semplice, definire il dettaglio di tale roadmap è decisamente più complesso. Su quali basi si devono muovere gli esperti di cybersecurity? Per rispondere, VMware ha intervistato più di 3.500 esperti di cybersecurity.

La visibilità

L'aspetto più importante su cui focalizzarsi resta la visibilità sugli asset, che nell'ultimo anno è stata ostacolata dalla forza lavoro distribuita. Per tre quarti delle aziende globali, infatti, il volume degli attacchi è aumentato, e il 71% degli intervistati in Italia ha dichiarato di aver subìto attacchi informatici a causa del maggior numero di dipendenti che lavorano da casa.

Il 48% degli intervistati italiani concorda sul fatto che la soluzione sia implementare sistemi di gestione che consentano supervisione contestuale e una migliore visibilità su dati e applicazioni della neocostituita rete "work from anywhere" altamente distribuita. A tale fine è necessaria una robusta intelligence sul contesto, in modo che i team comprendano ciò che stanno osservando e abbiano la certezza di rimediare ai rischi che veramente contano.

Prepararsi agli attacchi ransomware

La forte recrudescenza degli attacchi ransomware è stato un leitmotiv dello scorso anno e anche della prima metà del 2021. Da solo ha rappresentato la prima causa di violazioni tra le aziende intervistate, con un picco del 900% di attacchi durante la prima metà del 2020. Gli attacchi sono diventati multi-stage, con gli attaccanti che, prima di lanciare richieste di riscatto, si concentrano nell’ottenere l’accesso alle reti senza essere rilevati, a generare esfiltrazione dei dati e a creare creazione di backdoor.

Per affrontare questo problema è necessario un duplice approccio, che combini una protezione avanzata contro il ransomware e una solida risoluzione post-attacco, per rilevare l’eventuale permanere degli avversari nell’ambiente anche ad attacco concluso. Questo significa impegnare risorse nel rilevamento delle minacce e allo stesso tempo rafforzare le difese dei più comuni canali di attacco, come la posta elettronica, che rimane il punto di accesso privilegiato per gli attacchi ransomware.

Sicurezza come servizio distribuito

Le aziende che non avevano ancora implementato l'autenticazione a più fattori hanno scoperto che i dipendenti, lavorando da remoto, non potevano accedere alle reti aziendali senza introdurre rischi di sicurezza significativi.

Altra causa delle violazioni informatiche è rappresentata dalle applicazioni di terze parti, che insieme alla presenza di un ambiente distribuito, rafforza la necessità di ripensare gli approcci alla sicurezza. Le organizzazioni devono necessariamente rivedere l'impostazione della cyber security per fornire una sicurezza che segua attentamente le risorse da proteggere. Per la maggior parte, questo significa affidarsi al cloud.

Sicurezza cloud-first

È seguendo i passaggi precedenti che si è verificato un passaggio pressoché universale al cloud-first, che ora presenta la necessità urgente di una sicurezza cloud-first. I controlli devono comunque essere monitorati dalle aziende, non dai provider, e il controllo dev'essere granulare perché il cloud è il luogo perfetto per attaccare un'azienda. È quindi necessario andare oltre i silos degli approcci legacy e implementare strategie in cui la sicurezza è unificata, adattata al contesto, e intrinseca.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab