La rivoluzione quantistica nella cybersecurity: sfide e soluzioni

La rivoluzione del quantum computing mette a rischio la crittografia attuale: Umberto Pirovano di Palo Alto Networks spiega rischi, tempistiche e soluzioni post-quantum.

Dopo la GenAI, il Quantum computing rappresenta la prossima rivoluzione tecnologica per la cybersecurity. La questione è nota: praticamente tutti gli esperti del settore stanno esortando le aziende a mettersi nell’ordine delle idee che il Quantum computing creerà uno scenario concreto di forte rischio. E che, per gestirlo, tutti dovranno fare qualcosa che raramente avviene: mettere le mani avanti, prepararsi prima che la minaccia si manifesti, e prima che entri in vigore una qualche normativa a cui dover far fronte. Per capire i motivi di tanta urgenza abbiamo intervistato Umberto Pirovano, Senior Manager Technical Solutions di Palo Alto Networks, che ha riassunto tutto quello che c’è da sapere per inquadrare il problema, comprenderne il rischio e valutarne le soluzioni (che esistono).

I sistemi crittografici

Innanzitutto, Pirovano ha chiarito che l’avvento del Quantum computing rappresenta una minaccia esistente per gli attuali sistemi crittografici, che di fronte alla potenza computazionale senza precedenti di questa tecnologia verranno surclassati. Come sottolinea Pirovano, “è scientificamente e matematicamente provato che il quantum computing sara’ in grado di aprire RSA, DSA, ECC”. Per far comprendere il salto prestazionale, Pirovano ricorda che “già nel 2019, il processore quantistico Sycamore di Google ha realizzato in 200 secondi quello che un supercomputer classico avrebbe fatto in diecimila anni.”

A chi interessano i sistemi crittografici? A tutti, dalla multinazionale alla proverbiale casalinga di Voghera. Perché, da tempo, i sopracitati algoritmi di crittografia proteggono transazioni finanziarie, dati sanitari, segreti di stato, ma anche sistemi OT perché “la cifratura viene utilizzata anche nei sistemi SCADA di controllo delle infrastrutture critiche. Quel tipo di dispositivi tipicamente non è fatto per avere capacità di calcolo particolarmente spinta,” limitando la possibilità di implementare soluzioni Post Quantum Computing, e richiedendo un ripensamento architetturale profondo. La crittografia protegge inoltre le comunicazioni satellitari, cellulari, oltre che digitali. In sostanza, se si pensa a un dato in transito, oggi è cifrato.

Umberto Pirovano, Senior Manager Technical Solutions di Palo Alto Networks

Umberto Pirovano, Senior Manager Technical Solutions di Palo Alto Networks

Il problema, sottolinea Pirovano, non riguarda solo i computer: “la risoluzione passa attraverso un problema non solo tecnologico, ma anche di trasformazione delle comunicazioni e delle applicazioni,” che rendono molto lunga e complessa la migrazione verso nuovi paradigmi di sicurezza, dato che coinvolge l’intero ecosistema digitale.

Le tempistiche

La transizione dalle attuali tecniche crittografiche a quella post-quantum richiederà anni, ma il “Q-Day” - il momento in cui i computer quantistici violeranno gli attuali standard crittografici e la crittografia classica – arriverà da un giorno all’altro. Con un parallelismo storico significativo Pirovano spiega che “il Q-Day sarà come l’anno 2000, ma all’undicesima potenza; sarà un momento critico come lo fu il Millenium Bug.” La questione non è “se”, ma “in quanto tempo”.

Esattamente non sappiamo ancora quando arriveranno i primi computer quantistici; secondo Pirovano potrebbe accadere prima del previsto: sebbene le stime indichino 10-20 anni per violare una chiave RSA a 2048 bit, “la competizione tecnologica spinta tra superpotenze, a livelli mai visti prima, potrebbe accorciare questi tempi.” Lo scenario geopolitico attuale inoltre potrebbe essere controproducente: “monitorare gli standard è cruciale, ma serve una regia globale,” sottolinea Pirovano, facendo notare che “la competizione tecnologica tra potenze potrebbe frammentare gli standard, complicando ulteriormente la transizione.”

Tuttavia, Pirovano smorza gli allarmismi eccessivi: “per violare la chiave da 2048 bit servono migliaia di qubit logici che portano a milioni di qubit fisici. Non è così semplice, e anche quando usciranno, il quantum computing potente non sarà a disposizione delle masse.”

Il pericolo immediato è la strategia “harvest now, decrypt later”, in cui dati sensibili (sanitari, finanziari o governativi) vengono rubati oggi per essere decifrati domani: “si tratta di informazioni che hanno un lungo tempo di conservazione, con un rischio di sovrapposizione con i tempi di violazione,” aggiunge Pirovano.

La doppia soluzione: PQC e crypto agility

La risposta alla minaccia quantistica c’è e si articola su due fronti: algoritmi resistenti (Post-Quantum Cryptography, PQC) e una riconfigurazione architetturale radicale. “La Post-Quantum Cryptography utilizza algoritmi diversi da quelli attuali, resistenti agli attacchi quantistici,” spiega Pirovano, “ma la vera sfida è la crypto agility, cioè la capacità di aggiornare rapidamente i sistemi crittografici.”

Come accennato sopra, “non è assolutamente possibile immaginare uno switch immediato, dato che la cifratura è profondamente radicata nelle applicazioni e nelle infrastrutture.” Pirovano puntualizza che “forse la strategia più semplice consiste proprio nell’adottare un approccio ibrido, affiancando agli algoritmi di cifratura classici che usiamo tutti i giorni con interfaccia web quelli post quantum (ora che questi ultimi sono stati certificati). Differente è la parte inerente al codice quotidianamente in uso nelle applicazioni, nello scambio machine-to-machine, nelle infrastrutture, nelle VPN, eccetera”.

Palo Alto Networks sta già implementando le raccomandazioni del framework NIST e dello standard europeo ETSI GS QKD 014, usandole come linee guida per aiutare i propri clienti in questo passaggio. Tuttavia, di fatto, sarebbe necessario modificare uno per uno tutti i sistemi, poiché la cifratura è nel core di applicazioni, infrastrutture e comunicazioni sia interne che esterne. Tanto vale, suggerisce Pirovano, “sfruttare il passaggio al post quantum come opportunità per adottare un’architettura diversa, che viene appunto indicata col nome di crypto agility o crittografia agile” e che consiste nel “passare da una cifratura embedded nelle applicazioni a un modello di servizio esterno aggiornabile.”

Peccato che quanto appena descritto comporti “un cambio di mentalità epocale” che porta con sé una sfida educativa rilevante: “gli sviluppatori sono abituati a “embeddare” librerie OpenSSL, e formarli per considerare la crittografia come servizio esterno richiederà tempo,” ma si tratta di un cambiamento culturale essenziale per arrivare alla realizzazione di architetture crypto-agili.

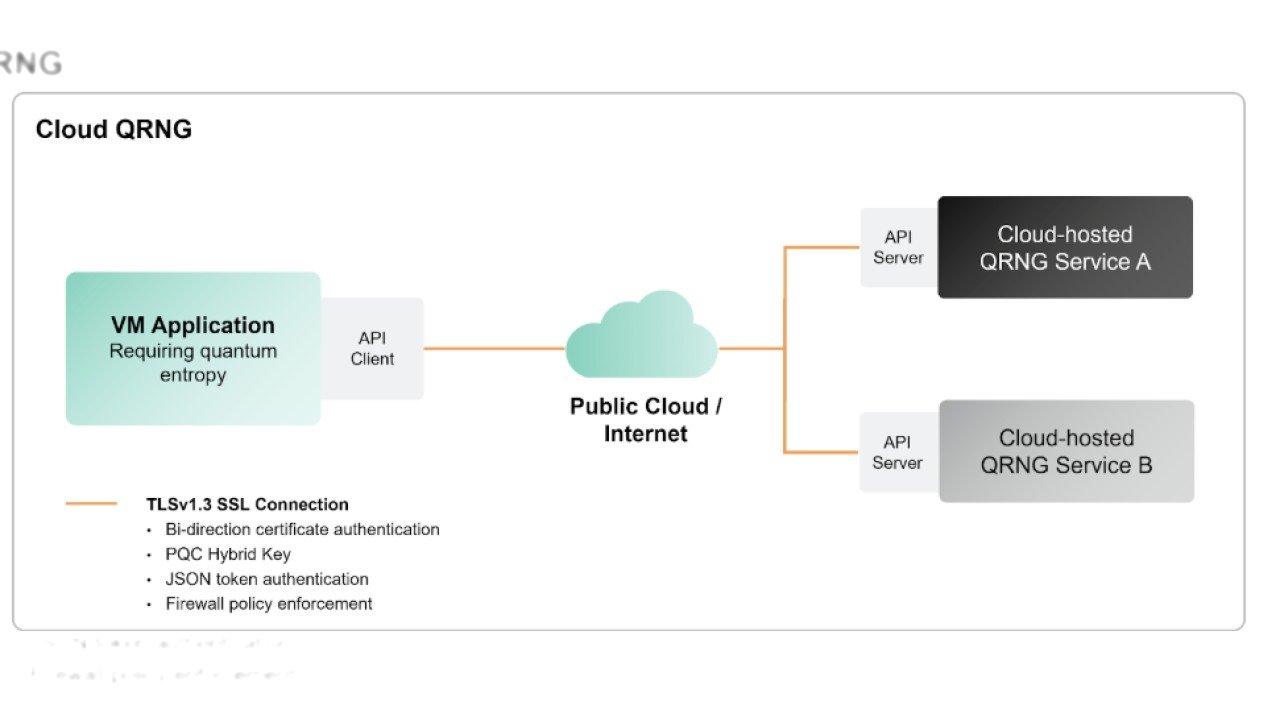

Nel frattempo, Palo Alto ha realizzato la QRNG Open API, che Pirovano descrive come “un'API aperta che consente di accedere a servizi terzi per generare numeri veramente random ad alta entropia, cruciali per la PQC.” Questo progetto, sviluppato con sei fornitori globali, risponde alle raccomandazioni NIST e assicura alle organizzazioni il miglior livello di protezione. Si tratta di quello che Pirovano definisce un “modello pionieristico. Un’API pubblicata su GitHub che consente di chiamare servizi terzi. Un approccio che risolve un problema cruciale messo a fuoco dal NIST, ossia che la combinazione di PQC e QRNG sia quella che garantisce il miglior livello di protezione.”

Perché un’API aperta? Perché “rendere i sistemi aperti e interoperabili ne facilita l’adozione,” spiega Pirovano, “permette di evitare lo sviluppo interno del QRNG, riducendo l’overhead tecnologico e sfruttando l’hyperscaling dei fornitori specializzati.” Inoltre, i sei fornitori globali selezionati garantiscono alta affidabilità e attuano un modello collaborativo che anticipa una tendenza più ampia verso servizi crittografici terzi.

Inoltre, il vendor offre ai clienti il Prisma Access Browser, che Pirovano descrive come un’avanguardia operativa: “se un sito offre cifratura ibrida post-quantica, noi la negoziamo automaticamente” con un modello ibrido che rappresenta una soluzione immediata per proteggere le comunicazioni web.

I pilastri della transizione

Fin qui tutto chiaro, ma come si passa dalla teoria alla pratica? Pirovano ha elencato cinque passaggi che le imprese dovranno seguire per la migrazione dalla crittografia classica a quella post-quantum. Il primo è l’inventario crittografico: “Individuare dove viene usata una cifratura vulnerabile: applicazioni, infrastrutture, comunicazioni. Senza questa mappatura non si può agire”. La complessità di questo primo passaggio si nasconde nella catena di fornitura: come osserva Pirovano, “se acquisto software già sviluppato, come, dove, a che livello viene utilizzata la cifratura?” in questo caso la visibilità passa attraverso strumenti automatizzati.

La prioritizzazione guida l’azione successiva: è necessario “identificare i sistemi più critici e quelli su cui è più facile intervenire, migrando da soluzioni classiche a ibride/PQC.” Questo approccio consente di testare progressivamente la resilienza quantistica senza stravolgimenti immediati. Il monitoraggio degli standard è essenziale per una migrazione sicura: “Seguire gli standard NIST ed ETSI GS QKD 014, che forniscono linee guida per una transizione sicura verso la crypto agility aiuta a definire architetture modulari in cui, appunto, la crittografia è un servizio esterno aggiornabile.”

Quarto pilastro è l’investimento strategico nella formazione, soprattutto degli sviluppatori, come spiegato sopra. Chiude il cerchio la collaborazione con i vendor: Pirovano rimarca la necessità di “lavorare con i fornitori per integrare soluzioni PQC, dato che pochissime aziende sviluppano tutto internamente.” Gli hyperscaler cloud avranno un ruolo cruciale nel fornire “crittografia as-a-service” basata su modelli di crypto agility dinamica.

Pirovano aggiunge che chi inizia ora avrà un vantaggio competitivo decisivo, ma delinea anche un panorama complesso in cui “le grandi aziende potranno affidarsi a servizi di crittografia post-quantum as-a-service, probabilmente offerti dagli hyperscaler”. Per le PMI, invece, “il rischio è diventare l’anello debole della supply chain.”

La roadmap di Palo Alto Networks

Palo Alto Networks sta integrando la PQC in tutto il suo portfolio: “a livello di firewall abbiamo funzionalità ibride post-quantistiche e stiamo estendendo l’approccio a tutti i servizi,” spiega Pirovano. La QRNG API rappresenta il primo passo operativo. La sfida computazionale è rilevante e “l’ibrido richiede chiavi più lunghe e hardware con accelerazione dedicata.”

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab