90.000 app Java ancora vulnerabili a Log4Shell

Secondo una stima sarebbero almeno 90.000 le applicazioni Java connesse a Internet ancora vulnerabili a Log4Shell.

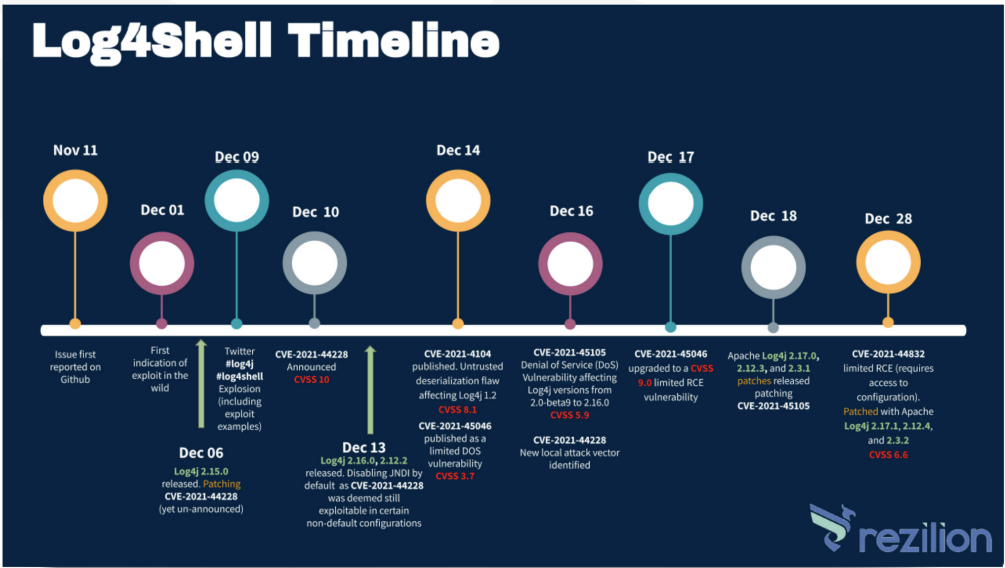

A oltre quattro mesi dalla scoperta della vulnerabilità Log4Shell, ci sono ancora milioni di applicazioni Java vulnerabili che gli attaccanti possono sfruttare per assumere il controllo dei sistemi da remoto. A fare il calcolo è l’azienda di cybersecurity Rezilion, che ha usato il motore di ricerca Shodan (molto usato anche dal cybercrime) per contare quante app vulnerabili a Log4Shell sono anche esposte a Internet.

La risposta è che sono almeno 90.000, ma per quanto possano sembrare molte, potrebbe essere “solo la punta dell'iceberg rispetto alla superficie di attacco effettiva", ammette Yotam Perkal Head Of Vulnerability Research.

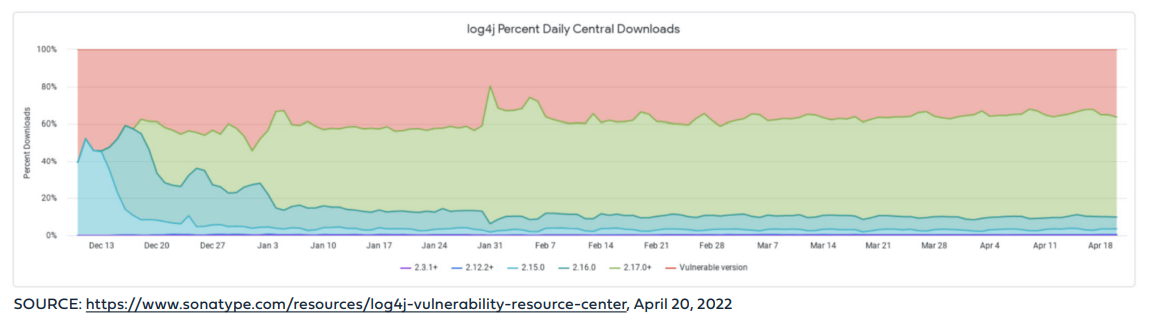

Rezilion si aspettava che a causa della massiccia copertura mediatica riservata a questa falla, la maggior parte delle applicazioni fosse ormai stata corretta. Invece le cose non stanno così, perché i numeri sono tutt’altro che confortanti e sono ancora in uso molte applicazioni vulnerabili a Log4Shell.

La ricerca

I ricercatori hanno diviso le app connesse a Internet in tre categorie. Una rappresenta app che, nella loro ultima release, usano tuttora versioni obsolete di Log4j. Una racchiude invece quelle app che, nonostante siano aggiornate, sfruttano ancora versioni di Log4j prive di patch. Terzo gruppo riguarda server del videogame Maincraft: furono a primi su cui fu rilevata la falla, e sono tuttora quelli su cui persiste maggiormente.

Rezilion ha inoltre chiamato in causa altre fonti, come per esempio il servizio di Google Open Source Insights, che scansiona milioni di pacchetti open source. Ha rilevato, su un totale di 17.840 pacchetti interessati dalla vulnerabilità, solo 7.140 pacchetti a cui sono state applicate le patch. In altre parole, quasi il 60% del totale è tuttora vulnerabile.

Per non parlare del fatto che molte applicazioni sfruttano ancora release 1.x di Log4j, per le quali non sono applicabili le patch pubblicate. È da ammettere che questo è un caso a sé stante, dato che tali release sono ufficialmente a fine vita da agosto 2015, quindi non solo non sono state aggiornate per Log4Shell, ma sono anche vulnerabili a lunga serie di falle, comprese quelle RCE e di altro tipo.

Sotto sfruttamento attivo

Il problema nei dati rilevati da Rezilion non è nuovo in termini assoluti. Ci sono milioni di sistemi connessi a Internet su cui girano applicazioni, sistemi operativi e driver non aggiornati, e questo è preoccupante in senso generale. Tuttavia, Log4Shell è tuttora un “bersaglio caldo” per i threat actor, che non hanno mai smesso di cercare attivamente sistemi vulnerabili.

La lista di chi ha cavalcato questa vulnerabilità è lunga, va dai gruppi ransomware ai cryptominer, passando per gruppi APT con finalità di spionaggio a campagne dei più disparati generi. Il rischio che introducono nelle aziende i prodotti esposti e privi di patch è quindi altissimo, e sarebbe tale da giustificare l’investimento di tempo necessario per chiudere ogni possibilità di sfruttamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab